Информационная безопасность в медицинских организациях

План статьи

Утечки медицинских данных: глобальная угроза 2026 года

Утечки медицинских данных — это не просто сухая статистика в отчетах по кибербезопасности. Это реальная угроза жизни и благополучию каждого пациента. Информация о здоровье может быть использована для создания изощренных мошеннических схем, шантажа, дискредитации личности и даже манипуляций с наследством. В этом материале мы детально разберем, какие сведения требуют максимальной защиты, рассмотрим громкие кейсы последних лет и инструменты обеспечения информационной безопасности в современных медицинских учреждениях.

Специфика данных в здравоохранении

С момента рождения и до конца жизни человека учреждения здравоохранения и страховые фонды накапливают колоссальный объем информации. Медицинские данные (МД) сегодня существуют в гибридном формате: это и терабайты цифровых снимков (DICOM), и бумажные амбулаторные карты, и записи в облачных медицинских информационных системах (МИС).

Ключевые категории защищаемых данных:

- Врачебная тайна: Диагнозы, результаты анализов (ВИЧ, онкология, генетика), сведения о психическом здоровье, факты обращения к врачу.

- Биометрия: Рентгеновские снимки, результаты МРТ/КТ, образцы ДНК.

- Социальные данные: Сведения об усыновлении, беременности, суррогатном материнстве.

- Идентификаторы: Номера полисов ОМС/ДМС, СНИЛС, паспортные данные.

Помимо сугубо медицинской информации, клиники обрабатывают массивы данных, которые также требуют защиты согласно закону. Это персональные данные сотрудников (от главврача до санитаров), коммерческая тайна частных клиник (финансовые отчеты, базы поставщиков оборудования, маркетинговые стратегии) и государственная статистика (паспорта участков, эпидемиологические сводки).

Развитие телемедицины и интернета медицинских вещей (IoMT) в 2026 году привело к тому, что эти данные передаются между десятками устройств и серверов, создавая множество точек уязвимости. Эффективное управление этим потоком требует решения сложных задач по шифрованию, разграничению доступа и резервному копированию.

Особенности обработки и риски утечек

Сбор данных в больницах осложнен спецификой работы. Врач должен получить доступ к карте пациента мгновенно — задержка может стоить жизни. Это часто вступает в конфликт со строгими мерами безопасности. Кроме того, данные крайне разнородны: текстовые записи соседствуют с тяжелыми видеофайлами операций.

Важно. Медицинские данные — самый дорогой товар в даркнете. Стоимость одной полной медицинской записи (Fullz) может достигать 250 долларов, тогда как данные кредитной карты стоят около 5 долларов. Это объясняется тем, что медкарту невозможно «заблокировать» и перевыпустить, как банковскую карту. Информация о здоровье остается с человеком навсегда.

Последствия компрометации для пациента

Утечка медицинской карты несет риски, которые выходят далеко за рамки финансовых потерь. Злоумышленники используют эти данные для:

- Медицинского фрода: Получение дорогостоящего лечения или лекарств по чужой страховке, что может привести к искажению истории болезни жертвы и врачебным ошибкам в будущем.

- Целевого шантажа: Угроза раскрытия чувствительных диагнозов (венерология, психиатрия, наркология) работодателю или семье.

- Навязывания услуг: Передача данных тяжелобольных или умерших пациентов похоронным бюро и "черным" риелторам.

- Социальной инженерии: Звонки "от врача" с требованием срочно оплатить операцию или уникальное лекарство.

Типовые угрозы и инциденты

Угрозы в медицинском секторе делятся на внешние атаки и внутренние нарушения. Статистика показывает, что инсайдеры представляют не меньшую опасность, чем профессиональные хакерские группировки.

Инсайдерские угрозы и халатность

По данным аналитиков, до 90% утечек связаны с действиями персонала. Это может быть умышленная кража базы данных перед увольнением (например, менеджер клиники забирает VIP-клиентов) или продажа сведений ритуальным агентам. Известен вопиющий случай с фельдшером скорой помощи, которая передавала адреса умерших похоронному бюро, из-за чего агенты приезжали раньше полиции.

Не менее опасна и простая халатность. В российской практике регулярно фиксируются случаи, когда бумажные медицинские карты с полными данными пациентов находят на городских свалках или в пунктах приема макулатуры. Это грубейшее нарушение правил утилизации конфиденциальных документов.

Внешние кибератаки (Ransomware)

Вирусы-шифровальщики — бич современной медицины. Атака на страхового гиганта UnitedHealth в 2024 году стала крупнейшей в истории: хакеры украли 6 ТБ данных, затронув 100 млн человек. Ущерб превысил 2 млрд долларов. Больницы часто платят выкуп, так как блокировка систем означает остановку операций и риск для жизни пациентов. Также растут риски атак на цепочки поставок (Supply Chain), когда хакеры взламывают не саму клинику, а провайдера облачных услуг или разработчика МИС.

Нормативно-правовой аспект

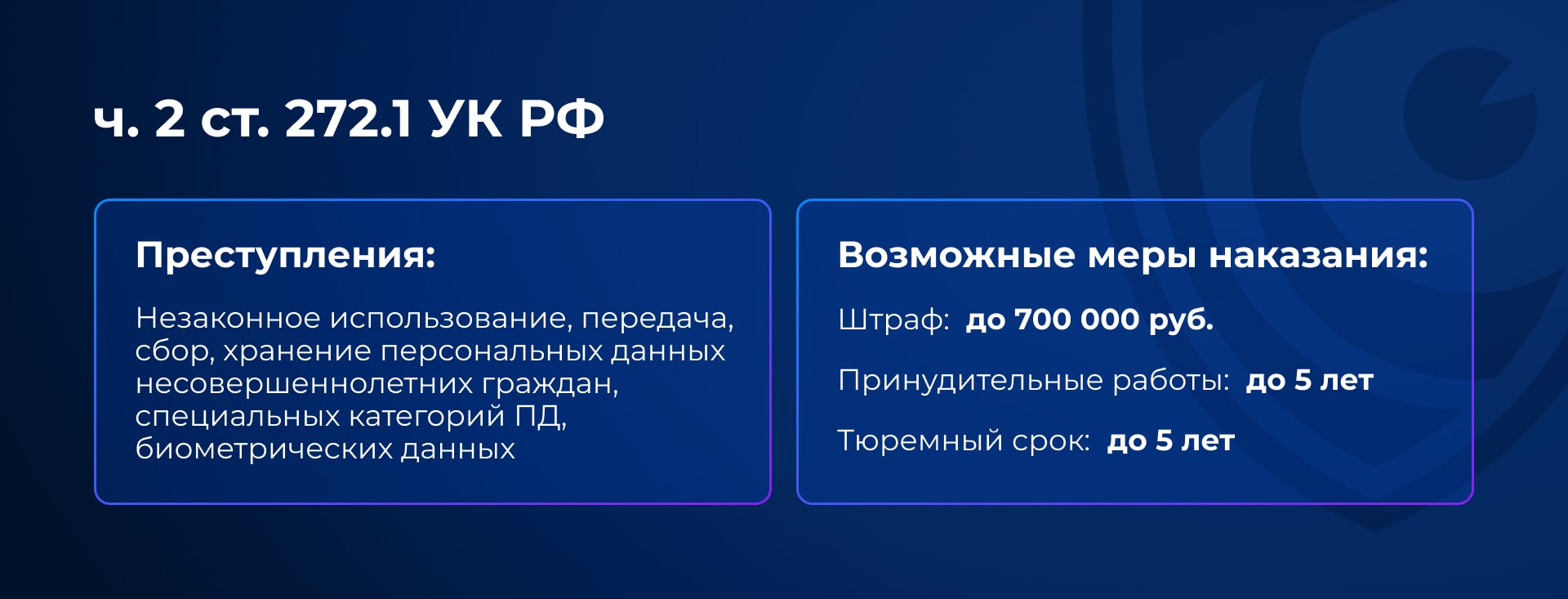

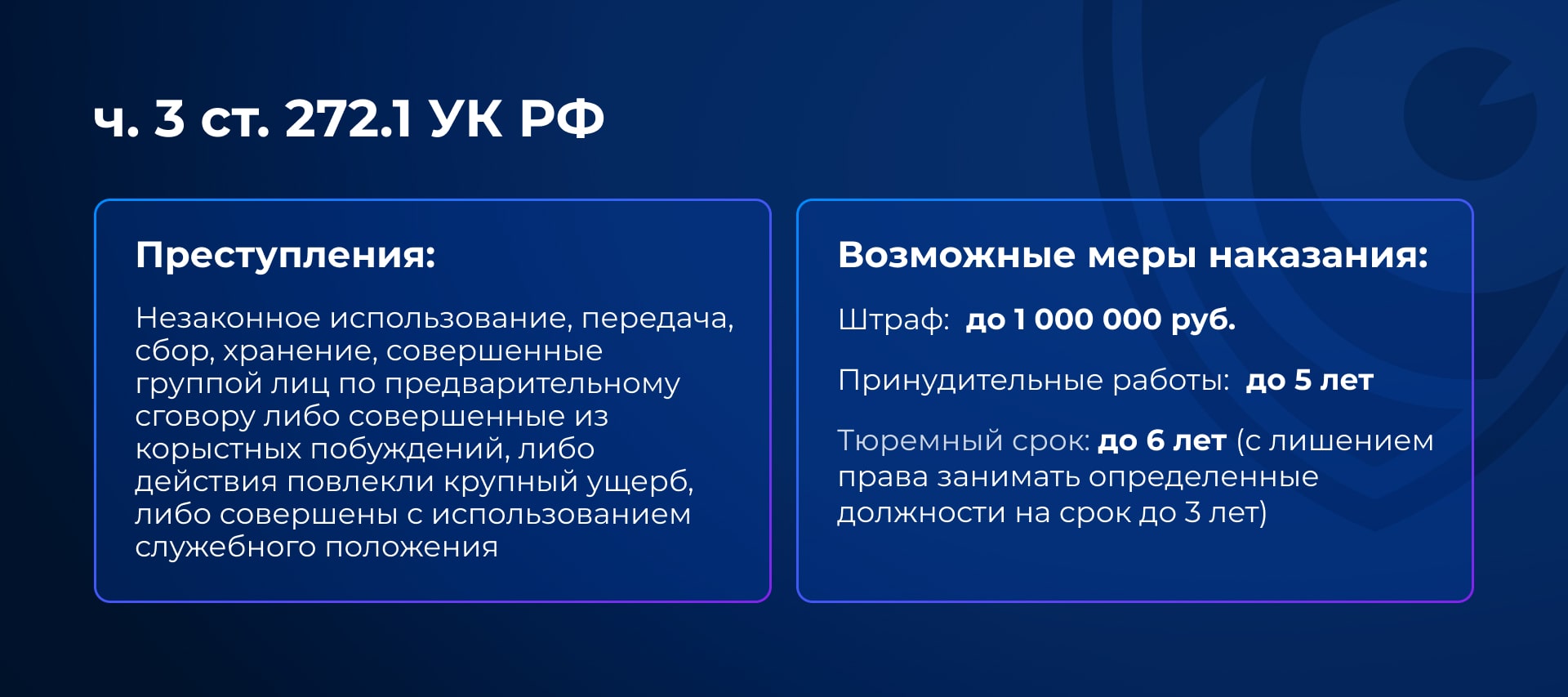

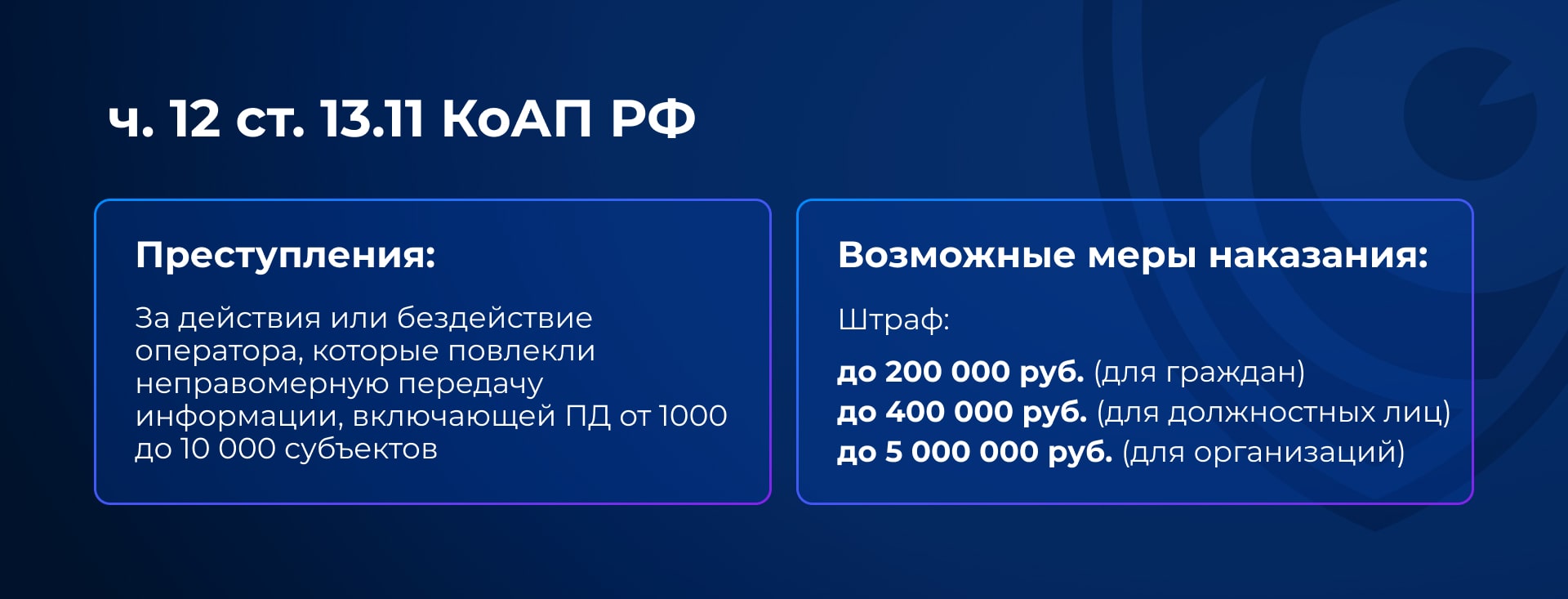

Защита медицинских данных жестко регулируется государством. В РФ основные требования задают ФЗ-152 «О персональных данных», ФЗ-323 «Об основах охраны здоровья» и ФЗ-187 «О безопасности КИИ». Нарушение этих норм влечет не только штрафы, но и уголовную ответственность.

В 2025 году вступили в силу поправки, ужесточающие ответственность за утечку специальных категорий персональных данных (к которым относится здоровье). Теперь за повторное нарушение клинике может грозить оборотный штраф. Важно отметить, что медицинские данные обрабатывают не только больницы, но и работодатели (больничные листы, справки), фитнес-центры и страховые компании, что накладывает на них аналогичные обязательства по защите.

Методы и технологии защиты

Построение системы безопасности в медучреждении требует эшелонированного подхода. Нельзя ограничиться только антивирусом.

| Уровень защиты | Инструменты и меры |

|---|---|

| Организационный | Политика ИБ, режим коммерческой тайны, обучение персонала (Security Awareness), регламенты доступа и утилизации документов. |

| Технический | Межсетевые экраны, шифрование каналов связи (VPN), резервное копирование, системы контроля доступа (СКУД). |

| Программный | DLP-системы для предотвращения утечек, SIEM для мониторинга событий, антивирусы класса EDR. |

Поведенческая аналитика и DLP-системы

В 2026 году классический контроль уступает место поведенческой аналитике (UEBA). Система не просто ищет стоп-слова, она создает профиль нормального поведения сотрудника. Если врач, обычно просматривающий 10 карт в день, вдруг открывает 500 записей за час или заходит в систему ночью — это аномалия, требующая немедленной реакции.

DLP-система SecureTower в медицине

Система Falcongaze SecureTower разработана с учетом специфики защиты медицинских данных. Она контролирует все каналы, через которые информация может покинуть контур клиники:

- Мессенджеры и соцсети: Анализ переписки врачей и администраторов.

- Электронная почта: Блокировка отправки баз пациентов на личные адреса.

- Принтеры: Теневое копирование всех распечатанных документов для выявления выноса бумажных карт.

- Съемные носители: Контроль записи на флешки и внешние диски.

SecureTower использует технологии цифровых отпечатков и оптического распознавания (OCR). Это позволяет системе "узнавать" формы медицинских бланков, паспортов и полисов даже на скриншотах или фотографиях. В системе предустановлено более 180 политик безопасности, что позволяет развернуть защиту в кратчайшие сроки.

Вы можете бесплатно протестировать полную версию системы в течение 30 дней, чтобы оценить реальные риски вашей организации.

Заключение

Обеспечение защиты медицинских данных — это этический и юридический долг любой организации здравоохранения. В условиях роста киберугроз и ужесточения законодательства, внедрение современных DLP-систем с поведенческой аналитикой становится единственным способом гарантировать приватность пациентов и финансовую устойчивость клиники.

Часто задаваемые вопросы (FAQ)

- Что делать, если клиника потеряла мои данные?

Вам необходимо подать жалобу в Роскомнадзор и прокуратуру. Также вы имеете право требовать компенсацию морального вреда через суд. Клиника обязана уведомить регулятора об инциденте в течение 24 часов.

- Зачем нужна DLP-система в регистратуре?

Регистратура — это точка входа огромного объема данных. DLP-система предотвращает копирование базы пациентов на флешки и отправку списков контактов конкурентам или мошенникам.

- Относятся ли медицинские системы к КИИ?

Да, информационные системы в сфере здравоохранения (МИС, системы скорой помощи) являются объектами Критической информационной инфраструктуры (КИИ) согласно 187-ФЗ и требуют специальной защиты.

- Как защитить бумажные медкарты?

Необходимо организовать охраняемый архив с ограниченным доступом (СКУД), вести журнал выдачи карт и уничтожать документы только через шредирование или сжигание по акту.

- Может ли врач отправить снимок пациенту в WhatsApp?

Использование общедоступных мессенджеров для передачи врачебной тайны не рекомендуется из-за рисков перехвата и хранения данных на серверах третьих лиц. Лучше использовать защищенные порталы пациента или корпоративную почту с шифрованием.