Что такое сетевая безопасность предприятия

План статьи

Сегодня, в эпоху тотальной цифровизации и внедрения искусственного интеллекта, почти все аспекты жизни перешли в онлайн-среду. Это привело к резкому скачку количества киберугроз. Компании, государственные организации и частные лица ежедневно сталкиваются со сложными взломами, фишинговыми атаками на базе Deepfake-технологий, утечками конфиденциальных данных и атаками на цепочки поставок.

Ущерб от таких инцидентов в 2026 году измеряется не только деньгами. Это финансовые издержки на восстановление инфраструктуры, колоссальный репутационный вред и оборотные штрафы со стороны регуляторов. Иногда ущерб может стать критическим — например, при атаках на объекты критической информационной инфраструктуры (КИИ). Поэтому обеспечение сетевой безопасности становится приоритетной задачей стратегического уровня.

| Уровень защиты | Ключевые задачи и объекты |

|---|---|

| Электронная почта | Блокировка спама, фишинга и BEC-атак (компрометация деловой переписки). Защита от вредоносных вложений. |

| Серверная инфраструктура | Обеспечение устойчивости критически важных узлов, защита баз данных и веб-приложений от эксплойтов. |

| Защита данных | Шифрование информации при хранении и передаче, предотвращение утечек (DLP). |

| Мобильные устройства | Контроль смартфонов и планшетов (MDM), защита в рамках концепции BYOD (Bring Your Own Device). |

| Сетевой периметр | Безопасное взаимодействие компонентов IT-ландшафта, сегментация сети, обнаружение вторжений. |

| Облачные сервисы | Контроль доступа (CASB), защита контейнеров и микросервисов, аудит конфигураций облачных сред. |

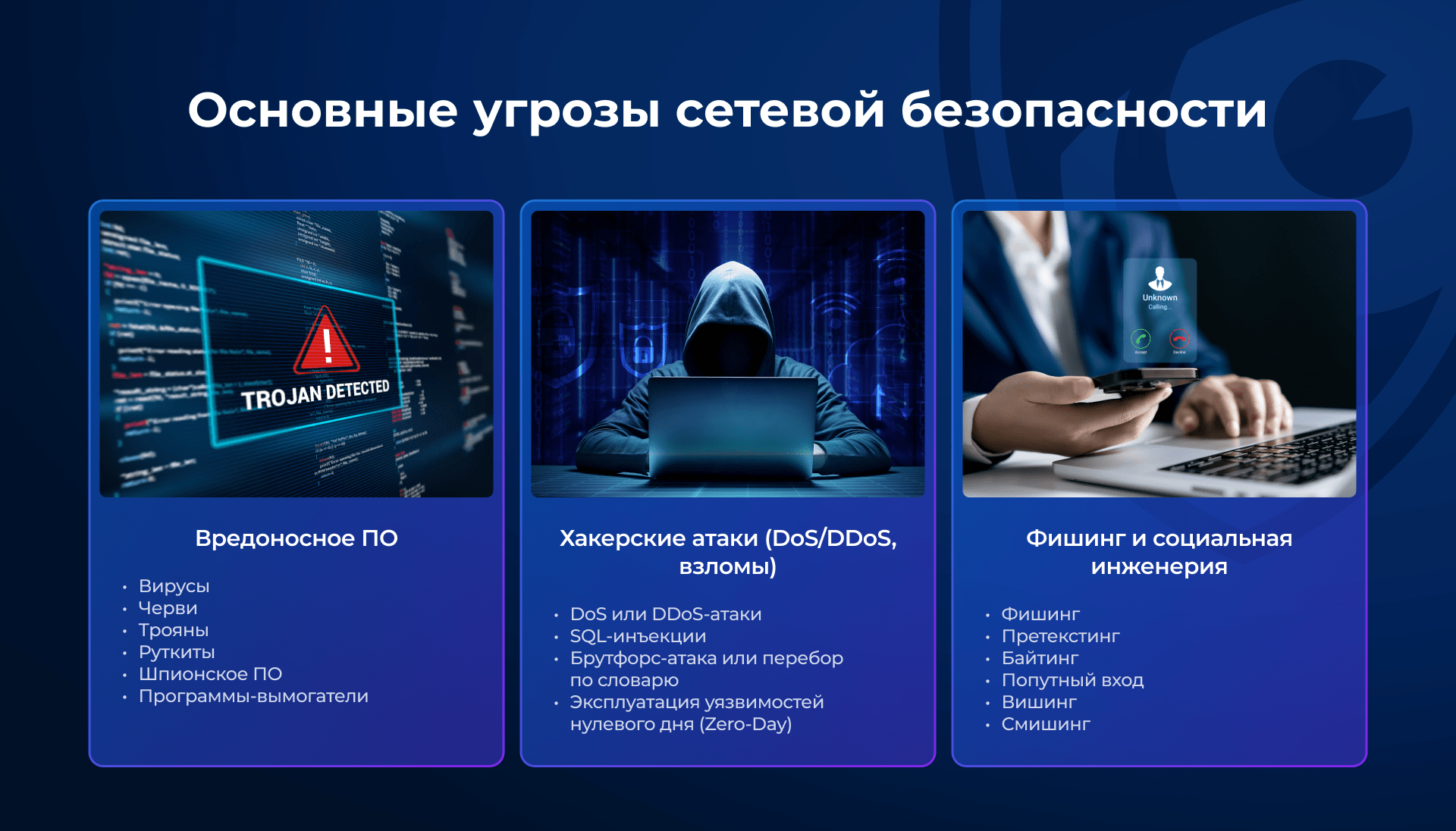

Основные угрозы: от классических вирусов до ИИ-атак

Ландшафт угроз постоянно мутирует. Если раньше основной проблемой были простые вирусы, то сегодня мы сталкиваемся с автоматизированными атаками и продвинутыми постоянными угрозами (APT).

Вредоносное ПО (Malware)

Вредоносное программное обеспечение остается одной из самых распространенных проблем. Это инструменты, направленные на захват контроля над цифровыми ресурсами, шифрование данных ради выкупа или шпионаж. Современное malware умеет обходить песочницы и скрывать свое присутствие месяцами.

- Типы вредоносного ПО (развернуть список)

- Вирусы — исполняемые файлы, внедряющиеся в легитимный софт.

- Виртуальные черви — самовоспроизводимые программы, не требующие файла-носителя для заражения всей сети.

- Трояны — маскируются под полезный софт для создания бэкдоров.

- Руткиты — инструменты для сокрытия следов взлома на уровне ядра ОС.

- Шпионское ПО (Spyware) — собирает логины, пароли и историю действий.

- Программы-вымогатели (Ransomware) — шифровальщики, требующие выкуп в криптовалюте.

Хакерские атаки и эксплойты

Злоумышленники используют широкий арсенал методов для прорыва периметра. К наиболее разрушительным относятся DDoS-атаки, цель которых — вывести ресурс из строя путем перегрузки запросами от ботнетов (сетей зараженных устройств). Не менее опасны SQL-инъекции, позволяющие получить доступ к базам данных через уязвимости веб-форм, и атаки методом перебора (Brute Force).

Особую категорию составляют уязвимости нулевого дня (Zero-Day) — дыры в безопасности, о которых еще не знает вендор ПО. Хакеры используют их до выпуска патча, что делает защиту крайне сложной задачей.

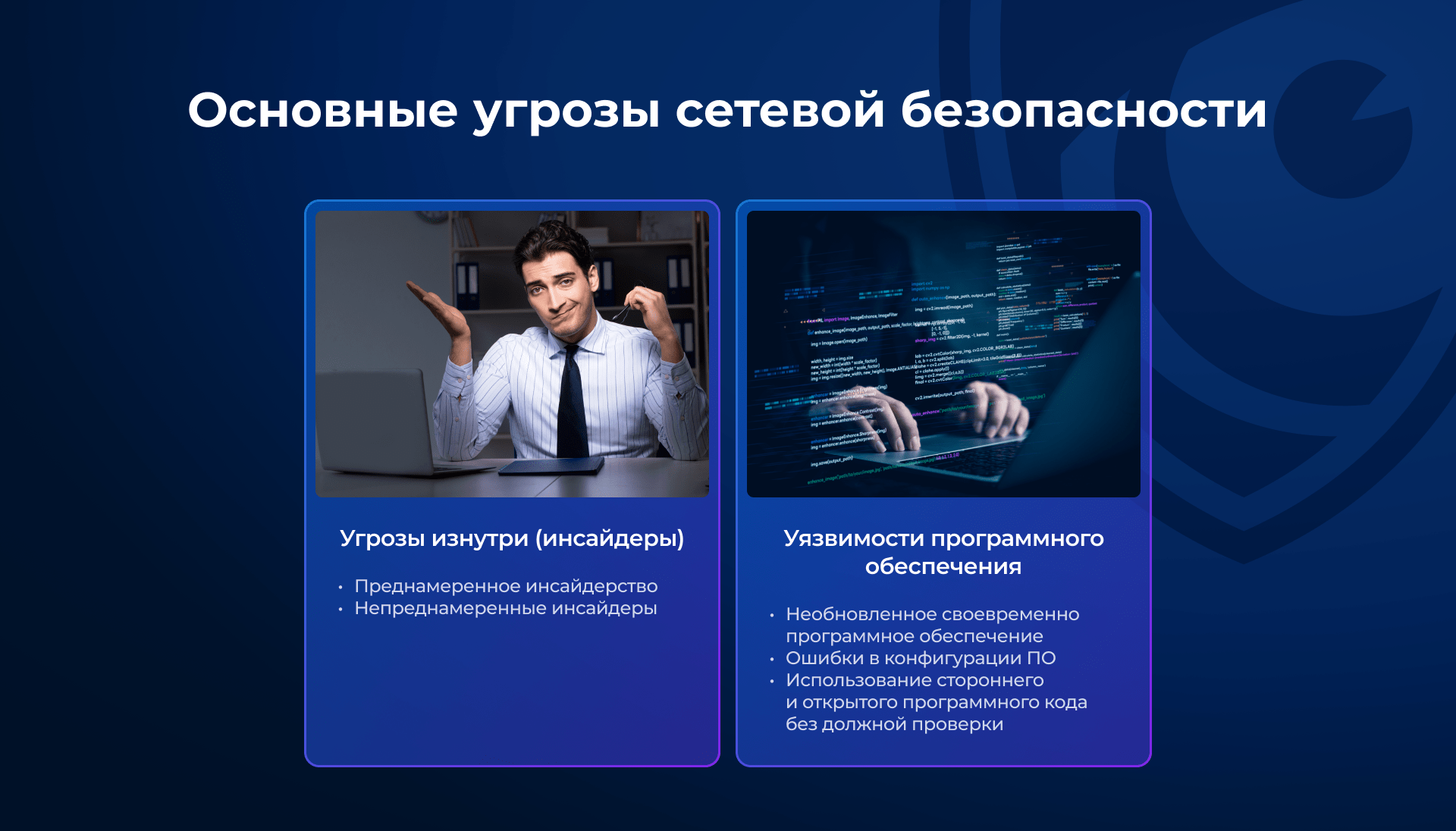

Социальная инженерия и инсайдеры

Фишинг эволюционировал. Сегодня это не просто письма от «нигерийских принцев», а персонализированные сообщения (Spear Phishing), созданные с помощью генеративного ИИ, и даже дипфейк-звонки от «руководства». Главная цель — заставить человека совершить ошибку.

Для борьбы с человеческим фактором необходимы специализированные инструменты. Подробнее тему социальной инженерии мы исследовали в этой статье.

Важно. Одним из самых эффективных средств защиты от инсайдеров является DLP-система. Если вы хотите исследовать применение DLP для защиты информационного поля предприятия, можно обратиться за консультацией к специалистам Falcongaze и протестировать возможности SecureTower.

Уязвимости ПО и цепочки поставок

Необновленное программное обеспечение — открытая дверь для хакеров. Производители регулярно выпускают патчи безопасности, но многие компании откладывают их установку, оставляя систему уязвимой. Другая проблема — использование Open Source компонентов без проверки. В 2026 году атаки через сторонние библиотеки и подрядчиков (Supply Chain Attacks) стали одной из главных угроз для бизнеса.

Методы обеспечения безопасности: эшелонированная защита

Защита периметра и инфраструктуры

Традиционные фаерволы уступили место решениям нового поколения — NGFW (Next-Generation Firewall). Они не просто фильтруют трафик по портам, а анализируют приложения, идентифицируют пользователей и блокируют атаки на лету (Palo Alto, Fortinet, Check Point). В дополнение к ним работают системы IDS/IPS, обнаруживающие и предотвращающие вторжения на основе сигнатур и поведенческого анализа.

Для защиты от скрытых угроз внутри сети применяются системы анализа трафика NTA/NDR (Network Detection and Response), использующие машинное обучение для поиска аномалий. А контроль доступа устройств обеспечивает технология NAC, проверяющая "здоровье" гаджета перед подключением к корпоративной сети.

Защита данных и предотвращение утечек

Это центральный элемент безопасности. Основная цель — сохранение конфиденциальности коммерческой тайны и персональных данных.

Ключевые инструменты защиты данных:

- DLP-система (SecureTower): анализирует содержимое файлов и переписки, блокируя передачу чувствительной информации.

- Шифрование: защита данных в покое (диски) и в движении (TLS/HTTPS).

- Резервное копирование: защита от вирусов-шифровальщиков и сбоев (Veeam, Acronis).

Мобильная и облачная безопасность

В условиях удаленной работы критически важно использовать MDM/MAM решения для управления смартфонами сотрудников. Они позволяют создать защищенный контейнер для корпоративных данных на личном устройстве, отделив их от личных фото и приложений.

Для защиты облачных сред (SaaS, IaaS) используется технология CASB (Cloud Access Security Broker). Она устраняет проблему теневого IT, контролируя, какие облачные сервисы используют сотрудники, и защищает данные в облаке. Веб-приложения закрываются с помощью WAF, предотвращающего SQL-инъекции и XSS-атаки.

Централизованный сбор логов и выявление сложных инцидентов обеспечивает SIEM-система. Подробнее о том, как работает данный инструмент, мы писали в статье.

Часто задаваемые вопросы

- Что такое архитектура Zero Trust?

Zero Trust («Нулевое доверие») — это концепция безопасности, при которой ни одно устройство или пользователь (даже внутри корпоративной сети) не считается доверенным по умолчанию. Каждое подключение требует строгой верификации личности и проверки безопасности устройства.

- Зачем нужна DLP-система, если есть антивирус?

Антивирус защищает от внешних угроз (вирусов, хакеров), проникающих в систему. DLP-система (Data Leak Prevention) защищает от внутренних угроз — утечки конфиденциальной информации по вине сотрудников (умышленной или случайной).

- Как защититься от атак через цепочку поставок (Supply Chain)?

Необходимо проводить аудит безопасности подрядчиков, проверять используемое ПО (особенно Open Source) на уязвимости и использовать принцип минимальных привилегий при предоставлении доступа сторонним организациям.

- Что эффективнее: аппаратный фаервол или программный?

Для защиты периметра крупной сети лучше подходят аппаратные NGFW (высокая производительность). Для защиты отдельных серверов, облачных сред или рабочих станций необходимы программные решения и агенты.

- Как искусственный интеллект влияет на сетевую безопасность?

ИИ — это обоюдоострый меч. Хакеры используют его для создания сложного фишинга и поиска уязвимостей. Защитники используют ИИ (в системах NDR/UEBA) для выявления аномалий в поведении пользователей и автоматического реагирования на атаки со скоростью машины.