Триада безопасности: история и современность

План статьи

Утечки информации исторически всегда доставляли проблемы, от утраты имущества до войн и смены политических режимов. Со временем увеличился объем вовлеченности: теперь, услышав об очередной утечке, не только царственные особы, но и каждый из нас спешит проверить, не затронута ли его конфиденциальная информация.

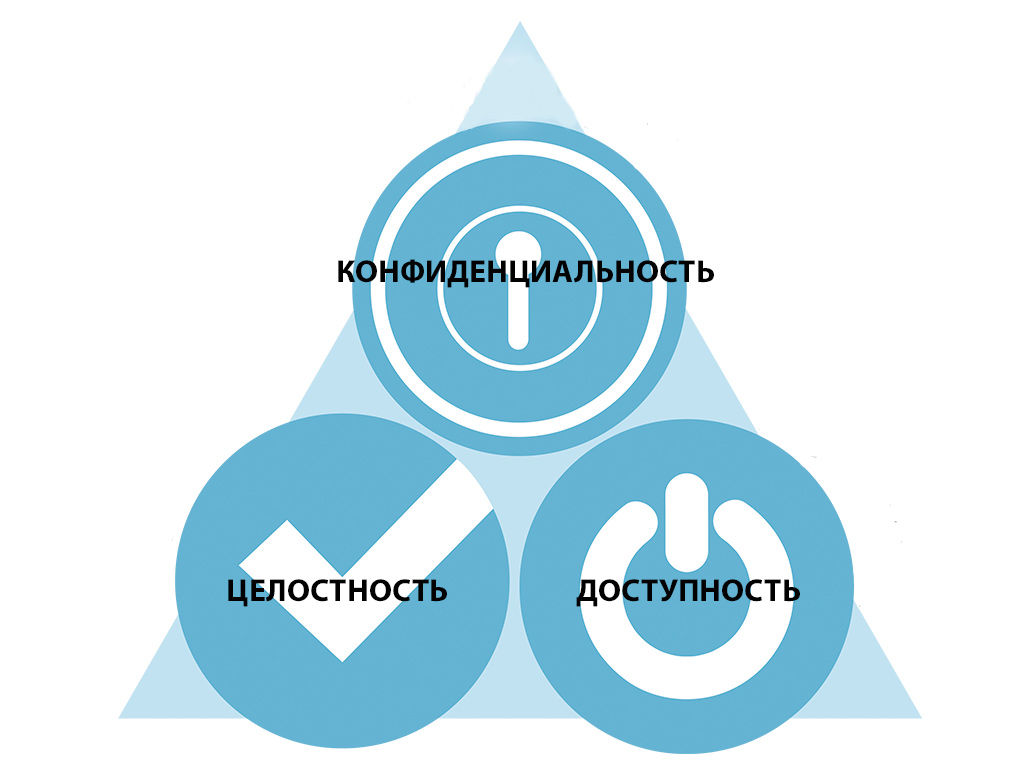

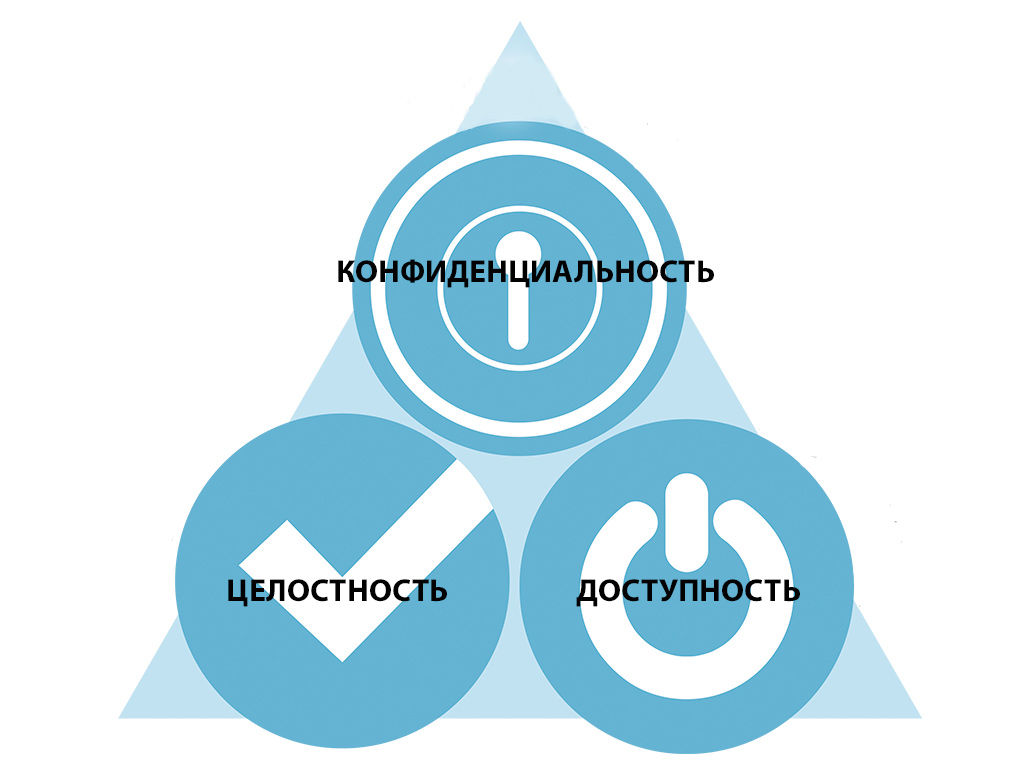

Основой безопасности информации является триада свойств — Целостность, Доступность, Конфиденциальность (CIA). Такой же набор требований к секретам предъявлялся и на протяжении всей истории.

Целостность информации

Целостность — это гарантия того, что информация не была изменена неавторизованным образом. В цифровом мире для этого используется хеширование. Для любого набора данных хеш-сумма уникальна, и даже замена одной буквы изменит её до неузнаваемости. Это позволяет контролировать неизменность файлов и используется в электронной подписи.

Исторические примеры нарушения целостности

Одним из масштабных примеров борьбы за целостность стала «книжная справа» XVII века. Патриарх Никон инициировал правку церковных книг, которые веками переписывались дьяками с ошибками и искажениями. Обращение к греческим оригиналам должно было восстановить истинный текст, но вызвало раскол церкви.

Еще один изящный метод контроля целостности и авторства — «фиктивная запись». Картографы и составители энциклопедий специально добавляли в свои труды несуществующие улицы или факты-ловушки. Например, создатели The Trivia Encyclopedia вставили ложную информацию об имени детектива Коломбо. Когда эта ошибка появилась в викторине Trivial pursuit, факт плагиата стал очевиден.

Доступность информации

Доступность означает, что авторизованные пользователи могут беспрепятственно получить данные в нужный момент. История знает множество примеров, когда задержка или искажение информации при передаче меняли ход событий.

Проблемы коммуникации прошлого

В Древней Греции для передачи сообщений использовались гемеродромы — профессиональные бегуны. Самый известный из них, Филиппид, в 490 году до н. э. пробежал марафонскую дистанцию, чтобы сообщить о победе, и умер от истощения. Сегодня доступность обеспечивается мгновенными каналами связи, но они также уязвимы для сбоев и атак.

Конфиденциальность и утечки

Конфиденциальность — это защита информации от несанкционированного доступа. Всякая тайна имеет ценность, и всегда найдутся те, кто захочет её раскрыть.

Утечки как политический инструмент

В Древнем Риме утечки информации использовались в политической борьбе. Заговор Каталины провалился благодаря анонимным письмам, переданным консулу Цицерону. Используя инсайд, он убедил сенат в реальности угрозы, и заговорщики были казнены.

С появлением прессы утечки стали оружием массового поражения. В XVIII веке публикация переписки губернатора Массачусетса Томаса Хатчинсона, в которой он призывал к ущемлению прав колонистов, стала катализатором Войны за независимость США.

Современные реалии: масштабы катастроф

В информационно-цифровую эпоху объемы утечек выросли экспоненциально. Ущерб исчисляется миллиардами долларов, а последствия затрагивают миллионы людей.

| Инцидент | Объем данных | Последствия |

|---|---|---|

| Панамские документы | 11,5 млн файлов | Раскрытие офшорных схем, отставки политиков по всему миру. |

| Взлом Sony PSN (2011) | 77 млн аккаунтов | Ущерб компании $3 млрд, утечка персональных данных и кредиток. |

| Дело Эдварда Сноудена | 1,7 млн файлов | Раскрытие методов тотальной слежки АНБ и ЦРУ, глобальный дипломатический скандал. |

| Альберт Гонсалес | 170 млн карт | Крупнейшая кража данных банковских карт в истории (на тот момент). |

Важно. Несмотря на технологический прогресс, от папирусов до облачных серверов, ключевым фактором утечки остается человек. Инсайдеры, халатность сотрудников или социальная инженерия — главные причины инцидентов в 2026 году.

Заключение

История учит нас, что информация — это власть, а её утечка неизбежна без должного контроля. Современные системы защиты (DLP, SIEM) позволяют минимизировать риски, но техника бессильна без работы с людьми. Построение культуры безопасности и контроль действий персонала — единственный способ защитить секреты в любую эпоху.

Часто задаваемые вопросы (FAQ)

- Что такое триада CIA в информационной безопасности?

Это модель информационной безопасности, состоящая из трех элементов: Confidentiality (Конфиденциальность), Integrity (Целостность) и Availability (Доступность).

- Как хеширование защищает целостность данных?

Хеширование преобразует данные в уникальную строку символов. Любое, даже малейшее изменение исходного файла, приведет к полному изменению хеш-суммы, что позволяет мгновенно обнаружить подмену.

- Что такое "фиктивная запись" для защиты авторских прав?

Это метод, при котором в базу данных (карту, справочник) намеренно вносится ложная информация. Если эта запись появляется у конкурентов, это служит доказательством кражи данных.

- Кто такой инсайдер?

Инсайдер — это сотрудник или партнер компании, имеющий легальный доступ к конфиденциальной информации, который использует этот доступ для кражи или компрометации данных.

- Почему человеческий фактор считается главной угрозой?

Технические средства защиты можно настроить и обновить, но человека можно обмануть (социальная инженерия), подкупить или он может совершить ошибку по невнимательности, что делает его самым слабым звеном в системе ИБ.