Контроль каналов коммуникации

План статьи

Современные компании используют все разнообразие вариантов коммуникации, которые предлагает рынок. Это продиктовано потребностью в оперативном внутрикорпоративном обмене информацией, в обеспечении постоянной и стабильной связи с партнерами, клиентами и аудиторией, филиалами и отделениями. При этом остро стоит вопрос об обеспечении надежности и безопасности связи, защиты передаваемых данных и общем контроле каналов коммуникации.

Какие каналы коммуникаций необходимо контролировать

Сегодня защита информации — сложная задача, требующая создания многоуровневой, сложносочиненной защиты. При этом необходимо помнить, что технологии передачи и обработки данных стремительно развиваются: часто появляются новые сервисы для общения, защищенные современными методами шифрования и технологическими решениями.

Поэтому для обеспечения полноценной и всесторонней защиты информации на предприятии важно понимать, что включает в себя понятие «каналы коммуникации». Это не только средства передачи данных, но и все способы обмена, хранения, обработки и перемещения информации как внутри организации, так и за ее пределами.

Контроль этих каналов является ключевым элементом системы информационной безопасности, особенно в условиях цифровизации современного бизнеса, роста количества удаленных сотрудников и объемов использования облачных технологий — самых распространенных источниках угроз утечки данных.

Рассмотрим основные каналы коммуникации, которые необходимо контролировать предприятию.

Электронная почта (SMTP, IMAP, MAPI, POP3, прочая почта)

Один из самых популярных и распространенных каналов коммуникации, применяется как для внутрикорпоративного общения, так и для обмена информацией с партнерами, клиентами, регуляторами и др. источниками коммуникации. Одновременно с распространенностью канал является в высокой степени уязвимым, поскольку используется для фишинговых атак, отправки вредоносных вложений, а также несанкционированной передачи конфиденциальной информации.

Мессенджеры (Skype, WhatsApp, Telegram, Slack, Viber и др.)

Также популярный канал коммуникации на предприятии. Могут использоваться как исключительно в рабочих коммуникациях, так и в смешанном виде, когда сотрудник в работе использует свои личные аккаунты в мессенджерах. Бесконтрольное использование мессенджеров часто приводит к утечкам информации, а также может стать источником распространения фишинг-сообщений и сбора информации для социальной инженерии.

Интернет (HTTP/HTTPS, FTP, поисковые запросы, время веб-активности)

Это все цифровые ресурсы, посещаемые сотрудником с корпоративного компьютера. Негативное влияние: загрузка и передача файлов через браузеры может привести к утечкам корпоративной информации или заражению вредоносным ПО; поисковые запросы, веб-активность могут использоваться для таргетированного воздействия.

Аудио- и видеокоммуникация

Интернет-телефония может использоваться для передачи голосовых сообщений, организации скрытых каналов утечки данных и обхода традиционных средств безопасности.

Также в процессе обеспечения безопасности коммуникации необходимо учитывать следующие инструменты передачи информации.

Съемные носители (USB-накопители, внешние диски, SD-карты)

Также могут применяться в процессе обмена информацией. Простой способ как легальной, так и несанкционированной передачи данных вне периметра компании. Часто используются при целевых атаках и промышленном шпионаже, а также могут быть источником распространения вредоносного ПО.

Облачные хранилища (Google Drive, OneDrive и др.)

Облачные сервисы все чаще используются в корпоративной среде, особенно на фоне роста количества удаленных сотрудников и онлайн-коммуникаций. Специфика этого источника для обмена информацией в том, что они сложные для отслеживания, особенно если используются личные аккаунты сотрудников, и могут стать неконтролируемым каналом утечки данных.

Печать документов

При создании безопасного периметра контроля каналов коммуникации, необходимо учитывать и этот канал, поскольку распечатка конфиденциальных документов без учета и контроля может привести к физической утечке информации.

Для построения надежной системы информационной безопасности важно охватывать все вышеуказанные каналы.

Уровни контроля каналов коммуникации

Защита и контроль каналов коммуникации в компании осуществляется на нескольких уровнях:

- Правовая защита.

- Нормативно-организационные средства защиты.

- Программные средства защиты.

- Технические средства защиты.

Рассмотрим каждый из уровней отдельно.

Уровень правовой защиты

Это высший уровень, основанный на принятых на государственном уровне законах и нормативно-правовых актах, регулирующих область информационной безопасности и защиты данных: защиту тайны переписки, личной жизни, персональных данных, а также информации, составляющую коммерческую, служебную или государственную тайну.

Примеры нормативно-правовых актов: Федеральный закон № 149-ФЗ от 27.07.2006 г. «Об информации, информационных технологиях и о защите информации», Федеральный закон № 152-ФЗ «О персональных данных» от 27.07.2006 г.

Уровень технической защиты

Этот уровень включает использование физического оборудования и технических средств, предназначенных для контроля и ограничения доступа к каналам коммуникации. Сюда входят системы видеонаблюдения, устройства ограничения доступа, защищенные серверные помещения, средства защиты сетевой инфраструктуры, а также аппаратные криптографические модули. Часто технические средства используются в комплексе с программным обеспечением — например, в составе программно-аппаратных комплексов.

Уровень нормативно-организационных средств защиты

Это все документальное сопровождение процессов управления информационной безопасностью на предприятии. На этом уровне руководство компании разрабатывает внутреннюю документацию, призванную систематизировать все применяемые меры защиты, упорядочить контроль и выполнение задач по обеспечению ИБ, фиксируют зоны ответственности и определяют правила обращения с информацией. К нормативно-организационному уровню можно отнести процесс формирования политик безопасности на предприятии, утверждение режима коммерческой тайны, устанавливаемые процедуры разграничения доступа, составление положения об обработке и передаче информации. Эти меры закрепляются в приказах, положениях и дополнительных соглашениях к трудовым договорам. Они действуют внутри компании, но могут пересекаться с требованиями регуляторов отрасли.

Можно выделить несколько типов документов в компании, обеспечивающих нормативное сопровождение процессов ИБ.

- Общая документация, применяемая на всех предприятиях. К общим организационно-распорядительным документам относятся приказы о назначении ответственных лиц, внутренние инструкции по применению мер ИБ, планы мероприятий по информационной безопасности, политика информационной безопасности и др. документы.

- Документы, относящиеся к персональной информации. К таким документам относится кадровая документация (трудовые договора, личные дела сотрудников, сведения об автобиографии, отпусках, учете рабочего времени, материальных вознаграждениях и др.), финансово-бухгалтерская документация предприятия, документы по охране труда и медицинских освидетельствованиях, чувствительная информация о сотрудниках (паспортные данные, биометрическая информация, информация о здоровье, семейном положении и др.

- Документы, относящиеся к государственным информационным системам (ГИС) и муниципальным информационным системам (МИС). Чаще всего эти документы закрепляют порядок проектирования и эксплуатации этих систем (планы развития, акты ввода в эксплуатацию, технические задания и др.).

Подробнее про безопасность информационных систем можно прочитать в нашей статье.

- Последний тип документов — документы, относящиеся к регулированию и описанию условий применения средств криптографической защиты информации на предприятии (СКЗИ). К такому типу документов на предприятии как правило относятся все приказы, фиксирующие необходимость применения криптографической защиты, назначающие ответственных за эксплуатацию. Сюда также относятся инструкции для пользователей по применению СКЗИ, разработанные модели угроз ИБ, акты ввода в эксплуатацию и др.

Подробнее про документацию по информационной безопасности на предприятии можно прочитать в этом материале.

Уровень программной защиты

Это все программные средства защиты, используемые для контроля каналов коммуникаций. К этому уровню защиты относятся: антивирусная защита, программные файерволы, средства криптографического шифрования, системы контроля доступа пользователей к информации, DLP-системы.

Средства контроля каналов коммуникации

К инструментам защиты данных и контроля каналов коммуникации относятся:

- шифрование данных;

- межсетевые экраны;

- прокси-сервера;

- частные виртуальные сервисы VPN;

- специальные программные решения по защите от утечек (DLP-системы);

- многофакторная аутентификация (MFA);

- антивирусное программное обеспечение;

- системы мониторинга и журналирования событий;

- SIEM-системы и др.

Шифрование данных, в том числе криптошифрование, обеспечивает конфиденциальность передаваемой информации, делая ее нечитаемой для посторонних в случае перехвата. Используется в электронных письмах, мессенджерах, банковских системах, облачных хранилищах. Современные протоколы, такие как TLS, реализуют шифрование в HTTPS, защищая веб-трафик. Методов шифрования существует много, это очень обширная тема. Шифрование нельзя напрямую отнести к методам контроля именно каналов коммуникации. Но так как это способ защитить данные при использовании этих каналов, то он имеет отношение к рассматриваемой теме. Подробнее исследовали в статье.

Межсетевые экраны (программные) фильтруют сетевой трафик между внутренними и внешними сетями, контролируют входящий и исходящий сетевой трафик на уровне операционной системы, позволяя блокировать несанкционированный доступ и ограничивать коммуникации приложений.

Настройки программного межсетевого экрана определяют, какой трафик разрешен, а какой блокируется. Это позволяет отсекать подозрительные подключения, ограничивать доступ к определенным сервисам и снижать риск атак извне.

Прокси-серверы играют ключевую роль в обеспечении информационной безопасности и управлении интернет-трафиком внутри организаций. Они не только скрывают IP-адреса пользователей, но и позволяют детально отслеживать, фильтровать и анализировать все исходящие и входящие запросы. Это особенно важно для предотвращения утечек данных и несанкционированных подключений к внешним ресурсам. С помощью прокси можно централизованно управлять доступом сотрудников к интернету: категорировать и блокировать определенные сайты, ограничивать использование мессенджеров или социальных сетей в рабочее время, проводить аудит действий пользователей и выявлять аномалии в поведении.

Частные виртуальные сети (VPN) представлены в виде отдельной сети поверх обычного интернета, обеспечивающий отдельный защищенный доступ к корпоративной сети сотрудникам, особенно в том случае, если они работают удаленно. Обеспечивают защиту корпоративной сети от атак и распространения через публичные сети, такие как Wi-Fi в кафе.

DLP-системы предназначены для полного мониторинга цифровой активности на предприятии и предотвращения утечки конфиденциальной информации через большинство каналов коммуникации. DLP отслеживают движение данных согласно установленным политикам безопасности, выявляют нарушения этих политик и в случае заранее установленной такой функции могут блокировать нежелательные действия в режиме реального времени и оповещать об инциденте сотрудников отдела информационной безопасности.

Многофакторная аутентификация напрямую не относится к защите каналов коммуникации, но усиливает общую защиту доступа к системам, особенно при удаленной работе. Многофакторная аутентификация (дополнительное подтверждение через СМС, пуш-сообщение, мобильный код) исключает несанкционированное подключение к системам предприятия даже при компрометации паролей. Часто является обязательным требованием в стандартах информационной безопасности (например, ISO 27001, PCI DSS).

Антивирусное программное обеспечение — основное средство выявления и нейтрализации вредоносного программного обеспечения (вирусов, троянов, червей, руткитов и пр.). Современные решения включают модули поведенческого анализа, эвристики и анализа в реальном времени.

SIEM-системы — агрегируют и анализируют события безопасности с разных систем, помогая выявлять сложные и скрытые угрозы, обеспечивая централизованное управление инцидентами.

Системы мониторинга и журналирования событий обеспечивают запись действий пользователей и систем в логах для анализа инцидентов, выявления попыток нарушения политики безопасности и расследований утечек информации.

DLP-система для контроля каналов коммуникации на примере применения Falcongaze SecureTower

DLP-система является одним из самых эффективных средств контроля каналов коммуникации на предприятии, это одна из основных целей создания такого рода программных продуктов. Рассмотрим применение DLP-систем на примере Falcongaze SecureTower последней версии Oxygen.

Полная презентация нового функционала представлена в видео.

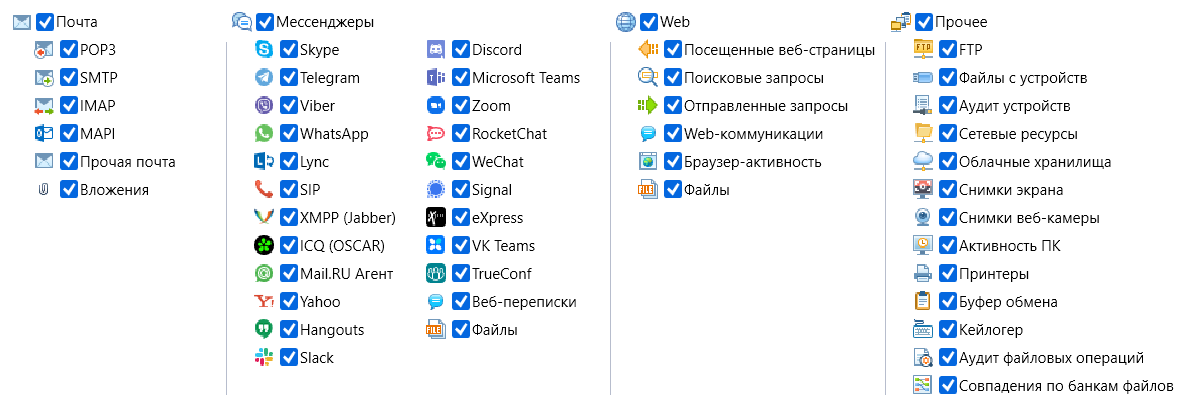

Falcongaze SecureTower Oxygen предлагает широкие возможности по перехвату, анализу и контролю различных каналов коммуникации и хранения данных. Это обеспечивается за счет поддержки большого количества форматов файлов и кодировок, что позволяет системе эффективно обнаруживать утечки конфиденциальной информации вне зависимости от используемых средств коммуникации.

Так, система способна автоматически распознавать, извлекать и анализировать содержимое документов, электронных таблиц, презентаций, медиафайлов и архивов таких форматов:

- Все версии .doc/.docx, .xls/.xlsx, .ppt Microsoft Office, OpenOffice (.odt, .ods, .odp и др.), Microsoft Works, WordPerfect, WordStar, Ami Pro, что актуально для мониторинга движения офисных документов.

- Популярные email-сервисы Outlook (.msg), Outlook Express (.dbx, .eml), Thunderbird/MBOX (.mbx), MIME, TNEF (winmail.dat).

- Изображения данных форматов, в том числе сканированных документов типа TIFF, JPEG, Microsoft Document Imaging (.mdi), EMF/WMF, PDF и HTML-документы, включая MHT-архивы и интерактивные документы.

- Архивы типа ZIP, GZIP, TAR.

- Базы данных и табличные форматы DBF, CSV, XBase, Quattro Pro, Microsoft Access (.mdb, .accdb).

- Медиафайлы типа MP3, WMA, WMV, ASF, 3GP, Flash (SWF).

SecureTower обеспечивает корректный перехват текстов, созданных в различных языковых и региональных кодировках. Это позволяет снизить вероятность утечки информации, в том числе если используются в коммуникациях различные языки общения, изменяется география пользователей и источники данных. Доступен перехват следующих кодировок:

- Windows-кодировки (CP1250–CP1258).

- DOS и IBM кодировки (CP437, CP850, CP866 и др.).

- ISO/IEC 8859-1…9.

- UTF-8, UTF-16 (LE/BE).

- Азиатские кодировки (Shift-JIS, Big-5, GB2312, Korean, Thai и др.).

Благодаря такому широкому объему перехвата, глубокому контентному анализу более 100 форматов файлов и поддержке сложных языков и систем письма обеспечивается эффективная нейтрализация каналов утечки данных, в том числе через редкие, устаревшие форматы.

Важно понимать! Falcongaze SecureTower осуществляет перехват трафика в реальном времени по различным каналам, в отдельных случаях даже при отсутствии интернет-соединения. Попробовать эффективность применения DLP-системы в рамках вашего предприятия можно бесплатно в течении 30-ти дней. Заявка на тестовую версию по ссылке.

Осуществляется перехват следующих источников информации:

- Электронная почта (SMTP, POP3, MAPI, IMAP, прочая почта).

- Веб-трафик, в том числе посещаемые веб-страницы, поисковые запросы, браузерная активность, скачиваемые и передаваемые файлы и др.

- Активность пользователя в мессенджерах и социальных сетях, как популярных, так и менее распространенных.

- Облачные сервисы и файлообменники.

- Локальное копирование и использование съемных носителей информации.

- Использование принтеров, буферов обмена и копирование информации с помощью скриншотов.

- Кейлогер и др. источники.

Если говорить конкретно, то DLP-система включает в себя средства контроля мессенджеров и социальных сетей, телефонии, протоколов передачи данных, включая HTTPS, FTP, почтовых протоколов. Также она сканирует контент документов, отправляемых на печать или копируемых на внешние носители, что помогает предотвращать утечку информации «традиционным» путем — на материальных носителях. При совпадении фильтруемого контента с образцами, внесенными в базу DLP-системы в политиках безопасности, фиксируется инцидент с последующим уведомлением сотрудников по email, Syslog или в Telegram. Также в случаях, заранее установленных настройками системы, вредоносное действие по распространению информации может быть заблокировано. Таким образом, контроль каналов коммуникации с помощью DLP-системы заключается не только в непрерывном их мониторинге, но и в немедленном принятии мер при возникновении инцидентов безопасности.

Контроль каналов коммуникации — очень обширная тема. Для решения этого вопроса в организации должны сотрудничать специалисты разных отделов — юридического, IT-отдела, специалисты по персоналу. Постоянно должно проводиться обучение сотрудников основам информационной безопасности. Наличие программных и аппаратных средств и примеров лучших практик дает возможность ускорить внедрение и сделать более эффективным и гибким процесс контроля. Но сложная задача по построению архитектуры решения в конкретном случае лежит целиком на компании.