Расследование инцидентов информационной безопасности: методика, доказательства, устранение последствий

Если инцидент случился — его нужно расследовать. В этом материале мы рассмотрим, как проходит расследование инцидентов информационной безопасности, какие методики используются и зачем компании должны собирать доказательства.

Расследование инцидентов информационной безопасности — это процесс выявления и анализа событий, связанных с нарушением защиты данных и работы информационных систем. В ходе расследования ИБ-специалисты устанавливают причины и источник происшествия, фиксируют доказательства, оценивают ущерб для компании и разрабатывают меры по восстановлению и предотвращению подобных случаев в будущем.

Расследованием ИБ-инцидентов занимается форензика (от англ. forensics), или цифровая криминалистика.

Цифровая криминалистика — это область науки, которая занимается корректным расследованием происшествий и нарушений в сфере кибербезопасности. Задача цифрового криминалиста — не просто собрать данные об ИБ-инциденте, а сделать это так, чтобы они имели юридическую силу и могли использоваться как доказательства, в том числе при судебных разбирательствах.

Если организация не может выделить бюджет на форензистов, расследование ИБ-инцидентов ложится на безопасников или специалистов IT-отдела.

Что такое инцидент информационной безопасности?

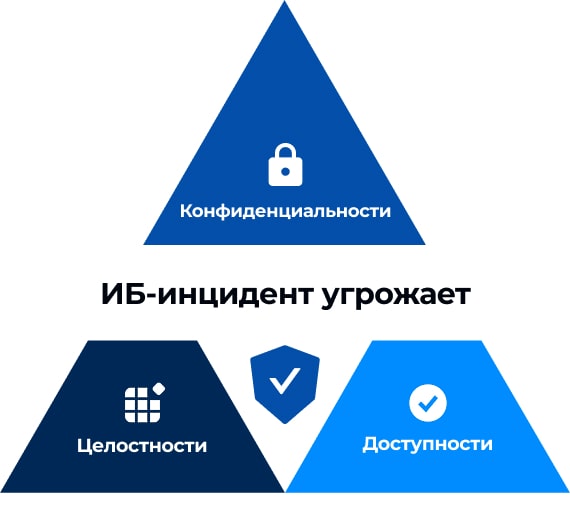

Инцидент информационной безопасности

это событие, которое может негативно сказаться на целостности, доступности, достоверности и конфиденциальности данных организации. Серьезные ИБ-инциденты могут причинить финансовый и репутационный ущерб компании.

Какие ИБ-инциденты нужно расследовать?

Перечень инцидентов, которые нужно расследовать, традиционно включает:

- несанкционированный доступ к информационным системам и данным;

- заражение вредоносным программным обеспечением, включая шифровальщиков;

- фишинговые атаки и иные методы социальной инженерии;

- утечки данных через облачные сервисы и незащищенные каналы связи и другие.

Однако на практике ИБ-специалисты чаще имеют дело не с масштабными кибератаками, а бесконечным списком внутренних нарушений.

Хакеры тратят месяцы на разработку эксплойтов, а простой сотрудник сливает базу клиентов по почте за 5 секунд.

Ежедневная рутина безопасников изобилует заурядными, и тем не менее опасными происшествиями:

- один сотрудник перед увольнением скидывает базы данных на флешку;

- другой отправляет конфиденциальный документ на личную почту, чтобы поработать из дома;

- с компьютера третьего была снята видеокарта и установлена та, что подешевле;

- четвертый задорно кликает по фишинговым ссылкам, отвечает «сотрудникам службы безопасности банка» и голосует на «конкурсе детских рисунков» с рабочего компьютера;

- а мессенджер пятого уже взломали — и с его аккаунта хлынул поток фишинговых сообщений всем сотрудникам, партнерам и клиентам организации.

Эти и другие подобные эпизоды подчеркивают ключевой источник большинства проблем — действия персонала. Именно они становятся предметом ежедневного внимания и расследований в ИБ-службах.

И именно на эти инциденты придется большая часть расследований.

Методика расследования инцидентов информационной безопасности

Единой для всех методики не существует. При этом важно провести следующие действия:

- сбор доказательств и их анализ;

- установление причин проблем, выявление уязвимостей;

- выявление виновных и сопричастных;

- устранение уязвимостей.

Зачем проводить расследования после ИБ-инцидентов?

Прагматично разбирать инциденты стоит по следующим причинам.

Узнать масштаб инцидента

Инцидент и его последствия могут быть значительно трагичнее, чем это кажется при первичном анализе. Важно определить, затронуты ли критические бизнес-процессы и какие информационные активы ушли за предел организации. При этом важно учитывать не только прямой ущерб, но и косвенные последствия: от репутационных рисков до выплат компенсаций в случае утечки данных. Кроме того, масштаб инцидента часто определяет, подключатся ли к делу регуляторы и насколько жесткой будет реакция контрагентов.

Разобраться, как проходила атака или нарушение

Здесь важно сфокусироваться на фактах, а не обвинениях.

Следует провести внутренний постинцидентный аудит, или анализ корневых причин происшествия, чтобы:

- понять, почему произошел инцидент, чтобы избежать его повторения;

- повысить надежность системы и ее отказоустойчивость;

- выявлять недостатки процессов реагирования;

- извлечь уроки из допущенных ошибок, чтобы инцидент не повторился в будущем.

Основная проблема постинцидентного аудита — сведения о происшествии или нарушении могут содержаться сразу на нескольких устройствах или носителях. Еще одна проблема — объем обрабатываемых данных, из которого ИБ-специалист должен вычленить факты, которые могут быть использованы как доказательства.

Собрать доказательства

В случаях внутренних инцидентов — будь то хищение данных или преднамеренный слив информации — проведенное расследование и надлежаще собранные доказательства дают компании правовые основания для применения дисциплинарных мер к нарушителю.

Кроме того, такая практика может стать аргументом в диалоге с регулятором и снизить риск санкций — в случае утечки.

В Российской Федерации проведенное расследование, регистрация доказательств и принятые меры по устранению последствий нередко рассматриваются в суде как смягчающее обстоятельство.

Как показывает судебная практика, при выявлении утечки Роскомнадзор чаще направляет запрос оператору с требованием предоставить пояснения. Если, среди прочих мер, компании проводили внутренние расследования и предоставляли доказательства, суд учитывал этот факт в большинстве разбирательств.

Вы уверены, что готовы к ИБ-инцидентам?

Вы не сможете доказать факт нарушения, если у вас нет доказательств.

Внедрение средств автоматического мониторинга решает эту проблему. Если у вас есть ПО, которое фиксирует активность за рабочими станциями персонала, выявляет аномалии доступов, выполняет скриншоты экранов, перехватывает данные во всех каналах коммуникации, которые используются в компании, вы как обладатель информации частично защищены.

Не забудьте составить трудовые договоры и должностные инструкции, запрещающие копирование и пересылку конфиденциальной информации и объектов коммерческой тайны, и предоставить сотрудникам под подпись. Также в локальных нормативных актах важно указать, что работодатель вправе осуществлять наблюдение за действиями персонала в течение рабочего дня с помощью программных и технических средств — и также дать ознакомиться под подпись.

Сбор и анализ доказательств инцидента

Сбор свидетельств — одна из ключевых задач расследования.

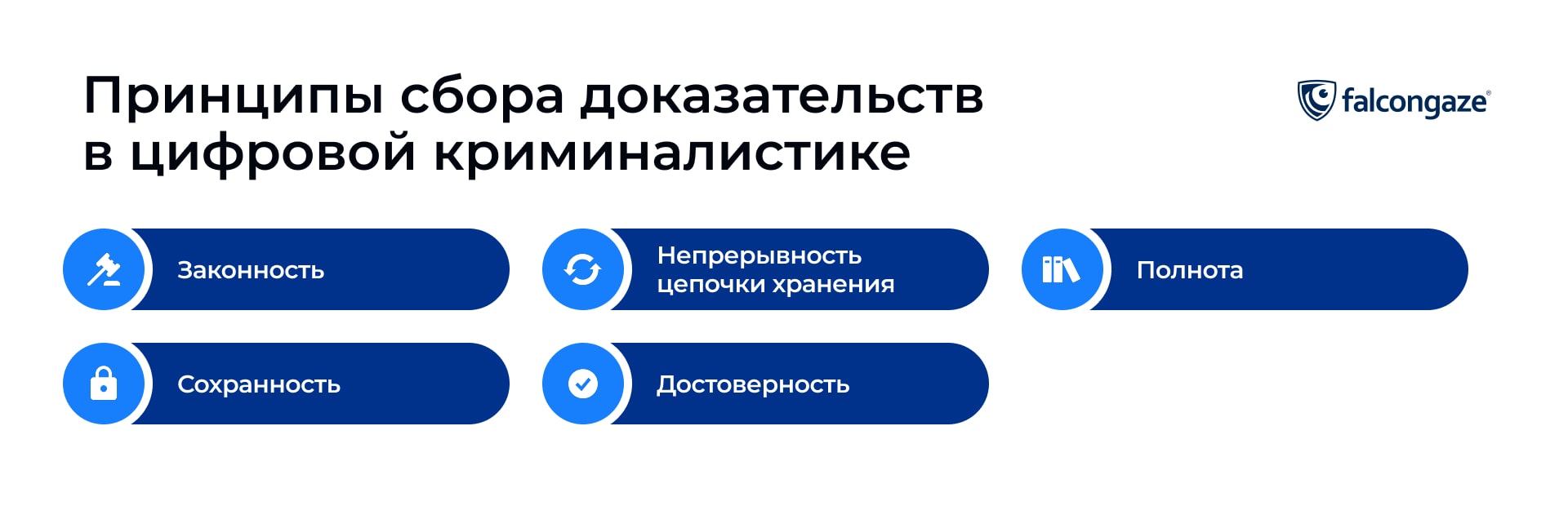

От того, насколько качественно они собраны, напрямую зависит итоговое заключение. Поэтому каждое доказательство должно отвечать базовым требованиям цифровой криминалистики:

- законность — любые действия со свидетельствами должны проводиться легитимными методами, исключающими нарушения законодательства;

- сохранность — данные фиксируются в том виде, в котором они были обнаружены, без искажений и потерь;

- непрерывность цепочки хранения (или chain of custody) — на каждом этапе должно быть понятно, кто, когда и каким образом работал с доказательствами;

- достоверность — свидетельства должны исходить из надежных источников и подтверждать подлинность произошедшего;

- полнота — собранных данных должно быть достаточно для объективного анализа.

Собранные доказательства можно использовать в судебных разбирательствах.

Наиболее ценными считаются свидетельства «первой инстанции» — данные, которые формируются автоматически и не зависят от человеческого фактора. Это журналы аудита систем контроля доступа, логи информационных сервисов, цифровые отпечатки и другие подобные записи.

Также доказать факт нарушения можно с помощью:

- письменных доказательств;

- вещественных доказательств;

- заключения специалистов;

- материалов фото- и видеосъемки;

- и даже опросов свидетелей.

Источники цифровых доказательств: ПК, мобильные устройства, принтеры, накопители, серверы, облачные хранилища, сетевые устройства.

Роль форензиста в таком случае заключается в том, чтобы корректно зафиксировать текущее состояние системы, извлечь нужные данные и обеспечить их сохранность.

Игры со временем: как специалисты по безопасности теряют шансы на раскрытие инцидентов

Расследование инцидентов ИБ редко проходит «по учебнику». Чаще ИБ-специалист оказывается в ситуации, когда бороться приходится не только с нарушителем, но и с собственными системами, коллегами и регуляторными ограничениями.

Сегодня безопасники сталкиваются с целым списком проблем:

- пробелы в данных — неполные или удаленные логи, потеря следов атаки;

- время реакции — позднее обнаружение инцидента, упущенное окно для расследования;

- нехватка инструментов — отсутствие ПО для централизованного мониторинга;

- наоборот, ложные срабатывания систем мониторинга — избыток нерелевантных событий, затрудняющий поиск реальной угрозы;

- человеческий фактор — сотрудники скрывают ошибки или саботируют расследование;

- нехватка времени и ресурсов — ограниченный штат SOC, высокая нагрузка на ИБ-специалистов, отсутствие ПО для непрерывного мониторинга;

- хаос в процессах — отсутствие четкого плана реагирования на инциденты (IRP).

Одну проблему стоит выделить отдельно. При выявлении нарушений со стороны персонала практически невозможно установить мотив: сотрудник действовал намеренно или утечка — досадная случайность? Если доказать злой умысел не получится, компания с высокой долей вероятности не выиграет суд у нарушителя.

Роль DLP-систем в расследовании инцидентов безопасности

DLP-системы, по своей сути, это инструмент по снижению влияния человеческого фактора на информационную безопасность. Если мы говорим о расследовании внутренних нарушений, внедрение DLP решает часть проблем, о которых мы говорили в предыдущем разделе.

DLP журналируют всю активность пользователя за ПК, перехватывают переписки, отправленные письма и документы, фиксируют данные кейлоггера и даже фрагменты информации, скопированные в буфер обмена.

Некоторые DLP могут устанавливать общий риск пользователя: фиксировать незначительные изменения в поведении, которые будут косвенно указывать на нарушение или рост его вероятности:

- копирование на носитель или в облако большого объема данных, если этого не подразумевают должностные обязанности;

- мониторинг сайтов по поиску работы, рассылка резюме;

- изменения в поведении, агрессивность, злые высказывания в адрес руководства компании;

- отправка конфиденциальных файлов самому себе через почту или мессенджер и другие.

Рост показателей общего риска позволяет установить наблюдение за сотрудником, что в конечном итоге дает ИБ-специалисту возможность действовать превентивно — то есть не дать инциденту случиться.

DLP-системы решают проблему обработки больших массивов данных. Чтобы сократить время разбирательства, можно использовать умную систему поиска:

- искать события за определенный отрезок времени;

- по статусу документа или его атрибутам;

- по конкретному пользователю или устройству.

Объем данных и период хранения зависят от аппаратной мощности каждой конкретной компании.

Данные, собранные DLP-системой, можно использовать при изучении инцидентов. Правильно задокументированные данные можно использовать в качестве доказательной базы в суде.

Заключение

Даже самая сложная система защиты не гарантирует абсолютной безопасности: в каждой организации работают люди, а значит — всегда остается риск ошибок, халатности или умышленных действий.

Инциденты информационной безопасности неизбежны, и именно поэтому каждое нарушение должно быть предметом тщательного разбирательства. Проведенное расследование не только позволяет выявить факты и собрать доказательства, но и дает компании возможность устранить выявленные уязвимости, скорректировать бизнес-процессы и повысить уровень зрелости защиты.

Своевременное реагирование снижает масштаб ущерба, помогает отстоять интересы компании в диалоге с регуляторами и создает юридическую основу для привлечения нарушителей к ответственности.

.jpg)

.jpg)