Аудит доступа к конфиденциальным данным и дискреционное управление доступом

План статьи

Несанкционированный доступ к информационным ресурсам предприятия может привести к временной или полной остановке производства, уничтожению или утечке конфиденциальной информации и персональных данных сотрудников и клиентов, повреждению оборудования и реализации иных материальных и репутационных рисков. Аудит доступа к конфиденциальным данным позволяет выявлять и устранять уязвимости в системе назначения прав. Подробнее в материале.

План статьи

2. Порядок осуществления аудита доступа

4. Аудит доступа на примере Windows

5. Распространенные модели управления доступом

6. Дискреционное управление доступом (DAC)

10. Внедрение системы управления доступом

Разберем основные определения и понятия.

Политика доступа (далее — ПД) — документ, регламентирующий права доступа к данным, с которыми разрешено работать пользователям.

Конфиденциальная информация (далее — КИ) — любая информация, которая является собственностью или уникальна для компании и которая раскрывается предприятием сотруднику в течение срока действия настоящего трудового договора и установленное время по его истечении, включая следующее: коммерческую тайну; вопросы технического характера, такие как процессы, устройства, методы, данные и формулы, предметы и результаты исследований; маркетинговые методы; планы и стратегии; информацию об операциях, продуктах, услугах, доходах, расходах, прибыли, продажах, ключевом персонале, клиентах, поставщиках и ценовой политике; и любую информацию, касающуюся маркетинга и других деловых вопросов предприятия, которая не является общедоступной.

Политика безопасности (далее — ПБ) — это документ, в котором изложено, как компания планирует защищать свои физические и информационно-технологические активы.

Понятие аудита доступа

Система управления разрешениями должна быть строго регламентирована, особенно если она не автоматизирована. Все выданные и аннулированные права, а также запросы необходимо регистрировать. Все действующие доступы следует регулярно проверять на соответствие установленной политике безопасности.

При этом важно понимать: даже самая совершенная система управления правами должна регулярно проходить через внешние и внутренние аудиты, чтобы выявлять несоответствия и недочеты.

Аудит доступа (далее — АД) — систематический процесс, призванный гарантировать, что отдельные лица в организации имеют соответствующие занимаемым должностям разрешения на работу в системах, сервисах, приложениях и с данными.

Выделяют два типа аудита доступов: ручной и автоматизированный с применением специализированного ПО. Ручной аудит более гибкий, при этом проводить его для больших предприятий нецелесообразно — он потребует много времени и ресурсов.

Проведение АД необходимо для того, чтобы:

- устанавливать соответствие прав пользователей назначенным ролям, сужать или расширять круг полномочий для конкретных пользователей и целых категорий;

- выявлять факты назначения избыточных прав;

- выявлять факты несанкционированного доступа к файлам и папкам;

- актуализировать права пользователей в случае обновления политик безопасности.

Систематическое проведение АД позволяет организациям поддерживать информационную безопасность на должном уровне и соответствовать требованиям, описанным в международных стандартах и нормативно-правовых актах регуляторов.

Помимо этого, аудит позволяет выявить следующее.

- Уязвимые учетные записи. То есть учетные записи, которые могут использоваться для несанкционированного проникновения в систему и доступа к информации — со слабыми паролями или сразу несколько учетных записей в разных сервисах, для которых используется один пароль. Также можно выявить такие ошибки, как редкая смена паролей, дублирование учетных записей и проч.

- Лишние и неучтенные учетные записи. Незаблокированные вовремя учетные записи сотрудников, покинувших компанию или сменивших должность. Также сюда входят технические учетные записи без реальных владельцев, при этом имеющие права доступа к корпоративным системам, сервисам, службам и приложениям.

- Отсутствие регламента выдачи прав. На предприятии может отсутствовать регламент выдачи прав или перечень конкретных должностей с указанными правами — или доступ к ним может быть серьезно затруднен.

Порядок осуществления аудита доступа

Как правило, аудит проходит в 5 этапов. Рассмотрим их подробнее.

| 1. Постановка целей | При проведении аудита важно сконцентрировать усилия на конкретных областях, вызывающих беспокойство — то есть определить цели. Это гарантирует, что аудит будет тщательным и эффективным, затрагивающим критические аспекты управления доступом пользователей и не растянутым по времени. |

| 2. Разработка параметров и правил аудита | Определение параметров аудита, времени его проведения, а также объема данных, которые будут изучены: какие именно действия пользователей будут регистрироваться, параметры ведения журнала и размер файлов, в которых ведется учет действий пользователей. |

| 3. Утверждение и внедрение политик аудита | Создание документа, описывающего общий подход к проведению аудита. Например, можно указать перечень наиболее важных событий, которые будут регистрироваться в журнале. Это позволит сэкономить дисковое пространство для хранения данных. Также важно регламентировать общий объем информации, которая будет храниться, период ее хранения и регламент уничтожения. |

| 4. Выявление пробелов и уязвимостей | Выявление и регистрация избыточных прав доступов у пользователей, неучтенных учетных записей, слабых паролей и проч. |

| 5. Ведение журнала безопасности и учета действий пользователей | Регистрация всех данных об операциях с файлами и папками, содержащих КИ. |

Регистрируемые события

Как правило, в журнале аудита регистрируются следующие события:

- создание, удаление, перемещение, переименование файлов и папок;

- копирование документов или информации, которая в них содержится;

- вход и выход из системы;

- запуск сервисов, ПО;

- чтение конфиденциальных документов, копирование на внешние носители, вывод на печать.

Отслеживать события и активность пользователей за рабочими станциями можно с помощью DLP-системы Falcongaze SecureTower. Здесь можно попробовать бесплатную 30-дневную версию.

Аудит доступа на примере Windows

Windows поддерживает возможность проведения такого аудита.

Настройки политики аудита во многом определяются поставленными задачами, которые могут включать проверку соответствия требованиям нормативно-правовых актов, контроль, расследование после инцидентов ИБ, а также устранение ошибок и недочетов.

Рассмотрим подробнее, как работает АД на примере Windows.

Шаг №1. В разделе «Параметры безопасности» в директории «Локальные политики» необходимо настроить встроенные и локальные ПБ. Настройка осуществляется исходя из целей и задач аудита.

Шаг №2: настройка субъектов. Осуществлять контроль можно не только за отдельными пользователями, но и за целыми группами, в том числе за подразделениями или за пользователями с равными правами. Также можно контролировать встроенные субъекты безопасности, например, учетные записи.

Шаг №3: настройка объектов. На следующем этапе настройки определяются объекты, операции с которыми будут регистрироваться во время АД. Это могут быть папки, файлы, документы, целые подкаталоги, а также отдельные события.

Шаг №4: классификация событий. События для Windows классифицируются по подгруппам в соответствии с уровнем риска, который представляют для информационной безопасности:

- критические;

- ошибки;

- сведения;

- предупреждения;

- подробности.

Когда параметры аудита установлены, в журнале учета будут регистрироваться любые операции пользователей с конфиденциальными файлами, в том числе неудачные. Если операция совершена и завершена успешно, отобразится значение «успех». В случае если у пользователя недостаточно прав на совершение операции, отобразится «отказ».

Провести АД можно как на всех рабочих станциях внутри корпоративной сети, так и на отдельных компьютерах, например, тех, которые обрабатывают персональные данные.

Журнал безопасности расположен в папке «Управление компьютером». Объем данных об операциях и событиях зависит от целей аудита и установленных параметров.

На заметку!

В журнале учета Windows не предусмотрены инструменты для фильтрации событий, что затрудняет поиск конкретных инцидентов.

Распространенные модели управления доступом

Система управления правами доступа (СУПД) — это комплекс программно-аппаратных технических средств и организационных мероприятий, направленных на контроль и ограничение прав пользователей на доступ к информации, приложениям, ресурсам и другим объектам в компьютерной системе.

Основные элементы системы прав доступа включают:

- пользователей или учетные записи, которым назначаются права с различным уровнем доступа;

- ресурсы компании, такие как информационные системы, базы данных, приложения, сервисы, средства защиты информации и т. д.;

- разрешения, которые получают пользователи в рамках предоставленных им полномочий.

Использование моделей доступа для определенных организаций обусловлено законодательством.

Чтобы оптимизировать процессы получения прав, необходимо выбрать подходящую модель. При этом важно понимать: внедрение системы управления правами доступа требует профессионального подхода и соблюдения всех необходимых мер безопасности. Для этого лучше обратиться к специалистам в области информационной ИБ.

Далее подробно рассмотрим наиболее популярные модели управления доступом.

Дискреционное управление доступом (DAC)

Это подход, при котором владельцы информации определяют, кто и в какое время может иметь доступ к определенному ресурсу. Он основан на принципе наименьших привилегий — пользователи получат ровно столько прав, сколько нужно для выполнения той или иной рабочей задачи.

Дискреционную модель также называют «избирательной».

Механизм DAC определяется идентификацией пользователя с помощью учетных данных во время аутентификации — имени пользователя и пароля.

Различные типы разрешений могут быть применены по отдельности или в комбинации — все зависит от того, кто предоставляет их, для какого ресурса и по какой причине. Различные типы доступа, которые могут быть предоставлены в рамках дискреционного контроля, включают:

- предоставление другим субъектам или объектам тех же привилегий, которые имеет субъект;

- возможность изменять атрибуты безопасности объектов, субъектов, компонентов системы и субъектов информации;

- возможность передавать информацию другим субъектам и объектам;

- возможность выбора атрибутов безопасности, которые будут связаны с новыми или измененными объектами;

- возможность изменять правила управления доступом.

Для DAC характерны следующие атрибуты:

- пользователь может передать право собственности на объект другому пользователю(ям);

- пользователь может определять тип доступа других пользователей;

- после нескольких неудачных попыток авторизации в системе доступ пользователя будет заблокирован на какое-то время;

- неавторизованные пользователи не могут увидеть параметры объекта: размер, имя и путь к каталогу.

DAC прост в реализации и интуитивно понятен, при этом имеет такие недостатки.

- Данные трудно отслеживать. Поскольку система не централизована, единственный способ, которым администрация может контролировать поток данных, — это проходить через список контроля доступов (ACL). Это удобно только в случае небольшой организации, где сотрудников немного.

- По сравнению с другими моделями управления DAC более уязвима с точки зрения информационной безопасности. Поскольку доступ может быть предоставлен от одного человека другому, конфиденциальные данные могут быть скомпрометированы.

DAC в большей степени подходит для небольших организаций.

Матричная схема контроля

Матрица контроля — это таблица, которая определяет разрешения на доступ, существующие между определенными субъектами и объектами информационной системы. В столбцах, как правило, указываются объекты (приложения, базы данных, сервисы, Сеть и проч.), в строках — субъекты (пользователи или группы пользователей). Для каждого субъекта определяется перечень операций, который он может совершать с объектами, например:

- чтение;

- удаление;

- создание;

- изменение;

- копирование;

- выполнение;

- передача прав.

Списки пользователей и объектов целесообразно распределять по категориям для экономии места.

Данные матрицы рационально использовать в госучреждениях или на предприятиях, работающих с персональными данными и конфиденциальной информацией, где есть группы сотрудников с правами доступа разного уровня.

Важно! Права для групп пользователей могут быть одинаковыми или различаться — в зависимости от выполняемых задач — и при этом не должны вызывать конфликта полномочий.

При использовании матричной схемы контроля следует придерживаться принципа минимальных привилегий, то есть предоставлять минимально достаточный уровень полномочий, необходимый для выполнения рабочих задач.

Недостаток матричной схемы только один и заключается в сложности организации централизованного контроля.

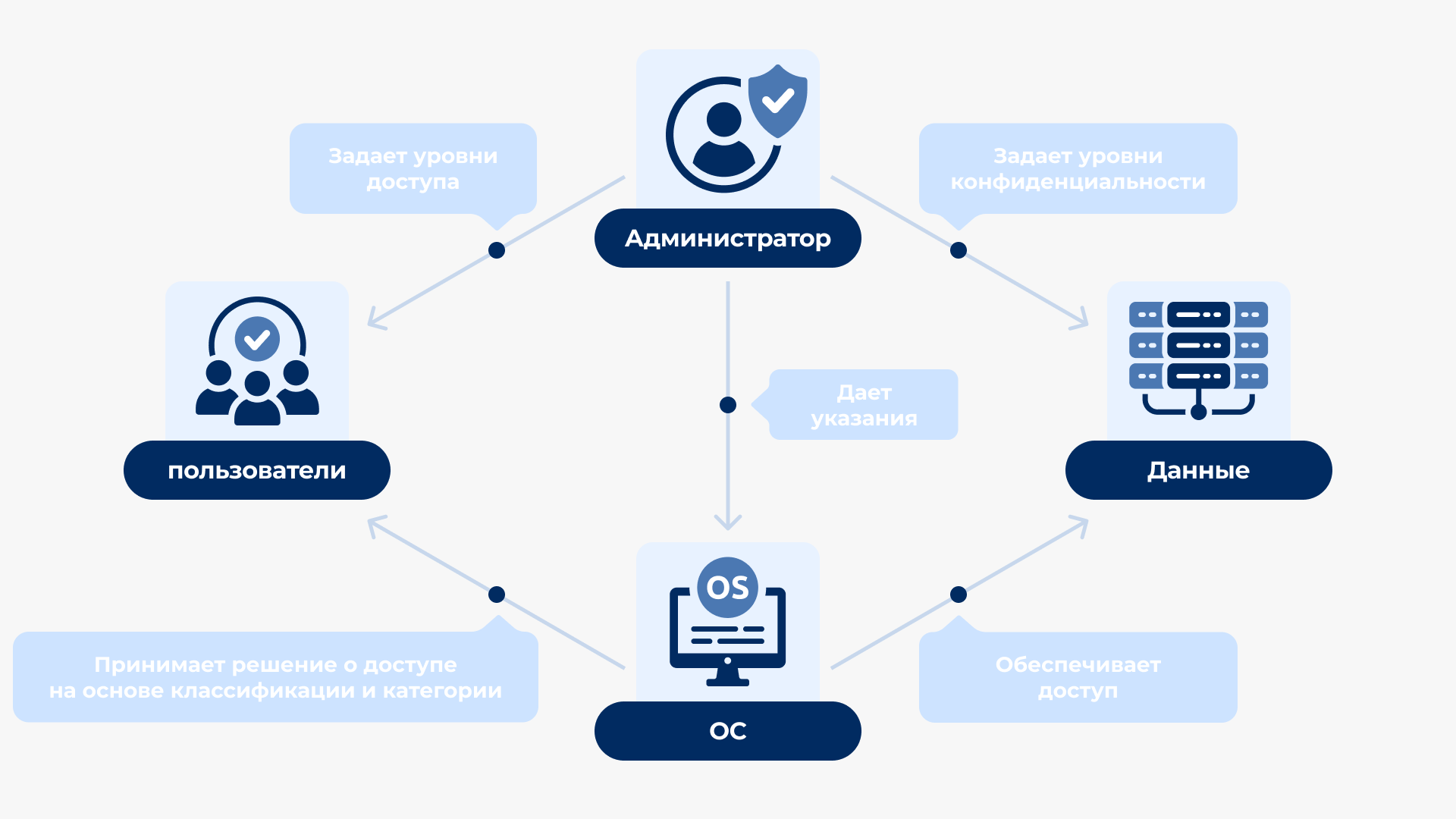

Мандатная модель доступа, или модель меток (MAC)

Одним из ключевых различий между MAC и DAC является то, что MAC считается более безопасной моделью, поскольку отдельные пользователи не могут изменять доступ к ресурсам.

При использовании мандатной модели объектам (файлам, документам, базам данных, ПО и проч.) присваивается метка с уровнем секретности (например, «Коммерческая тайна», «Общедоступно», «Секретно», «Совершенно секретно», «Особой важности»), субъектам, или пользователям, — метка с уровнем доступа.

Модель меток работает по следующему принципу: метки субъектов и объектов проверяются на правомочность — метка субъекта должна быть равна или выше метки объекта. В противном случае доступ к конфиденциальному документу блокируется или пользователь не видит такой документ в принципе.

Когда человек или устройство пытается получить разрешение на работу с определенным ресурсом, ОС или ядро безопасности проверят учетные данные субъекта, чтобы определить, будет ли предоставлено разрешение. Хотя MAC является наиболее безопасной из доступных моделей прав, она требует некоторого сосредоточения ресурсов предприятия и постоянного контроля — для поддержания всех классификаций объектов и пользователей в актуальном состоянии.

Особенности и недостатки мандатной схемы доступа

Среди прочих выделяют следующие особенности и недостатки мандатной модели доступов:

- пользователи не могут определять доступ субъектов к объектам, даже если сами создали их — такие права есть только у администратора;

- пользователь может работать в сеансе только одной мандатной метки;

- MAC сложно обслуживать: ручная настройка уровней безопасности и разрешений требует постоянного внимания со стороны администраторов;

- MAC не масштабируется автоматически: новые участники сети и данные требуют постоянных обновлений конфигураций учетных записей;

- существенный плюс — строгие и постоянно контролируемые политики помогают сократить количество ошибок, которые приводят к появлению чрезмерно привилегированных пользователей;

- модель считается наименее уязвимой к утечкам данных: сотрудники не могут рассекречивать информацию или делиться доступом к ней.

MAC — одна из самых безопасных моделей: правила доступа вручную определяются системными администраторами и строго соблюдаются операционной системой или ядром безопасности.

Частные организации редко внедряют MAC из-за сложности и негибкости такой системы. MAC часто используется государственными учреждениями, такими как военные, правительственные организации и правоохранительные органы. Но это не значит, что частным организациям не нужна MAC — хорошо реализованная модель обеспечивает высокий и детализированный уровень безопасности несмотря на то, что она дорогая и сложная в настройке.

Ролевое управление (РУД)

Управление на основе ролей используют, чтобы предоставить сотрудникам различные уровни доступа в зависимости от их должностей и обязанностей. Это существенно снижает риски утечки конфиденциальных данных — сотрудники могут получать доступ только к той информации и выполнять только те операции, которые необходимы для выполнения рабочих задач. РУД предлагает простой, управляемый подход к управлению, который менее подвержен ошибкам, чем назначение разрешений пользователям по отдельности.

При использовании РУД для управления ролями администратор анализирует потребности сотрудников и группирует их в роли на основе обязанностей. Затем назначает одну или несколько ролей каждому сотрудникам и одно или несколько разрешений для каждой роли. Связи «пользователь > роль» и «роль > разрешения» упрощают выполнение назначений, поскольку пользователями больше не нужно управлять по отдельности, а вместо этого они имеют привилегии, которые соответствуют разрешениям, назначенным их ролям.

Роль — это набор привилегий. Роли отличаются от обычных групп пользователей. В контексте РУД разрешения напрямую не связаны с конкретным исполнителем, а скорее с его обязанностями, что удобно. Как правило, ролей всегда меньше, чем реальных сотрудников, что упрощает управление информационной системой.

Существенное преимущество РУД над другими системами — для одного человека можно активировать сразу несколько ролей сразу с одного устройства. Помимо этого, РУД позволяет:

- создать практичную и удобную систему назначения разрешений;

- легко проверять привилегии и исправлять выявленные нарушения;

- быстро добавлять и изменять роли;

- сократить вероятность ошибок при назначении разрешений;

- интегрировать в работу системы сторонних пользователей, назначая им особые роли;

- более эффективно соблюдать нормативные и законодательные требования в отношении конфиденциальности чувствительной информации и персональных данных сотрудников и клиентов.

На заметку!

Как и в других моделях управления доступами, в РУД при назначении ролей важно придерживаться принципа наименьших привилегий. Ни один из сотрудников не должен получить больше прав, чем ему необходимо для решения рабочих задач.

Перед внедрением РУД организация должна максимально подробно определить разрешения для каждой роли. Это включает точное определение разрешений в следующих областях:

- на изменение данных;

- на чтение;

- на копирование или запись на внешние устройства;

- на запуск приложений и проч.

Внедрение системы управления доступом

Внедрение любой системы управления правами должно осуществляться на двух уровнях: программном и организационном.

На организационном уровне важно разработать документ, в котором содержится перечень пользователей или их групп, их роли или права, а также условия предоставления или отзыва прав. Чтобы упростить процедуру корректировки перечня, целесообразно оформить его отдельным приложением к основному документу.

Что важно указать в таком документе?

- Владельца каждого информационного актива: сотрудника, руководителя подразделения, руководителя предприятия. Владелец информации устанавливает права без возможности передачи прав иным лицам.

- В случае если предприятие небольшое, целесообразно использовать модель, в которой права администрирования доступов будут только у суперпользователя.

- Если используется модель, при которой субъект может передавать права другим субъектам, важно завести журнал учета и осуществлять контроль.

На заметку: в некоторых организациях можно использовать сразу две и более модели управления, при этом специфика использования должна быть четко описана в регламентах или действующей политике безопасности.

Внедрение системы управления правами включает несколько этапов:

- Анализ объекта. На этом этапе определяют цели и задачи системы, а также требования к ней. Проводят обследование информационной системы, объектов, выявляют уязвимые места и оценивают возможные риски. Определяют количество пользователей, типы ресурсов и другие параметры.

- Проектирование системы. Разрабатывают проект системы с учетом требований безопасности, удобства использования и экономической эффективности. Проект должен включать описание структуры системы, ее компонентов и функций, а также план установки и настройки.

- Выбор оборудования и программного обеспечения. Подбирают оборудование и программное обеспечение, которые соответствуют требованиям проекта и бюджету. Оборудование может включать серверы, сетевые устройства, средства аутентификации и другое. ПО в свою очередь позволяет управлять системой, настраивать ее параметры и получать отчеты о работе.

- Установка и настройка системы. Осуществляют установку оборудования, настройку ПО и интеграцию с другими системами. Настраивают систему в соответствии с проектом и требованиями безопасности. Проверяют работоспособность системы и устраняют возможные проблемы.

- Обучение персонала. Обучают сотрудников, ответственных за работу с системой, правилам эксплуатации и обслуживания. Объясняют им, как применять идентификаторы, как предоставлять и ограничивать права, как реагировать на инциденты безопасности и т. д.

- Аудит системы. Проводят тестирование системы на предмет соответствия требованиям проекта, надежности и безопасности. Выявляют и устраняют ошибки и недочеты.

- Ввод системы в эксплуатацию. После успешного тестирования систему вводят в постоянную эксплуатацию. Обеспечивают ее поддержку и обслуживание.

- Мониторинг и анализ работы системы. Регулярно отслеживают работу системы, собирают и анализируют данные о событиях и действиях исполнителей. Это позволяет выявить слабые места, улучшить работу и повысить уровень информационной безопасности.

Важно! В процессе эксплуатации системы могут возникать новые требования, угрозы или возможности. Необходимо своевременно проводить аудит, на основе которого вносить изменения в систему, чтобы она соответствовала текущим условиям, а также требованиям регуляторов. Как правило, аудит следует проводить не реже одного раза в 6 месяцев.

В заключение

Регулярный аудит доступа к конфиденциальным данным и модели разграничения прав — важная составляющая системы обеспечения информационной безопасности предприятия. При разработке и внедрении модели прав, соответствующей потребностям и возможностям организации, а также при регулярном аудите ее работоспособности можно существенно сократить риски утечки или уничтожения коммерческой информации и персональных данных сотрудников и клиентов.

.jpg)