Информационная безопасность: определение, требования, модели и этапы

За последнее столетие общество пережило самый интенсивный рывок в технической эволюции за всю историю. И если раньше слово «безопасность» применялось в большинстве своем к физическим проявлениям насилия и угрозам, то вместе с развитием технологий изменилось и это базовое понятие. Оружием стала информация, ценные конфиденциальные данные, которые могут нанести урон не хуже самого острого ножа. Так появилось еще одно определение — «информационная безопасность». Что это, какие функции выполняет, как используется: с основными вопросами разбираемся сегодня в статье от Falcongaze.

Определение информационной безопасности (ИБ)

Информационная безопасность (Information security, Infosec) – это комплекс мер и технических инструментов по предотвращению распространения конфиденциальной информации об объектах социума, которая может нанести прямой или косвенный вред их деятельности. Такой информацией могут быть данные по защите бизнеса от конкурентной угрозы или недобросовестности персонала, секретные технологии производства, государственные тайны и даже личная информация. Все это можно использовать в корыстных целях. Для предотвращения этих случаев и осуществляется такая деятельность, как обеспечение информационной безопасности.

Три главных принципа информационной безопасности

Информационная безопасность базируется на трех ключевых принципах, которые позволяют сформировать целостный подход к ее осуществлению. К ним относятся конфиденциальность системы, целостность мер обеспечения и доступность.

Конфиденциальность системы

Обеспечение ИБ напрямую связано со взаимодействием с чувствительной конфиденциальной информацией и персональными данными. Следует бережно относиться ко всему массиву данных во всей цепочке анализа. Анализируемую информацию могут просматривать только допущенные после проверки субъекты, а для всех остальных она должна оставаться закрытой.

Целостность мер обеспечения ИБ

Этот принцип призывает рассматривать обеспечение информационной безопасности как единый целостный процесс, без исключений и поблажек, если они заранее не заданы. Именно такой подход позволяет дать беспристрастную оценку состоянию дел, а также увидеть реальную картину происходящего.

Доступность

Это возможность одобренных субъектов получить доступ к любой части информации и готовность служб безопасности к обработке запросов.

Для чего вообще нужна информационная безопасность?

Конечно, основной целью информационной безопасности является обеспечение сохранности конфиденциальных данных о бизнесе, личности, государстве; нивелирование отрицательного воздействия и ущерба компании или физическому лицу. Однако это не значит, что каждая потенциальная угроза ИБ несет в себе исключительно негативную цель – уничтожение объекта интереса. Это не всегда так. Информация зачастую нужна в аналитических целях: для сверки продукта конкурентов с собственным продуктом, анализа эффективности бизнес-стратегии, модификации производства и внутренних процессов компании. Для получения такой информации могут использоваться различные источники: трудовые ресурсы компании, документация, интеллектуальная собственность (изобретения, полезные модели, промышленные образцы, патенты и др.), технические носители информации, программное обеспечение и другое. Выбор источника зависит от доступных инструментов, целей и потенциальной пользы полученных данных.

Угрозы и риски информационной безопасности

Угроза – это потенциальное и фактическое действие, направленное на нанесение материального или морального ущерба предприятию или частному лицу. Естественно, для максимально эффективного налаживания процесса защиты данных необходимо понимать, с какими рисками и возможными угрозами столкнется компания. Принято выделять три основные группы угроз.

Техногенные (связанные с нарушением работы оборудования или технологий защищаемой системы, также при использовании специализированных технических средств и ПО). К ним могут относиться следующие риски:

- использование пиратского программного обеспечения и обход лицензий;

- интегрирование вредоносного ПО (вирусов, шифраторов, бэкдоров, блокировщиков, программ для майнинга и т. д.);

- DDoS-атаки;

- фишинг;

- физические и программные средства аудио- и видеонаблюдения и т.д.

Приведем пример реализации угрозы информационной безопасности по техногенной причине. Например, атака вымогателей Play на IT-компанию Xplain в Швейцарии, в результате которой пострадала местная железнодорожная сеть и множество государственных ведомств. Хакеры получили в распоряжение более 1,3 млн файлов, среди которых 65 000 документов Федерального правительства Швейцарии. Play удалось реализовать угрозу ИБ через фишинг-рассылку, в которой содержалось вредоносное ПО.

Еще один пример из 2010 года. Тогда сетевой червь Win32/Stuxnet распространился среди большого количества частных и общественных компьютерных систем. Данный вирус использовал уязвимости системы Microsoft Windows (уязвимость «нулевого дня» (zero-day), перехват и модификацию информационного потока между программируемыми логическими контроллерами марки Simatic S7 и рабочими станциями SCADA-системы SimaticWinCC (Siemens). Win32/Stuxnet мог использоваться для промышленного шпионажа и диверсий (изначальная цель его создания). В историю он вошел как первое вредоносное ПО, которое наносило вред не только цифровым данным, но и приводило к реальному физическому ущербу оборудования. Основным источником распространения стали зараженные USB-носители.

Антропогенные (связанные с умышленным или случайным распространением конфиденциальной коммерческой информации)

- инсайдерские утечки;

- ошибки при исполнении служебных обязанностей;

- действия неблагонадежных сотрудников.

Примером антропогенного типа угрозы безопасности компании может стать пример Colonial Pipeline. Это крупнейшая трубопроводная система в США, главный поставщик газа и нефтепродуктов из Мексиканского залива по всему Восточному побережью. 7 мая 2020 года в системе Colonial Pipeline был зафиксирован случай заражения корпоративных систем вымогательским ПО. Как позже выяснилось, за атакой стояла группа хакеров DarkSide. Их целью являлось получение выкупа в размере 5 млн долларов. Но даже после перечисления средств вымогателям компания не смогла оперативно восстановить свои бизнес-процессы. Это привело к масштабному кризису в нескольких штатах и дефициту топлива в моменте.

Виновным со стороны Colonial Pipeline стал один из сотрудников, пароль которого использовался при атаке. Через этот пароль к VPN-сервису хакеры смогли получить доступ к корпоративной системе. Ранее работник использовал этот же пароль для регистрации в другом аккаунте, информация о котором уже находилась в Darknet.

Еще один пример: взлом Twitter-аккаунтов известных личностей в июле 2020 года. Тогда хакерам удалось опубликовать ссылку на сообщение со сбором криптовалюты по примеру: «Сбрось мне 1 BTC и получи 2 обратно». Были взломаны аккаунты генерального директора Tesla и SpaceX Илона Маска, основателя Amazon Джеффа Безоса, одного из самых крупных частных инвесторов и главы Berkshire Hathaway Уоррена Бафетта, бывшего президента США Барака Обамы, аккаунты Google, Apple и многие другие аккаунты.

В результате атаки пострадало около 300 человек, которые отправили на указанные криптоадреса чуть больше 110 000 долларов. Ситуация негативно отразилась и на самой компании Twitter: был нанесен непоправимый ущерб репутации, а стоимость акций из-за инцидента упала на 4,5% в моменте. Основным источником информации для мошенников стал работник Twitter, который, со слов самих хакеров: «…буквально сделал все за них».

Больше примеров можно увидеть в разделе «Кейсы» веб-сайта Falcongaze.

Стихийные (обстоятельства непреодолимой силы, стихийные бедствия).

В каких сферах ИБ важнее всего

Невозможно ограничить сферу применения информационной безопасности. В какой-то мере несанкционированное распространение информации вредит в любой сфере жизни человека, государства или компании. Однако все же можно выделить некоторые отрасли, в которых использование средств защиты данных критически необходимо.

К ним относятся:

- Критически важная инфраструктура государства и предприятия, относящиеся к этим сферам (объекты энергетики, общественной безопасности, обороноспособности и государственного управления)

- Банковский сектор и финансовые организации (центральный банк страны, частные и государственные банковские учреждения, пенсионные и страховые фонды, денежно-кредитные организации и др.)

- Объекты здравоохранения

- Транспортно-логистические комплексы (системы управления автомобильным, железнодорожным, водным, воздушным и трубопроводным транспортом)

- Объекты, обеспечивающие информационный суверенитет государства (нотариально-правовые базы, информационные агентства и СМИ).

Как видим, потребность в информационной безопасности есть во всех основных сферах общественной жизни страны и бизнеса. Есть одно правило, как вычислить необходимость в применении средств защиты информации на объекте. Как правило, это относится к организациям (неважно, частным или государственным), деятельность которых сопряжена с использованием большого количества чувствительных конфиденциальных данных, а также с информацией, которая постоянно меняется в зависимости от внешних или внутренних факторов (например, банки и курсы валют, авиаперевозки и внутренний график, расписание ж/д транспорта и так далее). При таком массиве изменяемой информации отследить и предупредить негативные сценарии – первоначальная задача информационной безопасности.

Какие меры защиты информации используются специалистами по ИБ

Классически принято выделять несколько типов мер по обеспечению информационной безопасности. Каждая из них обеспечивает защиту в своем сегменте ответственности. Однако невозможно сказать, что использования одной из мер будет достаточно для профилактики и устранения потенциальных рисков ИБ. Одним из главных принципов осуществления защиты является комплексность. И чем больше мер компания или частное лицо смогут включить в свою систему безопасности, тем надежнее будет вся система защиты.

Меры обеспечения информационной безопасности разделяют на:

- правовые;

- морально-этические;

- организационно-административные;

- физические;

- аппаратные;

- программные;

- искусственный интеллект (AI).

Поговорим о каждой мере подробнее.

Правовые меры

Это создание и адаптация нормативно-правовой базы государства, международных регуляторов, институтов и т.д. под потребности обеспечения комплексного, эффективного и при этом легального подхода к информационной безопасности. ИБ сегодня занимается большое число регуляторов, даже прямо не относящихся своей деятельностью к этой сфере. Совет безопасности ООН отслеживает международную повестку и может дать рекомендации по реализации систем ИБ различным государствам. Сюда также относятся международные компании по сертификации и стандартизации продуктов. Так, популярными являются сертификаты Международного консорциума по сертификации безопасности информационных систем (CISSP) и International Organization for Standardization (ISO).

К правовым мерам также отнесем разработку и принятие НПА в рамках государственной политики регулирования этой области, создание и оптимизацию органов лицензирования деятельности и управления вопросами ИБ в каждой стране. Например, в Российской Федерации к таким органам относятся: Федеральная служба безопасности Российской Федерации (обеспечение ИБ внутри страны), Федеральная служба по техническому и экспортному контролю (сертификация средств защиты ИБ), Роскомнадзор (отслеживание соблюдений требований к системам), Минкомсвязи (разработка и реализация нормативно-правовой документации в сфере) и другие.

Морально-этические меры

К этим мерам можно отнести писаные (этические кодексы, своды правил поведения и т.д.) и неписаные (личные моральные качества, внутренние стандарты честности, патриотизма, долга) нормы регулирования поведения человека в той или иной ситуации.

Организационно-административные

Организационно-административные меры защиты информации – это меры регламентирования процессов, использования трудовых и материальных ресурсов, создание схемы взаимодействия между всеми участника информационной системы. Целью этих мер является создание разумных и понятных для всех правил поведения, направленных на недопущение рисков для ИБ. Примером такой меры может быть соглашение о коммерческой тайне в компании (предварительное информирование работника об ответственности за обладание информацией в рамках своей компетенции).

Физические

Это фактическое физическое противодействие нарушениям: установка замков, сейфов, системы пропускного контроля, видеонаблюдения и т.д.

Аппаратные меры

Это промежуточная стадия между физической защитой и программной. Аппаратные меры, как и программные, становятся частью системы. Это могут быть инструменты защиты речевой информации (белый шум, аудио), электронные устройства предупреждения несанкционированного доступа (USB-идентификаторы, электронные ключи, аппаратные межсетевые экраны и т.д.). Но при этом используются и механические возможности противодействия потенциальным угрозам — это самостоятельные физические предметы, которые могут быть быстро изъяты из охраняемой системы.

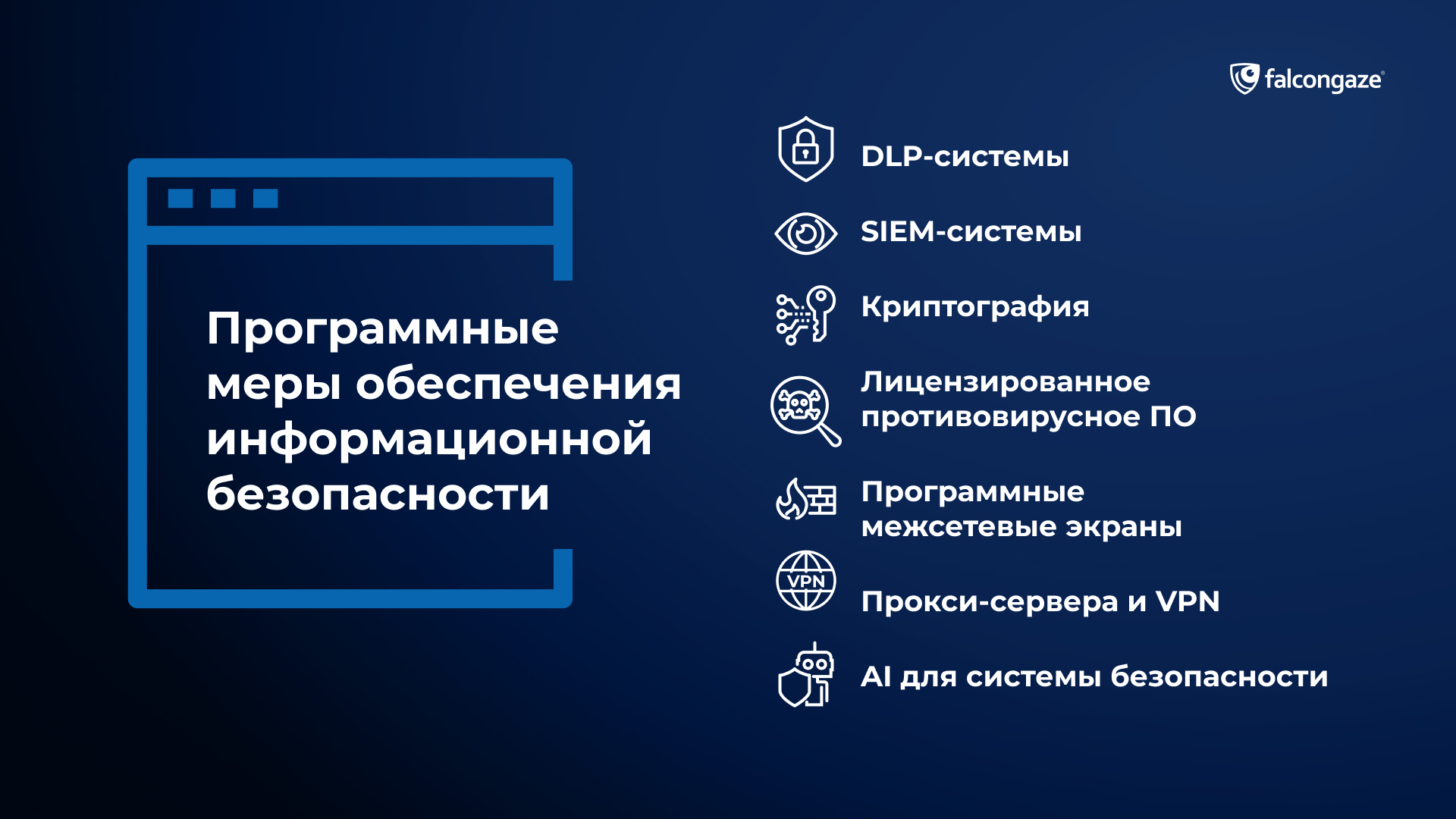

Программные

Программные меры обеспечения информационной безопасности направлены на выполнение трех основных функций: идентификацию субъекта, аутентификацию участников системы, шифрование и обработку данных.

DLP-системы (Data Leak Prevention) обеспечивают предотвращение утечек информации вовне контура компании и проводят мониторинг персонала на предмет умышленного или неумышленного нелояльного поведения. Примером такой системы может стать SecureTower от Falcongaze. Преимуществом является и то, что SecureTower доступна для бесплатного тестового использования в течении 30 дней. Подробности по ссылке.

SIEM-системы (Security Information and Event Management). Как понятно из названия, это программное решение для анализа всей сетевой активности и реагирование в реальном времени на возможные угрозы и кибератаки. Примерами SIEM-систем могут служить HP ArcSight, IBM QRadar SIEM, McAfee NitroSecurity и другие.

Криптография. Это совокупность операций по шифровке текста, которые позволяют сохранить всю информацию в системе, изменяя ее вид. С помощью криптографии конфиденциальная информация становится недоступной потенциальному злоумышленнику, ее невозможно прочитать без специального ключа – дешифратора. Существуют две общепризнанные системы применения криптографии:

- традиционные симметричные криптосистемы, в которых шифрование и дешифрование происходит с помощью одного секретного ключа;

- асимметричные криптосистемы, которые используют различные ключи для шифрования и дешифрования сообщений.

Лицензированное противовирусное программное обеспечение. Примерами могут служить Norton Antivirus, Bitdefender, TotalAV и Intego.

Программные межсетевые экраны, которые выступают в качестве фильтра между всемирной паутиной и локальной интернет-сетью определенной компании. Блокируют входящий трафик согласно заранее определенным правилам. Примеры: ZoneAlarm Pro Firewall, Comodo Firewall и другие.

Прокси-сервера и VPN. Эти две технологии схожи: обе направлены на замену вашего IP-адреса своим и маскировку настоящего трафика. Отличаются в основном стоимостью реализации и наличием криптошифрования (VPN). Примерами прокси-серверов могут быть CoolProxy (Windows), ICS (Linux), а также VPN-сервисы NordVPN, TunnelBear и другие.

AI для системы безопасности

В современном мире скорость обучения и адаптации киберпреступников к постоянно изменяющейся среде во много раз превышает скорость создания оружия против них. Успеть за всеми обновлениями позволяет только самообучающаяся мобильная система, такая как искусственный интеллект (ИИ). Пик развития ИИ пришелся на последние два года. И если еще совсем недавно это были лишь вспомогательные инструменты в общей массе мероприятий по обеспечению информационной безопасности, то сейчас это полноправная мера противодействия утечкам.

Примеры:

- CrowdStrike Falcon. Решение безопасности на основе искусственного интеллекта, которое использует машинное обучение, поведенческий ИИ и специальную модель языка для защиты конечных точек, обнаружения угроз и реагирования на инциденты безопасности в режиме реального времени. CrowdStrike Falcon объединяет антивирус (AV), систему обнаружения и реагирования на конечных точках (EDR) и круглосуточную управляемую службу поиска в одном агенте.

- Платформа Vectra AI Attack Signal Intelligence сочетает в себе искусственный интеллект, обработку данных и машинное обучение для обнаружения кибератак в режиме реального времени.

- Fortinet FortiGuard — это система на базе искусственного интеллекта, включающая в себя анализ угроз в реальном времени и глобальную защиту для выявления и блокирования сложных атак.

Правовые аспекты регулирования информационной безопасности

Современное государство в большинстве определилось со своим отношением к информационной безопасности. Этому термину дано правовое определение, зафиксирована последовательность обеспечения, аудита и ответственности за ее соблюдением участниками социума. Предлагаем рассмотреть основные нормативно-правовые акты на примере Российской Федерации, Республики Беларусь, Республики Казахстан, Азербайджанской Республики и Республики Узбекистан в этой области.

Российская Федерация

Все НПА в области защиты информации в России имеют четкую иерархию по отношению к тому или иному органу законодательной власти. Ключевыми нормативными документами в сфере ИБ РФ являются федеральные законы:

- Закон № 152-ФЗ от 27.07.2006 г. «О персональных данных»;

- Закон № 149-ФЗ от 27.07.2006 г. «Об информации, информационных технологиях и о защите информации»;

- Закон № 63-ФЗ от 06.04.2011 г. «Об электронной подписи».

Они определяют ключевые моменты в отношении информационной безопасности: терминологию ИБ и ее субъектов, последовательность действий по сбору, хранению и обработке, запрещенные для распространения темы и источники информации, распределение зоны ответственности.

В нормативно правовом регулировании ИБ Российской Федерации также участвуют Указы Президента РФ (№ 188 «Об утверждении перечня сведений конфиденциального характера» от 06.03.1997 г. и № 260 «О некоторых вопросах информационной безопасности Российской Федерации» от 22.05.2015 г.), Приказы и Информационные сообщения Федеральной службы по техническому и экспортному контролю РФ, Приказы Федеральной службы безопасности РФ, Постановления Правительства и местных администраций регионов страны.

Республика Беларусь

Основными нормативно-правовыми документами по определению существования в обществе такой темы как информационная безопасность в Республике Беларусь являются:

- Закон Республики Беларусь от 10.11.2008 г. №455-З «Об информации, информатизации и защите информации»;

- Концепция национальной безопасности Республики Беларусь, утвержденная Указом Президента Республики Беларусь от 09.11.2010 г.;

- Закон Республики Беларусь №113-З «Об электронном документе и электронной цифровой подписи» от 28.12.2009 г.

Можно сказать, что эти НПА являются первичными в трактовке информационной безопасности в структуре государства и носят скорее справочный характер. Единого подхода к информационной безопасности в Республике Беларусь в настоящее время пока не создано, как и не определены отраслевые аспекты формирования государственной политики в сфере информационной безопасности.

В Национальном реестре правовых актов Республики Беларусь фигурируют также следующие НПА, относящиеся к регулированию области ИБ:

- Указы Президента Республики Беларусь (№13 «О республиканском фонде универсального обслуживания связи и информатизации» от 16.01.2020 г., №40 «О кибербезопасности» от 14.02.2023 г.);

- Постановления Правительства Республики Беларусь (например, №91 «О порядке функционирования информационной системы» от 31.01.2023 г. или №125 «Об автоматизации учета численности работников и показателей деятельности бюджетных организаций» от 15.02.2023 г.).

- Иные НПА министерств и республиканских органов государственного управления.

Республика Казахстан

Казахстан можно назвать лидером в процессе формирования правового поля в области информационной безопасности. Основополагающим в этом вопросе стало решение президента Республики Казахстан Касым-Жомарта Токаева сделать страну одним из главных поставщиков IT-услуг в регионе и довести объем экспорта в этом сегменте до $1 млрд к 2026 году. Лидер страны заявил об этом в рамках послания народу 01.09.2023 г., назвав задачу «стратегически важной».

База НПА сформирована тремя законами:

- Законом Республик Казахстан «Об информатизации» от 24.11.2015 г.;

- Законом Республики Казахстан «О связи» от 05.07.2004 г.;

- Законом Республики Казахстан «О персональных данных и их защите» от 21.05.2013 г.

Более подробно концепция защиты информации в стране описана в Постановлениях Правительства РК:

- №269 «Об утверждении Концепции цифровой трансформации, развития отрасли информационно-коммуникационных технологий и кибербезопасности на 2023-2029 годы» за 28.03.2023 г.;

- №832 «Об утверждении единых требований в области информационно-коммуникационных технологий и обеспечения информационной безопасности» от 20.12.2016 г.;

- №488 «Об утверждении Национального антикризисного плана реагирования на инциденты информационной безопасности» от 09.08.2018 г.

На высоком уровне сформирована отраслевая нормативно-правовая база по обеспечению информационной безопасности, представленная в виде многочисленных приказов государственных органов и стандартов.

Последние обновления в правовом поле Казахстана были внесены совсем недавно, в марте, и касались дополнения некоторых уже действующих нормативно-правовых документов.

Республика Азербайджан

Государственная стратегия управления защитой информации в Азербайджане сформулирована в Распоряжении Президента Азербайджанской Республики «Об утверждении «Стратегии информационной и кибербезопасности Азербайджанской Республики на 2023-2027 годы» от 28.08.2023 г. Здесь указываются основные пункты защиты информационного пространства страны от угроз, планы по совершенствованию нормативно-правовой базы в области ИБ, а также определяются первоочередные задачи в этой сфере.

Законодательная база под цели обеспечения ИБ в стране уже достаточно хорошо сформирована. Есть прямые законодательные акты:

- Закон Азербайджанской Республики «О получении информации»;

- Закон Азербайджанской Республики «О персональных данных»;

- Закон Азербайджанской Республики об утверждении Конвенции «О киберпреступности»;

- Закон Азербайджанской Республики «Об информации, информатизации и защите информации» (аз.)

А также отраслевые НПА, уточняющие процессы обеспечения безопасности согласно хозяйственно-промышленной деятельности:

- «Об электронной торговле»

- «Об электронной подписи и электронном документе»

- «О молодежной политике»

- «О получении информации об окружающей среде» и другие.

В стране была создана Ассоциация агентств кибербезопасности Азербайджана (АКТА), состоящая из экспертов и организаций, работающих в сфере информационно-коммуникационных технологий и информационной безопасности. Целью этого объединения стали реализация программ ИБ внутри страны, обмен опытом с международным сообществом и внедрение результативных практик в Азербайджане.

Республика Узбекистан

В общей политической повестке Узбекистана выделили большую роль вопросам информационной безопасности. Более того – Республика Узбекистан стала одной из первых в Центральной Азии стран, которые присоединились к международной системе безопасности в области информационных и коммуникационных технологий.

Основополагающим законом во всей стратегии развития в области ИБ стал закон «Об информатизации», принятый в декабре 2003 г. В этом законе были сформулированы основные понятия, принципы и задачи развития этой области. Важными также являются Закон №439-II «О принципах и гарантиях свободы информации» от 12.12.2002 г., Закон №ЗРУ-793 «Об электронной цифровой подписи» от 12.10.2022 г., Закон №ЗРУ-764 «О кибербезопасности» от 15.04.2022 г. и другие.

Дополнительными НПА в области информационной безопасности являются Постановления Президента Республики Узбекистан, Кабинета Министров, общие требования по обеспечению кибербезопасности и другие.

Общая концепция развития страны сформулирована в Указе Президента Республики Узбекистан от 21.11.2018 г. «Об утверждении Стратегии «Цифровой Узбекистан-2030» и мерах по ее эффективной реализации» от 5.10.2020 г.

Проблемы ИБ

Конечно, такая мобильная среда, как информация и обеспечение ее безопасности, имеет ряд проблем. Поговорим сейчас об этом.

- Обилие данных.

Первая проблема: рост объема данных, которые необходимо защищать. С каждым годом количество используемой информации растет: увеличивается объем деловой корреспонденции, общения в социальных сетях, приложений и сервисов, которые используются почти во всех сферах жизни человека и работы организаций. Это сотни процентов ежегодно. А значит, и количество информации, которую необходимо защитить, увеличивается. Под эту потребность подстраивают инструменты ИБ, однако не всегда их адаптация происходит прямо пропорционально росту объемов данных.

- Законодательство.

Сегодня каждое государство, организация, частные лица остались один на один с этой задачей – сделать свою среду безопасной. Фактически нет единого подхода к ИБ, как и нет общего законодательства, которое могло бы решить эту проблему.

- Развитие преступлений.

Вместе с ростом объема данных выросло и количество путей для их утечки или вредоносного внешнего внедрения. Преступники адаптируются гораздо быстрее продуктов. На примере того же ИИ: вредоносные программы, основанные на этой технологии, уже существуют.

Вывод

Информационная безопасность – это комплекс работ. Невозможно создать работающий инструмент ИБ, если не учитывать всесторонность и многогранность этой задачи. Каждый объект: государство, предприятие, частное лицо — волен самостоятельно выбирать свой путь в обеспечении информационной безопасности. Но их объединяет одно – в современном мире этот вопрос является первостепенным, и игнорировать его не получится ни у кого.

(1).jpg)

.jpg)