Система обеспечения информационной безопасности предприятия

С развитием информационных технологий и распространением мобильных устройств подход к обеспечению информационной безопасности существенно изменился — сегодня уже нельзя гарантировать сохранность и конфиденциальность данных только через ограничение физического доступа. Большое число предприятий уже прошло через цифровизацию бизнес-процессов, растут и объемы данных, которые необходимо защищать от несанкционированного доступа. В этой связи эффективная система обеспечения информационной безопасности — потребность для любого предприятия. Подробности в материале.

Для начала определим базовые термины и понятия.

Информационные активы (ИА) — это любые данные, документы или иные информационные ресурсы, которые принадлежат, управляются или поддерживаются организацией. Сюда входит физическая и цифровая информация, такая как документы, изображения, видео- и аудиофайлы, базы данных, веб-сайты и прочее.

Информационная система (ИС) — это взаимосвязанный набор компонентов, используемых для сбора, хранения, обработки и передачи информационных ресурсов. По своей сути это совокупность оборудования, программного обеспечения, людей и процессов. ИС необходимы для поддержки различных бизнес-целей, таких как улучшение обслуживания клиентов, оптимизация, сокращение издержек производства и, не в последнюю очередь, организация информационной безопасности предприятия.

Информационная безопасность (ИБ) — состояние ИС, при котором обеспечиваются конфиденциальность, целостность и доступность данных посредством внедрения политики безопасности и контроля за ее соблюдением.

Политика безопасности (ПБ) — это документально оформленный свод мер и правил, направленных на защиту ИС предприятия от потенциальных угроз. ПБ предполагает оценку рисков, создание стратегий и процедур для предотвращения и устранения проблем с безопасностью.

В политике безопасности подробно описываются:

- цели и задачи обеспечения защиты;

- роли и обязанности сотрудников;

- принципы и правила использования ИС и технологий;

- перечень мер по защите охраняемых данных;

- процедуры реагирования на инциденты и восстановления после них.

Определение информационной безопасности предприятия

Информационная безопасность предприятия — состояние целостности, доступности и конфиденциальности ИА, представляющих ценность для организации. Как правило, ИБ предприятия обеспечивается системой безопасности.

Система обеспечения информационной безопасности (СОИБ) — совокупность служб, правовых, организационных и инженерно-технических мероприятий, процессов, программных и аппаратных средств, направленных на обеспечение защиты ИА предприятия.

Создание системы ИБ должно быть комплексным и включать следующие уровни:

- организационный;

- процедурный;

- законодательный;

- технический.

Изучите тему подробнее в нашем материале «Информационная безопасность на предприятии: с чего начать».

Задачи систем информационной безопасности предприятия

Первичная цель организации системы безопасности на предприятии — предотвращение финансового, материального и репутационного ущерба, который может возникнуть вследствие разглашения, утечки или несанкционированного доступа к ИА. Достигается за счет превентивных мер, направленных на пресечение:

- злоупотребления полномочиями, краж, хищений;

- несанкционированного изменения, копирования, разглашения, искажения и уничтожения ИА;

- порчи или уничтожения носителей ИА;

- остановки работы оборудования вследствие саботажа и прочего.

Система безопасности должна выполнять ряд задач:

- выявление и регистрация данных, которые нужно защитить, классификация их по степени чувствительности;

- контроль за действиями сотрудников, пресечение противоправных действий;

- мониторинг, выявление и ликвидация угроз ИБ, а также уязвимостей в процессах предприятия, которые могут привести к реализации этих угроз;

- разработка стратегии реагирования на инциденты безопасности, разработка плана действий по купированию последствий.

Внедрение системы безопасности в процессы должно проводиться с учетом специфики работы компании, текущего уровня развития информационных технологий, регулярно возникающих новых потенциальных угроз, а также с учетом возможной перспективы роста и развития предприятия и расширения сферы его деятельности.

В организации СОИБ должны активно участвовать профильные специалисты, руководство предприятия, а также рядовые сотрудники.

Комплекс организационных и технических мер для обеспечения ИБ предприятия

Важно: создание абсолютно непреодолимой системы ОБИ на практике невозможно. Если информационные ресурсы циркулируют внутри контура безопасности предприятия, все используемые средства и методы могут существенно снизить вероятность негативного воздействия на них — но не исключить все риски полностью.

Реализация организационных и технических мер СОИБ осуществляется на основе следующих принципов:

- комплексность: обеспечение безопасности всеми доступными методами и средствами на всех этапах жизненного цикла ИА;

- своевременность и оперативность: меры ИБ должны носить упреждающий характер, при этом, если инцидент все-таки произошел, должны быть предприняты оперативные действия по его локализации и нейтрализации последствий;

- непрерывность: СОИБ должна функционировать круглосуточно и непрерывно;

- законность: внедрение СОИБ должно осуществляться в соответствии с требованиями и рекомендациями нормативно-правовых актов;

- обоснованность и целесообразность: используемые средства и методы обеспечения безопасности должны быть обоснованы с точки зрения потребностей предприятия и общей стоимости ИА, которые необходимо защищать;

- координация и взаимодействие между службами предприятия, заинтересованными в обеспечении целостности, конфиденциальности и сохранности ИА;

- оптимизация и улучшение: СОИБ должна регулярно совершенствоваться и дорабатываться в соответствии с новыми потенциальными угрозами.

Организационные меры

Организационные меры — это базис, своего рода стержень любой комплексной системы ИБ.

Среди прочих организационные меры включают следующие действия:

- Формирование команды службы безопасности предприятия.

- Выявление и классификация ИА предприятия (в том числе на цифровых и бумажных носителях). Присваивание уровня конфиденциальности каждому активу.

- Разработка политики защиты ценных ИА предприятия от намеренных или непреднамеренных действий персонала, которые могут привести к разглашению, порче или уничтожению чувствительных сведений.

- Внедрение системы разграничения доступов к охраняемым сведениям.

- Организация системы отбора персонала, работающего с охраняемыми сведениями, а также систем и методик обучения сотрудников основам ИБ.

- Внедрение системы контроля за персоналом, в том числе за соблюдением политик безопасности.

- Внедрение правил безопасного хранения бумажных и электронных данных предприятия. Внедрение процесса по архивированию или уничтожению информационных активов в конце их жизненных циклов.

- Введение правил безопасного проведения организационных собраний, переговоров с контрагентами и клиентами.

- Разработка свода правил по работе со СМИ и рекламными агентствами.

- Лицензирование технических средств защиты информации, сертификация ИС, предназначенных для защиты охраняемых данных.

- Разработка плана действий в экстренных ситуациях, таких как аварии, пожары, стихийные бедствия и прочее.

- Организация системы защиты рабочих станций, ИС и локальных сетей.

- Разработка критериев оценки эффективности и устойчивости СОИБ.

Технические меры

Технические меры обеспечивают защиту информационных ресурсов с помощью программно-аппаратных средств, а также через физическое ограничение доступа. Такой класс мер включает следующие действия.

- Ограничение доступа посторонних на территорию, в здания, помещения и места хранения ИА. Сооружение заборов, установка решеток, кодовых замков, сейфов и проч. Введение пропускного режима.

- Организация системы охраны территории предприятия, используемого транспорта, а также организация защиты сотрудников.

- Организация видеонаблюдения, установка охранной и пожарной сигнализации, а также систем оповещения в случае чрезвычайных ситуаций.

- Использование средств обнаружения прослушивающих и передающих устройств.

- Использование автономного ПО для обеспечения безопасности информации и контроля степени ее защищенности: межсетевых экранов, антивирусов, DLP- и SIEM-систем.

- Контроль каналов коммуникации на предмет утечек, возникающих при работе с ЭВМ, контроль принтеров, факсов, телефонии, а также иного офисного оборудования.

Процесс обеспечения информационной безопасности

Процесс обеспечения информационной безопасности включает пять обязательных этапов.

Этап 1: Оценка стоимости

Реализация эффективной и устойчивой системы безопасности, очевидно, подразумевает существенные затраты. Поэтому важно найти компромисс, когда за умеренную цену будет обеспечен высокий уровень ИБ, при этом сотрудники предприятия не будут слишком ограничены в использовании ИА.

Одно из основных правил организации СОИБ гласит: стоимость внедрения системы ИБ не должна превышать стоимость информационных активов, которые нуждаются в защите.

Поэтому определение бюджета на защитные средства и мероприятия всегда начинается с оценки данных, необходимых для работы, и иной чувствительной информации. Оценку активов могут провести руководство и иные уполномоченные лица исходя из:

- профессионального опыта;

- рыночной стоимости активов;

- убытков, которое может понести предприятие вследствие утечки, искажения или удаления данных;

- убытков, которые может понести предприятие из-за остановки процессов;

- штрафов от проверок регулирующих органов;

- штрафов и компенсационных выплат для пострадавших от утечек конфиденциальных данных по вине организации;

- возможных судебных издержек вследствие утечек;

- возможной потери клиентов, партнеров и контрагентов и проч.

Когда произведена оценка стоимости информационных активов и согласован бюджет на организацию системы ИБ, можно приступать к разработке политики безопасности.

Этап 2: Разработка политики безопасности

Разработка ПБ должна осуществляться в соответствии с требованиями нормативно-правовых актов, например, ГОСТ Р 50922-2006, ГОСТ Р ИСО/МЭК 27001-2021, ГОСТ Р ИСО/МЭК 27002-2021. Соответствие ГОСТам и стандартам позволит получить необходимые сертификаты безопасности и проходить проверки регуляторов.

Помимо этого, ПБ необходимо соотносить с целями и планами предприятия в краткосрочной и долгосрочной перспективах.

Для разработки ПБ необходимо:

- определить цели и задачи системы ИБ;

- определить области, которые будет регулировать ПБ;

- инвентаризовать информационные активы, которые необходимо защищать, классифицировать их по степени критичности в случае утечки и уровням конфиденциальности;

- выявить угрозы ИБ и уязвимости текущей системы;

- назначить ответственных за разработку и реализацию ПБ.

Политика безопасности предприятия должна быть оформлена в один или несколько документов, например:

- общие положения, в котором изложены цели и задачи;

- список ИА, подлежащих защите;

- регламент по предоставлению доступов к ИА, в том числе с меткой конфиденциальности;

- список информации, допустимой к оглашению в СМИ;

- инструкция по работе с иностранными предприятиями;

- роли и обязанности, ответственные лица в случае нарушений;

- меры и способы защиты;

- соглашение с сотрудником о неразглашении конфиденциальной информации, памятка по работе с охраняемыми данными;

- меры ответственности за нарушение ПБ.

Готовая документация должна быть согласована с руководством организации и профильными специалистами. Текст документов, соглашений и инструкций должен быть подробным и понятным как специалистам в области ИБ, так и рядовым сотрудникам.

Исследуйте тему подробнее в нашем материале «Политика информационной безопасности».

Этап 3: Реализация политики

Этап реализации следует начинать с ознакомления всех сотрудников, партнеров, контрагентов и иных внешних сторон с разработанной документацией.

В ходе реализации важно осуществлять контроль соблюдения политик безопасности сотрудниками предприятия. Согласно данным некоторых российских источников, в первой половине 2024 года почти 80 % инцидентов ИБ возникли вследствие человеческого фактора: разглашения конфиденциальных данных, переходов по фишинговым ссылкам, упоминаний в репозиториях и проч.

Осуществлять контроль соблюдения установленных политик безопасности можно с помощью DLP-системы SecureTower. Попробуйте бесплатную 30-дневную версию.

Этап 4: Квалифицированная подготовка специалистов

Успешность в обеспечении ИБ во многом зависит от качества подготовки специалистов. Подготовка безопасников может осуществляться в рамках высшего или среднего профессионального образования, а также через специализированные курсы и тренинги. Важно, чтобы обучение было непрерывным и основывалось на актуальных требованиях и стандартах в области ИБ.

Кроме того, следует помнить, что сотрудники предприятия — это все еще самое уязвимое место в системах обеспечения ИБ. Люди всегда совершали и будут совершать ошибки, которые приводят к утечкам конфиденциальных данных или нарушению рабочих процессов.

Некоторые специалисты в области ИБ утверждают, что вне зависимости от занимаемой должности и уровня осведомленности в области информационной безопасности, от 7% сотрудников попадутся на уловки киберпреступников и перейдут по фишинговым ссылкам, скачают вредоносный файл или станут жертвой социальной инженерии. Это связано с влиянием человеческого фактора. Так, абсолютно любой специалист может быть дезориентирован и растерян из-за потери близкого человека или по иным причинам и не давать отчет своим действиям при выполнении должностных обязанностей.

При этом важно понимать: внедрение образовательных программ в области ИБ и кибергигиены среди сотрудников позволяет удерживать влияние человеческого фактора в пределах этих 7%, при отсутствии какого-либо обучения этот процент может стать существенно выше, а с ним возрастут и риски для предприятия.

Формы подготовки и обучения сотрудников

Процесс повышения осведомленности сотрудников в сфере безопасного обращения с данными называют Security Awareness (SA). В рамках SA используют:

- Лекции, вебинары, видеоконференции.

- Почтовые рассылки для информирования о новых потенциальных угрозах и рисках, а также об изменениях в законодательстве в области ИБ.

- Киберучения для отработки навыков, антифишинговые тренировки.

Обучение сотрудников основам ИБ должно носить систематический и непрерывный характер.

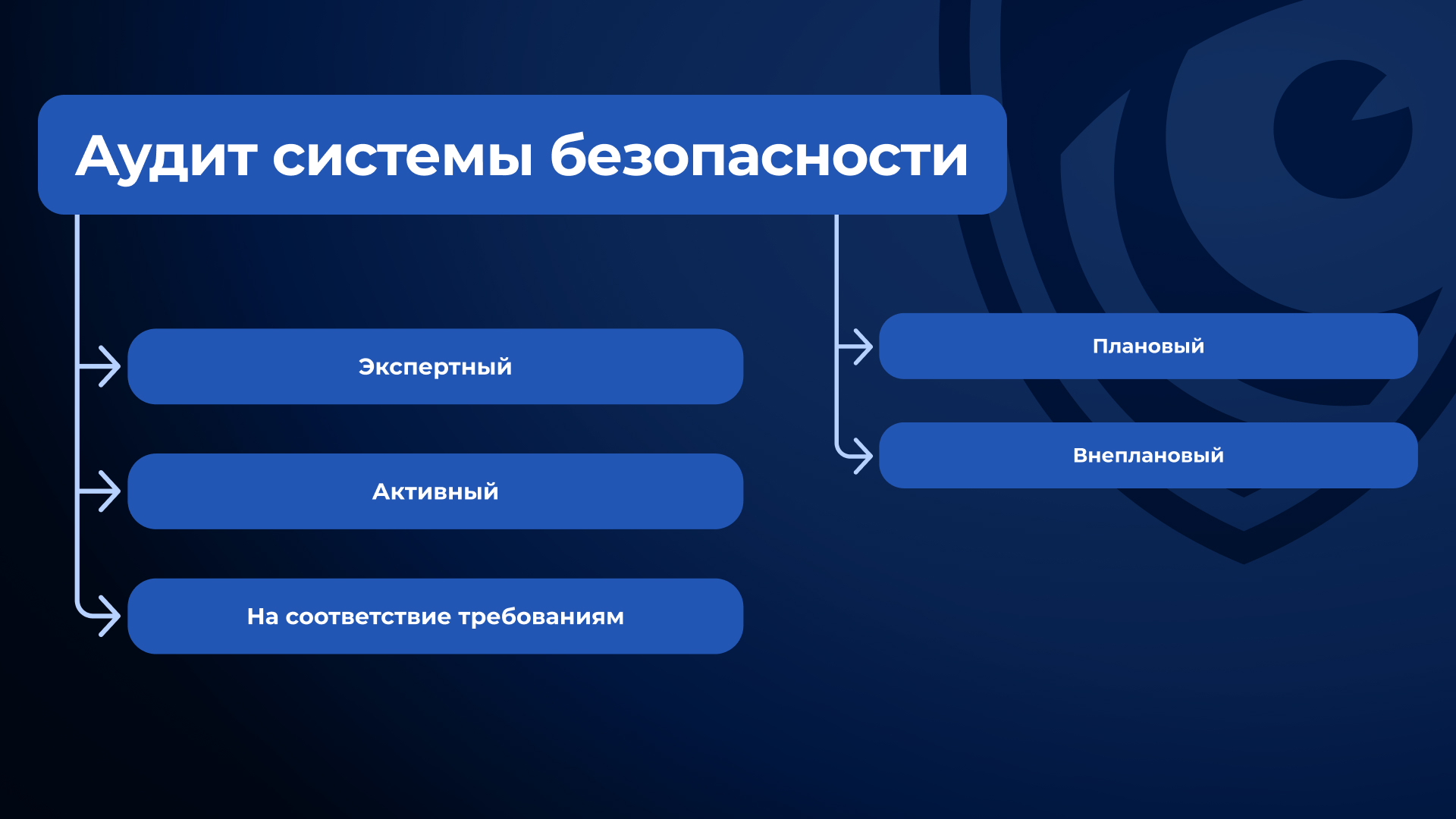

Этап 5: Аудит системы безопасности

В рамках аудита проверяют эффективность и устойчивость СОИБ. Аудит может быть экспертным, активным и на соответствие требованиям регуляторов.

- Экспертный. Профильные специалисты соотносят текущее состояние системы с целями и задачами, которые стоят перед информационной безопасностью.

- Активный. Профильные специалисты проводят пентест (тест на проникновение) с целью выявить уязвимости внутри системы и устранить их.

- На соответствие требованиям. Данный вид аудита проверяет текущее состояние системы ИБ на соответствие требованиям нормативно-правовых актов и общемировых стандартов. После успешного прохождения аудита предприятие получает сертификат безопасности.

Также аудит системы безопасности может быть плановым и внеплановым.

- Плановый аудит актуальности принимаемых мер, эффективности и устойчивости системы должен осуществляться один раз в шесть месяцев.

- Как правило, внеплановый аудит может быть инициирован сразу после серьезного инцидента ИБ, а также в тех случаях, когда существенно изменяются процессы внутри предприятия, расширяется его сфера деятельности.

Аудит СОИБ должен осуществляться квалифицированными специалистами в сотрудничестве с руководством предприятия и иными ответственными лицами. Результаты аудита должны быть оформлены в виде отчета и использованы для совершенствования системы ИБ.

Виды контроля за системами кибербезопасности

Контроль эффективности и устойчивости систем ИБ позволяет существенно снизить риски возникновения и влияния угроз. Средство контроля необходимо применять в отношении всех систем — от центрального сервера до всех рабочих станций персонала.

Среди прочих выделяют следующие виды контроля.

- Физический. Данный тип контроля направлен преимущественно на рабочие станции и иное оборудование. Обеспечивает эффективную работу инженерных систем, которые могут повлиять на передачу или хранение данных: отопление, кондиционирование воздуха, противопожарные системы, сигнализации, заграждения, двери, замки и другое.

- Логический. Средства логического контроля за системами кибербезопасности основаны на защите доступа к ИС предприятия. Для этого используется специализированное ПО, парольный доступ, межсетевые экраны, системы мониторинга и контроля доступа к ИС.

- Административный контроль. Это утвержденные на предприятии методы, средства и стандарты, направленные на регулирование бизнес-процессов и процедур по управлению персоналом. Данный тип контроля включает нормативные и законодательные акты (в том числе принятые на предприятии), а также утвержденную на предприятии политику безопасности.

Новые тренды в построении системы обеспечения ИБ предприятия

Использование ИИ

Машинное обучение и искусственный интеллект сегодня используются в различных сферах деятельности, в том числе в ИБ. Внедрение нейросети как механизма обработки и аналитики актуально в условиях постоянно растущего количества данных и появления новых киберугроз.

ИИ применяется для:

- обнаружения и предотвращения несанкционированного доступа;

- обнаружения и блокировки вредоносного ПО;

- управления уязвимостями путем анализа данных из различных источников;

- ускорения анализа большого массива данных, анализа сетевого траффика на предмет аномалий;

- выполнения рутинных задач, разгрузки специалистов отдела обеспечения ИБ;

- адаптации средств защиты против новых угроз.

Защита контейнерных сред

Контейнеризация — это процесс создания изолированной среды для запуска приложений, чтобы их процессы не вмешивались в работу другого ПО. В контейнерной инфраструктуре меньше сбоев, приложения быстрее развертываются и запускаются.

При этом использование контейнерных сред значительно увеличивает ландшафт угроз ИБ для предприятия. Один уязвимый или скомпрометированный контейнер может стать точкой входа вредоносного ПО.

Для организации защиты контейнерных сред следует сфокусироваться на нескольких критических областях. К ним относятся обеспечение целостности и безопасности образов контейнеров посредством сканирования уязвимостей и использования доверенных источников, а также обеспечение безопасности систем оркестровки, таких как Kubernetes.

Важно понимать: контейнеры функционируют во внутренней и внешней сети, что требует внедрения мер по сетевой защите. Это подразумевает использование технологий сегментации и шифрования сетевого трафика и бдительный мониторинг любых потенциально вредоносных действий.

Помимо этого, обеспечение защиты контейнерных сред позволяет соответствовать требованиям регуляторов.

Выполнение регуляторных требований

Выполнение требований регуляторов в первую очередь актуально для организаций, работающих с чувствительной информацией, такой как персональные, банковские, медицинские и иные данные. При несоблюдении требований предприятие ждут штрафные санкции. На территории Российской Федерации регуляторами являются: Роскомнадзор, Минкомсвязи, ФСБ, ФСТЭК, ФСО.

За последние годы разработано большое количество новых нормативных документов и международных стандартов в области ИБ. В связи с регулярно изменяющимся вектором угроз можно прогнозировать, что число требований и стандартов будет только расти, а санкции за несоответствие только ужесточаться.

Опираясь на актуальные требования регуляторов, организации могут разработать собственные нормативно-правовые акты, положения и инструкции, чтобы совершенствовать систему ИБ.

Чтобы выполнять требования нормативно-правовых актов и международных стандартов, нужно «держать руку на пульсе»: следить за изменениями в законодательстве, отслеживать резонансные события в области ИБ и проч.

Принцип нулевого доверия

Принцип нулевого доверия работает по стратегии «никому не доверяй, всегда проверяй». Такой подход к безопасности помогает существенно сократить риски кибербезопасности, создаваемые удаленными работниками, облачными сервисами, личными устройствами пользователей и другими элементами современных корпоративных сетей.

В рамках принципа нулевого доверия каждая конечная точка, пользователь и запрос на подключение считаются потенциальной угрозой. Вместо того, чтобы получить полную свободу действий при прохождении через периметр, пользователи должны проходить аутентификацию и авторизацию всякий раз, когда подключаются к новому ресурсу. Такая непрерывная проверка помогает гарантировать, что только реальные сотрудники предприятия могут получить доступ к ценным информационным активам.

В заключение

Надежная и устойчивая система обеспечения информационной безопасности в значительной степени минимизирует финансовые и репутационные риски для организации.

Комплексный и превентивный подход к организации такой системы защиты и последующий контроль за соблюдением политик безопасности позволяют заблаговременно выявлять уязвимости и значительно сокращать вероятность возникновения угроз ИБ, в том числе вследствие человеческого фактора.

(1).jpg)

.jpg)