Разработка систем информационной безопасности

Разработка систем информационной безопасности на предприятии — это комплекс мер и технологий, направленных на организацию защиты охраняемых данных от несанкционированного доступа, нелегитимного использования или компрометации. Эффективно выстроенная система в значительной степени снижает материальные и репутационные риски предприятия. Подробнее в материале.

Углубимся в теорию.

Информационная безопасность (ИБ) — комплекс мер, направленных на организацию доступности, целостности и конфиденциальности данных на предприятии, что, в свою очередь, помогает обеспечивать стабильность и непрерывность его процессов.

Информационная система (ИС) — это система, предназначенная для хранения, обработки и управления данными с помощью компьютерных технологий. Она включает в себя аппаратные и программные средства, базы данных, а также людей и компании, которые используют эти технологии для сбора, анализа и представления данных.

ИС используются в различных областях, таких как бизнес, наука, образование, здравоохранение и другие, чтобы автоматизировать процессы, улучшить эффективность работы и обеспечить доступ к информационным активам.

Информационный актив (ИА) — это любые данные, которые представляют ценность для компании. Это могут быть данные о клиентах, финансовые отчеты, интеллектуальная собственность (патенты, авторские права), внутренние корпоративные сведения и т. д.

Этапы внедрения систем защиты информации

Для внедрения состоятельной системы ИБ необходимо обеспечить комплексность подхода и применить меры сразу четырех уровней:

- законодательного;

- административного;

- процедурного;

- программно-технического.

Законодательный уровень

Законодательный уровень определяется нормативно-правовыми актами страны, в которой функционирует предприятие, а также общемировыми стандартами ИБ. Применение мер законодательного уровня позволяет предприятию соответствовать требованиям регуляторов, что минимизирует риски наложения штрафов, санкций и иных мер ответственности с их стороны.

Закон РФ «Об информации, информационных технологиях и о защите информации» от 27.07.2006 №149-ФЗ

Данный закон дает определения основным понятиям, описывает принципы правового регулирования отношений в сфере ИБ.

Кроме прочего закон регулирует:

- общие требования к ИА;

- ответственность за нарушения в сфере ИБ;

- права и ограничения для обладателей ИА;

- права пользователей на допуск к ИА;

- права на документирование, распространение и предоставление ИА;

- рекомендации и требования к организации работы коммерческих и государственных ИС;

- использование информационно-телекоммуникационных сетей и прочее.

Закон РФ «О лицензировании отдельных видов деятельности» от 04.05.2011 №99-ФЗ

Данный закон регулирует отношения, которые возникают между организациями и органами власти при осуществлении лицензирования отдельных видов деятельности.

Среди прочего ФЗ-99 регулирует:

- основные принципы осуществления лицензирования;

- полномочия правительства РФ в области лицензирования и полномочия лицензирующих органов;

- права, обязанности должностных лиц, а также возможные штрафные санкции;

- требования к лицензированию;

- финансовое обеспечение деятельности лицензирующих органов;

- порядок принятия решений о предоставлении лицензии или об отказе в предоставлении лицензии и прочее.

Пакет руководящих документов Государственной технической комиссии при Президенте РФ

Гостехкомиссия при Президенте РФ с 1992 по 1997 год опубликовала шесть руководящих документов (РД), в которых описаны основные аспекты обеспечения защиты от несанкционированного доступа к ИА.

- РД «Концепция защиты средств вычислительной техники (СВТ) и автоматизированных систем (АС) от несанкционированного доступа (НСД) к информации».

- РД «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от НСД к информации».

- РД «Автоматизированные системы. Защита от НСД к информации. Классификация автоматизированных систем и требования по защите информации».

- РД «Временное положение по организации разработки, изготовления и эксплуатации программных и технических средств защиты информации от НСД в автоматизированных системах и средствах вычислительной техники.

- РД «Защита от НСД к информации. Термины и определения».

- РД «Средства вычислительной техники. Межсетевые экраны. Защита от НСД к информации. Показатели защищенности от НСД к информации».

Концепция защиты средств вычислительной техники и АС от НСД к информации

Документ был разработан Гостехкомиссией при Президенте РФ и является своего рода фундаментом для разработки и внедрения систем ОБИ. Он регулирует обязанности сторон в вопросах защиты информации от несанкционированного внедрения в ИС и АСУ и определяет основные понятия и термины, используемые в этой области.

Основные положения концепции:

- Меры по ОБИ должны быть комплексными и включать технический, правовой, организационный и процедурный уровни.

- Правовые меры включают в себя разработку и принятие законов, нормативных актов и стандартов, регулирующих отношения в сфере защиты данных.

- Для обеспечения организационного уровня необходимо внедрить систему обучения сотрудников, осуществлять контроль действий за рабочими станциями, в том числе за соблюдением внедренных политик безопасности.

- Для обеспечения технического уровня ИБ организации необходимо использовать программные и аппаратные средства, такие как брандмауэры, антивирусное ПО, SIEM- и DLP-системы.

- Для организации системы ОБИ необходимо выявлять и фиксировать документально все потенциальные риски и угрозы.

- Меры защиты определяются исходя из чувствительности данных и рисков, с которыми столкнется предприятие в случае эксфильтрации.

- Важно регулярно тестировать систему ОБИ на эффективность и устойчивость.

Автоматический контроль за действиями сотрудников за рабочими станциями может обеспечить DLP-система. Попробуйте бесплатную 30-дневную версию.

Административный уровень

На данном уровне руководством компании выполняются действия для построения системы обеспечения безопасности информации (ОБИ).

Первичная цель административного уровня — разработка политики безопасности, которая будет отвечать задачам, возможностям и текущим потребностям компании, а также учитывать перспективы развития или смены направления.

Таким образом, практические мероприятия по развертыванию системы ОБИ включают:

- выявление и анализ потенциальных уязвимостей, угроз и рисков для ИБ;

- создание ПБ;

- документирование мер реагирования на инциденты ИБ;

- подбор средств и методов для ОБИ.

Первые два пункта списка относятся к административному уровню ОБИ, два вторых — к процедурному, который мы рассмотрим ниже.

Политика безопасности

В общем смысле политика безопасности (ПБ) — это перечень зафиксированных документально решений, направленных на обеспечение безопасности ИА. ПБ должна затрагивать всех сотрудников компании.

Разработка ПБ должна привести к созданию документа, в котором подробно описаны направления работы, задачи, принципы и методы обеспечения ИБ предприятия.

Помимо прочих в данном документе должны быть изложены следующие блоки информации.

- Основные положения, в которых описаны общие проблемы при ОБИ и способы их решения, нормативно-правовые основы, роль сотрудников и проч.

- Сфера использования, в которой перечислены основные данные предприятия, которые необходимо защищать. Как правило, к таким активам относятся любые данные, ПО, АСУ, персонал и проч.

- Цели, задачи и критерии ОБИ. Определяются исходя из отрасли промышленности, в которой функционирует предприятие. Так, для режимных объектов приоритетно сохранение конфиденциальности ИА; для информационных хранилищ важно сохранять целостность данных; для сервисных организаций актуально обеспечение доступности подсистем, то есть их оперативной готовности. Если организация не изолирована и функционирует во внешней среде, важно учитывать аспект безопасного взаимодействия локальных и удаленных подсистем.

- Роли, обязанности и ответственность в случае нарушений ИБ. Данная группа регулирует наиболее уязвимое место в ОБИ — организацию системы доступов к ИА. Целесообразно детально описать процессы выдачи прав допуска для сотрудников, а также указать, у кого есть полномочия выдачи прав и какие именно это могут быть права.

ПБ принято разделять на несколько уровней: верхний, средний и нижний.

Как правило, верхний уровень носит общеорганизационный характер и описывает политику ИБ компании в целом, в том числе:

- цели и задачи в области обеспечения ИБ;

- выделение бюджета на ОБИ;

- способы, ресурсы, процессы для обеспечения ИБ;

- коммуникации организации с контрагентами, клиентами, СМИ и проч.

Средний уровень политики ИБ предприятия выделяют при высокой сложности архитектуры предприятия или в случаях, когда есть потребность обозначить специфичные подсистемы предприятия. Как правило, средний уровень регулирует вопросы, связанные с эксплуатацией организацией различных систем.

Политика среднего уровня должна содержать:

- Описание аспекта. В качестве примера приведем использование незарегистрированного в системе ПО, то есть такого, которое не было одобрено и закуплено руководством организации.

- Область применения. Данный аспект уточняет, когда, где, как, по отношению к чему или кому будет применяться определенная политика.

- Позиция предприятия. Рассмотрим на упомянутом выше примере с незарегистрированным программным обеспечением. Документ описывает как общую позицию предприятия касательно аспекта (например, полный запрет на использование), так и план действий в случае выявления использования незарегистрированного ПО.

- Точки контакта. Сотрудникам предприятия должно быть известно, у каких должностных лиц можно запросить информацию касательно правила или при необходимости получить помощь.

- Роли и обязанности. В данном аспекте должны быть описаны сведения о должностных лицах, к которым можно обратиться за разрешением на использование незарегистрированного в системе ПО. В случае полного запрета на использование сотрудники предприятия должны знать, кто следит за соблюдением данной политики.

- Меры ответственности. В аспекте должен быть указан перечень запрещенных действий и меры ответственности в случае нарушений.

Средний и верхний уровень ПБ разрабатываются руководителем службы безопасности, администратором безопасности АСУ, администратором корпоративной сети и др.

Нижний уровень регулирует работу конкретных служб и подразделений и конкретизирует верхние уровни политики. В общем смысле политика нижнего уровня описывает, кто и при каких обстоятельствах что может делать и что не может делать.

Анализ рисков

Использование ИС сегодня сопряжено с определенными рисками, поэтому в рамках обеспечения ИБ должен быть проведен их анализ. Первичная цель анализа — оптимизация бюджета на организацию ИБ. Это необходимо для соблюдения важного принципа, при котором стоимость развертывания системы ИБ не должна превышать стоимость активов, которые важно защитить.

Результаты аудита рисков должны быть оформлены документально с перечислением потенциально уязвимых ИА.

Выявление и анализ рисков ИБ проводятся на административном уровне, так как только руководство организации может выделять бюджет на мероприятия ИБ, а также инициировать, регулировать и контролировать их выполнение. Если в ходе анализа установлено, что потенциальный ущерб от реализации рисков слишком велик, важно принять меры для внедрения эффективной системы защиты.

Следовательно, управление рисками состоит из трех этапов:

- поиск, выявление и последующий анализ;

- классификация по степени критичности и возможности возникновения;

- действия по нейтрализации, минимизации последствий от их возникновения или переадресации (например, через заключение страхового соглашения).

Управление рисками можно охарактеризовать следующим образом.

Осуществление и оценка выбранных мер и определение остаточного риска можно отнести к выбору защитных средств, остальное — к оценке рисков.

Управление рисками ИБ — это циклический и непрерывный процесс, поэтому руководство предприятия должно учитывать это при планировании бюджета на его реализацию. Управление рисками позволяет надежно защищать данные и минимизирует риски возможных финансовых потерь и репутационного ущерба.

Процедурный уровень

Как правило, классы мер процедурного уровня направлены на людей, так как именно люди организуют порядок ИБ, при этом они же являются наиболее уязвимым ее звеном.

На процедурном уровне можно выделить следующие этапы.

Управление персоналом

- Подбор и обучение сотрудников, которые будут отвечать за ИБ;

- Разработка должностных инструкций и регламентов;

- Внедрение принципа разделения обязанностей;

- Внедрение принципа минимальных привилегий для пользователей;

- Контроль соблюдения сотрудниками правил безопасности.

Физическая защита

- Ограничение доступа посторонних к оборудованию и помещениям, где хранятся ИА;

- Обеспечение системы пожарной безопасности;

- Защита подсистем организации;

- Введение пропускного режима при необходимости;

- Система видеоконтроля, установка видеокамер, использование сигнализации и проч.

Поддержание работоспособности системы

- Регулярное т/о оборудования и ПО;

- Своевременное обновление антивирусов и файрволов;

- Резервное копирование ИА;

- Регламентные работы и документирование.

Важно! Работа с регламентами — это еще одна угроза для ИБ организации. Специалист, проводящий регламентные работы, получает допуск к инфраструктуре предприятия. Бывает сложно определить, какие действия он совершает, поэтому важно уделить внимание и этому аспекту.

Реагирование на нарушения режима безопасности

- Своевременное выявление и последующий анализ инцидентов ИБ;

- Действия по своевременному устранению последствий.

Планирование восстановительных работ

- Определение порядка действий при возникновении чрезвычайных ситуаций, связанных с ИБ;

- Создание и тестирование плана восстановления после сбоев или атак.

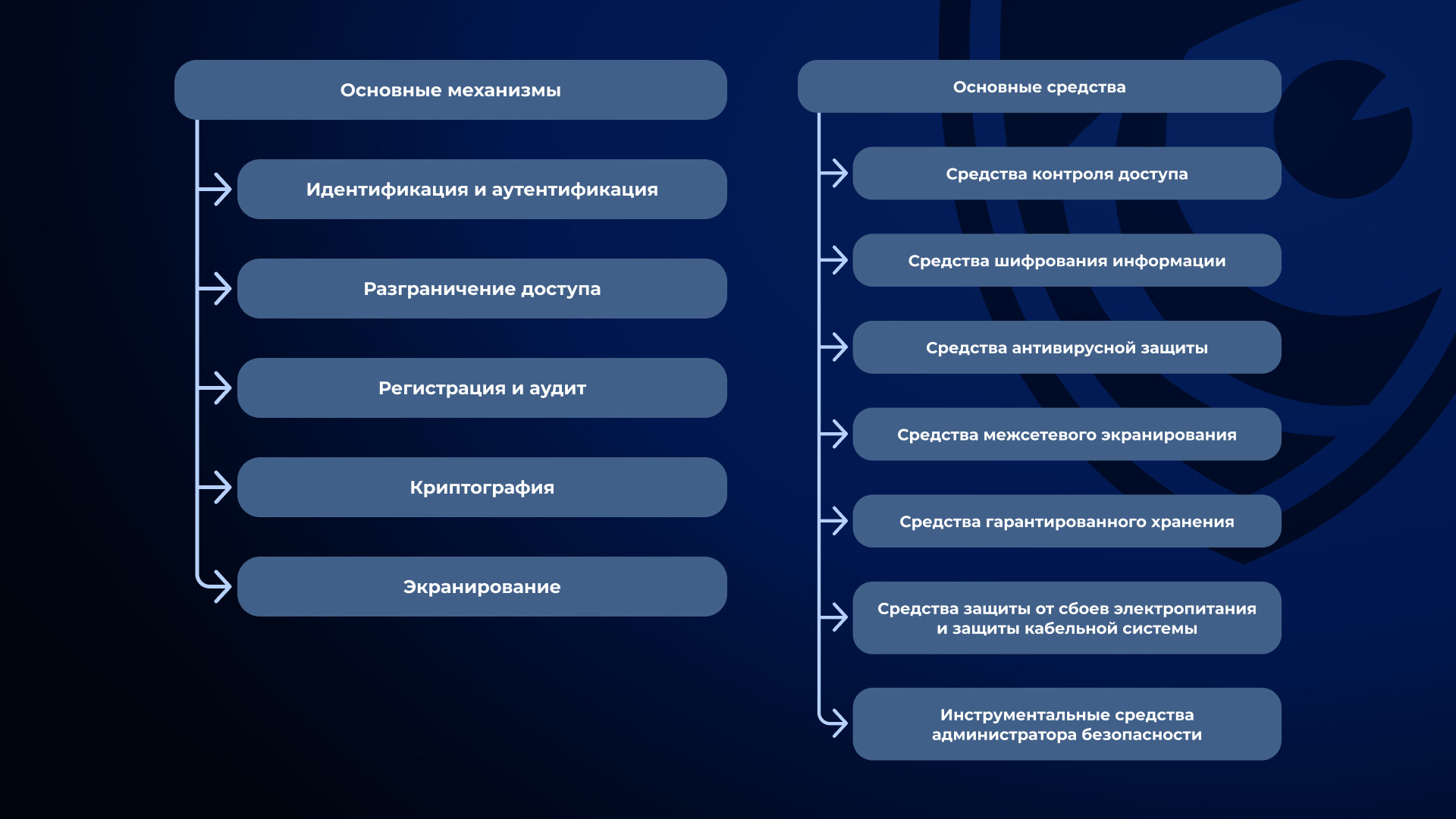

Программно-технический уровень

На программно-техническом уровне определяются основные ресурсы и средства для обеспечения ИБ. Рассмотрим подробнее на схеме.

Далее рассмотрим наиболее популярные методы ОБИ.

Идентификация и аутентификация

Идентификация и аутентификация пользователей внутри информационной системы — один из основных механизмов ОБИ, рассчитанный на работу с поименованными ИА и процессами или пользователями. В рамках работы механизма объектам и субъектам присваиваются уникальные идентификаторы, которые будут сравниваться с утвержденным перечнем.

Идентификация — это процесс распознавания субъекта по его уникальному идентификатору. Идентификатором может быть имя пользователя, номер учетной записи или любой другой признак, который позволяет отличить одного субъекта от другого.

Аутентификация — это проверка подлинности идентификатора субъекта.

Среди прочих выделяют такие методы аутентификации:

- Аутентификация через логин и пароль. Для того чтобы использовать ИА компании, сотрудники используют логины и пароли. Это наиболее распространенный и простой метод аутентификации, при этом он также является одним из самых уязвимых для действий злоумышленников. Чтобы сократить риски использования такого метода, рекомендуется внедрять принцип «нулевого доверия».

- Одноразовые пароли. Сотруднику предоставляют одноразовый пароль для каждой новой авторизации. Пароль отправляется посредством SMS, e-mail или через специальное устройство для генерации. Этот метод безопаснее, чем парольная аутентификация, так как пароль действителен только в течение нескольких часов.

- Биометрическая аутентификация. Чтобы авторизоваться в системе, пользователь должен предоставить уникальные биометрические данные, такие как отпечаток пальца, распознавание лица или голоса. Биометрическая аутентификация считается одним из наиболее надежных методов.

- Многофакторная аутентификация (MFA). Требует от пользователя пройти два или более фактора аутентификации для получения разрешения на использование ИА. Например, сотрудник может ввести пароль и подтвердить свою личность с помощью SMS-кода. Как правило, MFA надежнее обычной парольной аутентификации.

- Сертификаты и ключи. Используют цифровые сертификаты и криптографические ключи для аутентификации сотрудников и их устройств. Этот метод часто применяется в корпоративных сетях и госучреждениях.

- Аутентификация по местонахождению пользователя. Относительно новый механизм распознавания пользователя, основанный на технологии космической навигации, типа GPS. Технология позволяет с точностью до одного метра определить местоположение пользователя.

Вместе эти процессы обеспечивают сохранность и целостность ИС, позволяя ограничить доступ к данным для неавторизованных пользователей.

Разграничение доступа

По мере того, как руководство предприятия определит для себя оптимальный механизм аутентификации, следует назначить права доступа к ИА для субъектов для последующего контроля.

Разграничение доступа — это перечень мер и правил, определяющих, кто и к каким данным или ресурсам предприятия может получить допуск. Это важный элемент ИБ, который помогает защитить охраняемые сведения от утечек и обеспечивать их целостность и сохранность.

Среди прочих выделяют следующие механизмы.

Разграничение доступа по спискам. Данный способ дает возможность назначать права с точностью до пользователя. Для этого задаются соответствия по следующему принципу:

- для каждого сотрудника назначается список ресурсов с правами допуска к ним;

- для каждого ресурса назначается список сотрудников с правами допуска к нему.

Использование матрицы установления полномочий. В рамках работы механизма создается таблица, в которой хранится вся информация о правах доступа.

Разграничение доступа по уровням секретности и категориям. При таком механизме ИА назначают уровни секретности: общедоступно, конфиденциально, секретно, совершенно секретно. Чаще всего сотрудник получает доступ к данным, имеющим уровень секретности не выше уровня выданных прав.

Парольное разграничение доступа. Доступ к ИА осуществляется по паролю.

Для ОБИ на предприятии целесообразно использовать сразу несколько методов разграничения доступа.

Регистрация и аудит

Для обеспечения доступности, целостности и конфиденциальности ИА организаций необходимо непрерывно мониторить и регистрировать события ИБ. Под «событием» подразумевают запуск и завершение работы приложений, печать документов, отправку сообщений, то есть любую активность сотрудников за рабочими станциями.

Аудит запротоколированных данных о событиях — следующий за регистрацией шаг. Аудит позволяет выявлять различные нарушения ПБ, определять уязвимости в периметре безопасности организации, оценивать производительность сотрудников и прочее. Регистрировать события и проводить аудит можно с помощью различных систем (SIEM- и DLP-систем) или регистрационных журналов.

Криптография

Криптография — метод обеспечения безопасности информации путем ее шифрования.

Шифрование — процесс преобразования открытого текста в зашифрованный, который не может быть прочитан без специального ключа. Шифрование это мощное средство обеспечения конфиденциальности охраняемых данных и защиты их от несанкционированного проникновения. Методы криптографии классифицируют по принципу симметричности и асимметричности.

Контроль целостности — проверка того, что данные не были изменены или повреждены во время передачи или хранения. Контроль целостности позволяет убедиться в том, что информация остается достоверной и надежной. В основе такого контроля лежит использование двух технологий: хэш-функция и электронная цифровая подпись.

Как уже говорилось выше, аутентификация — процесс подтверждения личности пользователя или устройства. Аутентификация используется для защиты от внедрения в периметр безопасности организации.

Экранирование

Экранирование — эффективный механизм обеспечения целостности данных, направленный на разграничение информационных потоков на границе защищаемых сетей. Функцию экранирования выполняет брандмауэр, или межсетевой экран.

Антивирусная защита

Обеспечить полную защиту ИС от вирусов практически невозможно. Однако комплексный подход к организации систем защиты позволит существенно сократить риски внедрения и уменьшить потенциальный ущерб.

Выделяют три уровня обеспечения антивирусной защиты с помощью программно-технических средств:

- Мониторинг на предмет известных вирусов и их ликвидацию.

- Мониторинг на предмет неизвестных вирусов и их ликвидацию.

- Предупреждение внедрения вредоносного ПО.

Для создания надежной антивирусной защиты следует систематически обновлять антивирусное ПО, проверять все подключаемые устройства, ограничивать допуск к определенным сайтам и приложениям, использовать файрвол, проводить регулярное сканирование информационных ресурсов и внедрить систему обучения персонала основам безопасного поведения в Сети.

Также стоит рассмотреть возможность использования дополнительных средств защиты, таких как песочницы, антиспам-фильтры и механизмы обнаружения вторжений. Это поможет предотвратить проникновение вирусов на предприятие и минимизировать риски для его ИБ.

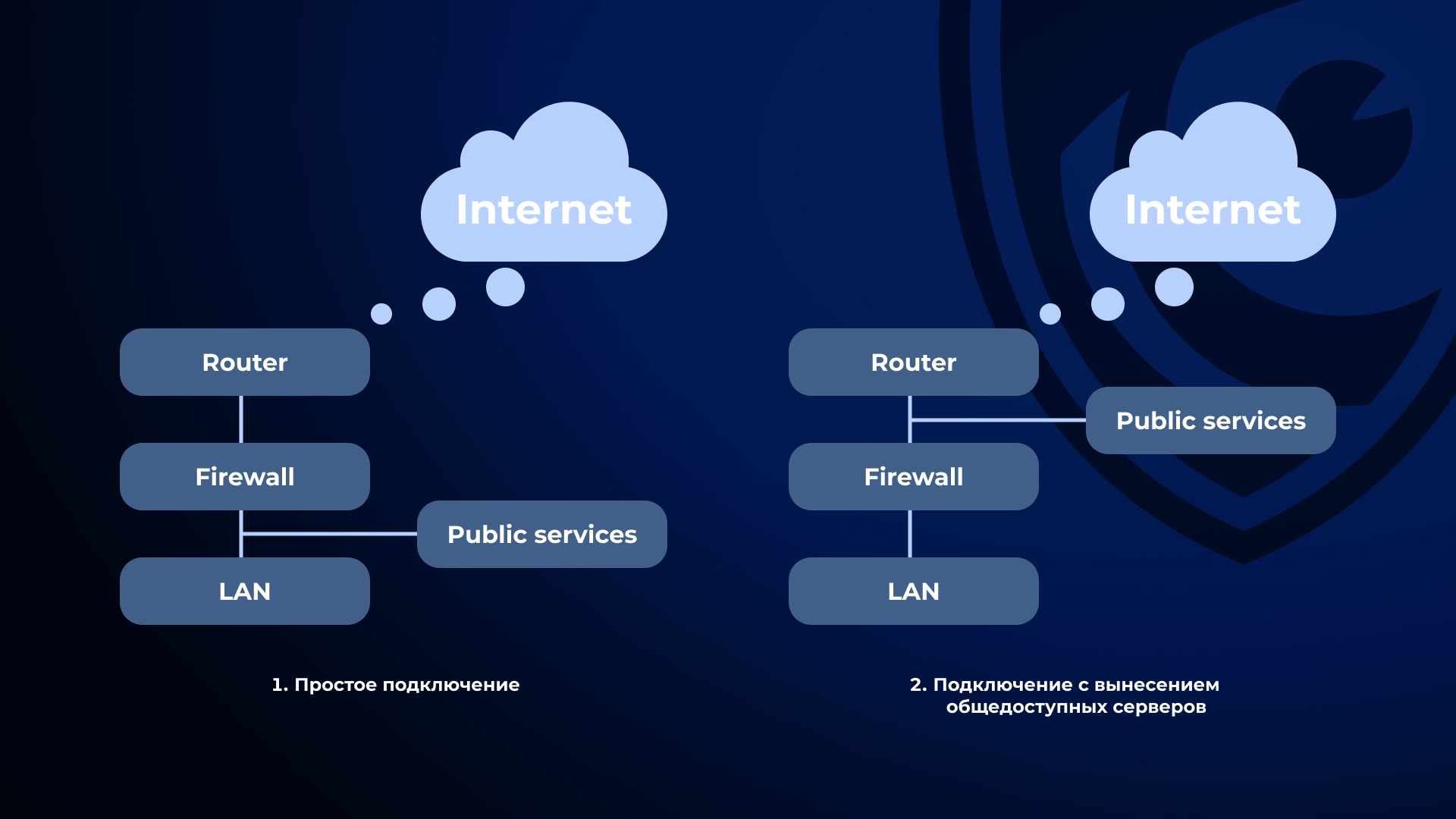

Рассмотрим одну из возможных моделей безопасности информации сети предприятия.

Пример модели безопасности информационной сети предприятия

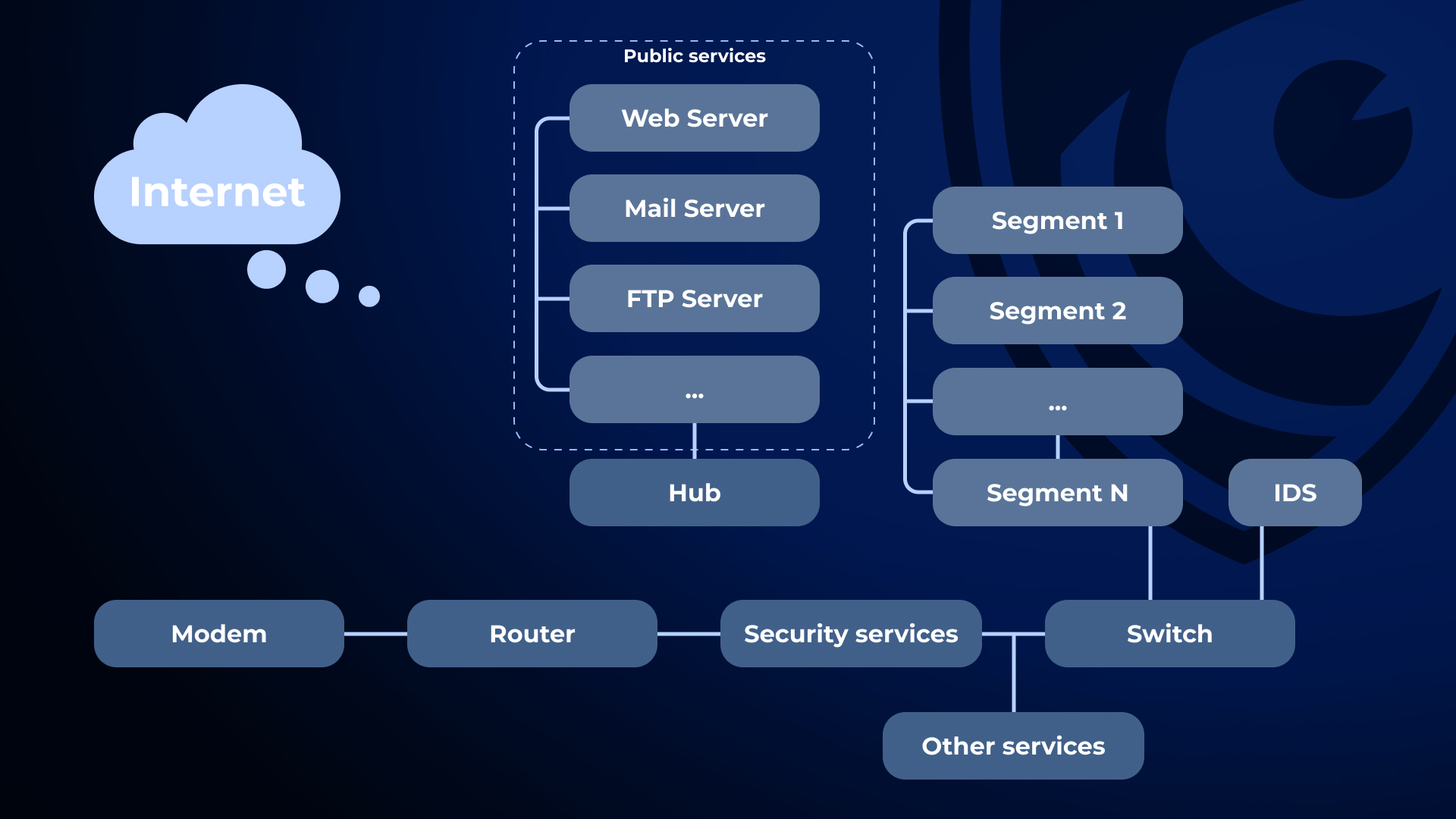

Чаще всего на предприятиях несколько локальных сетей объединяются в единую сеть и функционируют как одно целое. Для функционирования сети используются маршрутизаторы, хосты, коммутаторы, сетевые карты, а также различные сервисы и программы.

Как уже говорилось выше, межсетевой экран находится на первом уровне защиты сети. Выделяют два варианта внедрения экрана в сеть.

Экранирование локальной сети от глобальной — наиболее простое решение, при этом придется сосредоточить усилия на минимизации рисков проникновения с помощью средств легкодоступных публичных серверов.

Подключение общедоступных серверов перед межсетевым экраном обеспечивает более эффективную защиту локальной сети, поэтому оно наиболее предпочтительно.

Кроме межсетевого экрана, система защиты информации включает в себя следующие защитные средства:

- Автоматизированное рабочее место администратора (АРМ) — инструмент для управления защитой информации. АРМ позволяет администратору настраивать политики, отслеживать события и инциденты, а также выполнять другие задачи по обеспечению целостности и сохранности данных.

- Антивирусный шлюз — устройство или программа, которая проверяет весь входящий и исходящий сетевой трафик на наличие вирусов и других вредоносных программ. Антивирусные шлюзы могут быть интегрированы с межсетевыми экранами для обеспечения более эффективной защиты.

- Сервер аудита безопасности системы — компонент, который регистрирует все события, такие как попытки несанкционированного доступа, изменения конфигурации системы и т. д. Сервер аудита позволяет анализировать эти события и выявлять потенциальные угрозы.

- Средства адаптивного управления безопасностью ANS — технологии, которые автоматически настраивают параметры безопасности в зависимости от текущей ситуации. Например, ANS может автоматически блокировать подозрительные соединения или ограничивать допуск к определенным ресурсам при обнаружении аномальной активности.

- Обнаружение атак IDS — механизм, который анализирует сетевой трафик и выявляет атаки, направленные на систему. IDS может предупреждать администратора о потенциальных угрозах и предоставлять информацию для их устранения.

- Средства проверки почты — инструменты, которые сканируют входящие электронные письма на наличие спама, фишинга и других видов мошенничества.

Сервис распределения баз данных можно использовать в качестве внутреннего сервиса. Сегментация сети достигается за счет использования коммутаторов, которые, в том числе, разрешают или запрещают допуск:

- из одного локального сегмента в другой;

- из внутренней сети к сервисам;

- из внутренней сети к публичным сервисам;

- из внутренней сети в глобальную.

Описанную структуру можно схематично описать следующим образом.

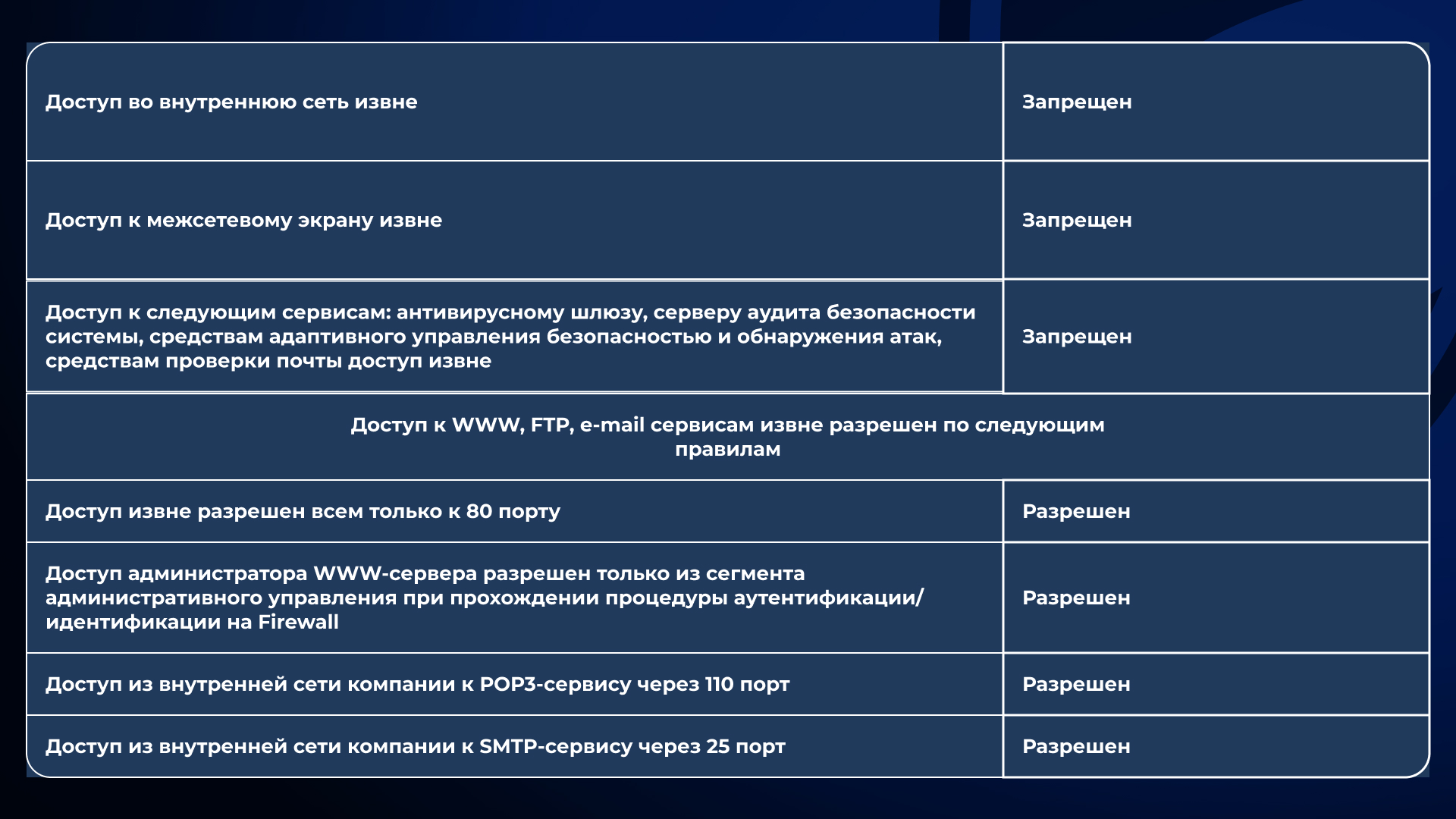

Типовые политики безопасности предприятия малого и среднего бизнеса — комплект документов и инструкций

Для описанной выше модели необходимо подготовить:

- основные ПБ;

- основные документы и инструкции;

- процессы и методы, направленные на ОБИ.

Разберем подробнее.

Типовая политика безопасности

Данная ПБ разработана для компаний, имеющих доступ к интернету и использующих системы, которым необходим доступ в глобальную сеть.

Аспект сетевой безопасности

Доступ из глобальной сети в корпоративную сеть компании

Рассмотрим пример организации доступа из Сети в корпоративную сеть на следующей схеме.

Межсетевой экран

Настройка и управление файрвола осуществляется локально с рабочей станции администратора сети после прохождения аутентификации и идентификации сотрудником организации. Необходимо регулярно обновлять ПО и поддерживать конфигурацию системы в актуальном состоянии.

Средства адаптивного управления безопасностью

Система анализа защищенности. Администратор безопасности должен один раз в семь дней проводить анализ используемого прикладного ПО, маршрутизаторов, брандмауэра, серверов и прочего. Анализ проводится с рабочей станции администратора.

Система обнаружения атак IDS — это ПО или оборудование, запрограммированное для выявления подозрительной активности в компьютерной сети. Оно анализирует сетевой трафик и выявляет атаки, направленные на предприятие.

IDS может предупреждать администратора о потенциальных угрозах и предоставлять информацию для их устранения. Системы обнаружения атак могут быть полезны для защиты от различных видов киберугроз, таких как DDoS-атаки, внедрение, вирусы и другие вредоносные действия.

Средства протоколирования

Администратор должен вести документы, в которых:

- логируются все обращения и попытки связи из корпоративной сети в корпоративную сеть, в том числе неудачные;

- регистрируются все атаки и подозрительные активности;

- документируется информация обо всех посетителях.

Кроме того, необходимо логировать сведения обо всех удачных и неудачных попытках изменения данных в упомянутых выше документах.

Коммутатор (Switch)

- Доступ в глобальную сеть разрешен для всех пользователей и без ограничений;

- доступ из пользовательских сетей в сети администраторов запрещен.

Аспект локальной безопасности

Обеспечение локальной безопасности подразумевает защиту каждой рабочей станции внутри ИС предприятия. Для этого используются следующие методы:

- антивирусный контроль на каждой рабочей станции;

- защита от внедрения, обеспечивающая разграничение доступа к каждой рабочей станции и сервису;

- криптографическая защита конфиденциальных данных;

- установка файрвола на каждую рабочую станцию;

- резервирование данных на каждой рабочей станции на внутреннем сервере данных предприятия;

- регистрация и документирование всех удачных и неудачных попыток входа в систему.

Аспект физической безопасности

Только администраторы имеют возможность попасть в помещения, в которых размещены все сервисы хранения и обеспечения безопасности информационных активов. Также необходимо ввести отдельную должность администратора безопасности, который в паре с администратором будет осуществлять настройку инструментов. Для допуска к системам этим специалистам будет предоставлен пароль, разделенный на две части.

Помимо этого, помещение, в котором размещены сервисы и оборудование, необходимо оснастить инструментами противопожарной охраны и принудительной вентиляции, а также системой видеонаблюдения для контроля за действиями администраторов.

Также необходимо контролировать число сотрудников и посетителей организации.

Исследуйте тему подробнее в нашем материале.

Типовые документы и инструкции

Британский стандарт BS 7799:1995 рекомендует включать в ПБ следующие разделы:

- Введение. Выражает позицию администрации и типовые цели предприятия.

- Организационный раздел. В нем категорируют пользователей и информационные ресурсы, регламентируют порядок обращения с охраняемыми данными и прочее.

- Классификационный раздел. Описывает ИА предприятия и степень их защищенности.

- Штатный раздел. Описывает меры безопасности, применяемые к сотрудникам предприятия, в том числе должности в контексте ИБ, практики по обучению и переподготовке персонала, перечень действий при выявлении инцидентов.

- Раздел рекомендаций, инструкций и требований, в том числе правила разграничения доступа, рекомендации и требования по физической защите станций и иного оборудования, требования к организации системного аудита, правила формирования штата, правила работы удаленных пользователей и прочее.

При оформлении в штат новых сотрудников необходимо предоставить им необходимые доступы к системам компании и их ресурсам. При увольнении все предоставленные доступы отзываются — для этого внутри компании должна быть регламентирована специальная процедура.

Новые тренды в разработке систем ИБ

Внедрение в процессы искусственного интеллекта (ИИ) и машинного обучения

ИИ и машинное обучение применяются для автоматизации процессов обнаружения и предотвращения киберугроз, анализа больших объемов данных о поведении пользователей, мониторинга событий безопасности и выявления аномалий, а также для оптимизации работы инструментов ИБ.

Подход нулевого доверия

Подход предполагает, что доверие к пользователям и устройствам внутри сети должно быть минимальным, а доступ к ресурсам должен предоставляться только после проверки подлинности и авторизации. Это позволяет снизить риски внедрения за периметр безопасности предприятия и повысить уровень защиты информации.

Защита контейнерных сред

Контейнеры представляют собой облегченную виртуальную среду, которая позволяет запускать приложения изолированно друг от друга. Важно обеспечить безопасность контейнерных сред. Для этого используются такие методы, как шифрование данных, защита от несанкционированного доступа, мониторинг событий и аудит действий пользователей.

Правильная настройка резервного копирования

Резервное копирование — важный элемент системы ИБ, но его необходимо правильно настроить. Необходимо определить, какие данные следует резервировать, выбрать оптимальные методы и средства резервного копирования, а также гарантировать долгосрочное хранение резервных копий.

Трансформация операционной модели ИБ относительно бизнес-целей

Механизмы ИБ должны быть адаптированы к изменяющимся условиям бизнеса и новым угрозам. Это требует регулярного мониторинга и анализа рисков, разработки и внедрения новых мер защиты, а также обучения персонала.

Эти направления задают новый вектор для разработки систем ИБ и направлены на повышение уровня защиты информации и обеспечение безопасности организаций в условиях растущих киберугроз.

В заключение

В заключение стоит отметить, что разработка системы ИБ в организации — это сложный и многоэтапный процесс, требующий комплексного подхода. Необходимо учитывать все уровни защиты: административный, законодательный, процедурный и программно-технический.

Только комбинированный подход, учитывающий все уровни защиты, позволит создать надежную систему ИБ, которая будет в достаточной степени устойчивой и сможет обеспечить эффективную защиту от всех известных рисков. При этом важно помнить: система ОБИ должна быть непрерывной, круглосуточной и регулярно обновляться и совершенствоваться по мере возникновения новых угроз или внесения изменений в работу предприятия.

(1).jpg)

.jpg)