Аудит систем безопасности

Современное предприятие в рамках своей деятельности реализует множество внутренних и внешних операций, к которым относится и аудит. Это может быть финансовый или инвестиционный аудит, аудит персонала, маркетинговой стратегии, экологический или операционные аудиты. Сюда также относится аудит систем безопасности. Об этом процессе поговорим сегодня в статье Falcongaze.

Аудит систем безопасности: определение и цели

Информация для предприятия выполняет такую же важную роль, как и другие активы. Это ценный ресурс, влияющий на качество и стабильность работы. Поэтому аудит систем безопасности — одна из частей обеспечения общего контура сохранности предприятия.

Аудит систем безопасности (АСБ) — это системная оценка качественных и количественных показателей состояния информационной системы в соответствии с заранее установленными критериями безопасности, в результате которой повышается уровень защиты системы от киберугроз. Это обязательное мероприятие для организаций, которые нацелены на обеспечение безопасного существования во всех векторах деятельности (информационном, технологическом, материальном, продуктовом, кадровом и др.) и стремятся пресечь возможные негативные сценарии.

Система безопасности предприятия это совокупность всех мер по обеспечению целостности, безопасности и неизменности всех процессов жизнедеятельности организации.

Целями аудита систем безопасности являются:

-

необходимость минимизации рисков информационного обращения внутри предприятия и борьба с потенциальными утечками, инсайдерской деятельностью, ошибками в использовании данных и другими опасными ситуациями;

-

оптимизация существующих и построение новых бизнес-процессов на основе полученных аналитических данных из аудита;

-

оптимизация финансовых и материальных затрат предприятия на обеспечение средств защиты, снижение нецелевого использования финансовых и трудовых ресурсов;

-

оптимизация соответствия требованиям законодательства в сегменте защиты персональных данных и управления процессами информационной безопасности.

Кому необходимо проводить аудиты систем безопасности?

Любой аудит, в том числе АСБ, преследует похожие цели: оптимизация использования ресурсов и времени, минимизация рисковых операций и потенциальных внедрений в систему безопасности предприятия извне, минимизация негативного воздействия объектов внутри контура безопасности, повышение качественного соответствия регуляторному контролю и требованиям законодательства. Можно сказать, что каждая организация также сконцентрирована на этих целях, стремится обеспечить безопасность своей деятельности, поэтому аудит систем безопасности необходим всем.

Плюсы проведения аудита систем безопасности

Проведение аудита систем безопасности представляет собой важный элемент управления информационной безопасностью в организациях. Можно выделить несколько ключевых преимуществ такого аудита.

Во-первых, аудит способствует выявлению уязвимостей в информационных системах. Благодаря аудиту можно обнаружить слабые места, которые могут быть использованы злоумышленниками для компрометации системы. Это особенно актуально в условиях быстрого изменения ландшафта киберугроз, когда регулярно появляются новые виды атак и уязвимостей. Обнаружение этих уязвимостей позволяет организациям оперативно устранять их, снижая тем самым вероятность инцидентов безопасности.

Во-вторых, проведение аудита помогает обеспечить соответствие нормативно-правовым требованиям. В частности, компании, работающие с конфиденциальными данными (например, в финансовом секторе, образовании, здравоохранении), должны соблюдать строгие стандарты безопасности. Аудит позволяет убедиться в том, что системы безопасности соответствуют необходимым требованиям, тем самым предотвращая возможные штрафные санкции и укрепляя доверие со стороны клиентов и партнеров.

В-третьих, аудит способствует повышению уровня осведомленности сотрудников и формированию культуры безопасности в организации. В процессе аудита происходит взаимодействие с различными отделами и специалистами, что повышает их понимание значимости информационной безопасности. Это может привести к развитию культуры безопасности, где каждый сотрудник осознает свою роль в поддержании и усилении защиты организации.

В-четвертых, аудит способствует улучшению управления рисками. Результаты аудита дают руководству объективное представление о текущем состоянии информационной безопасности, что позволяет принимать более взвешенные решения в области управления рисками. Это включает как долгосрочное стратегическое планирование, так и оперативное реагирование на выявленные угрозы.

И, наконец, аудит играет важную роль в поддержании непрерывности бизнес-процессов. В условиях, когда информационная безопасность становится критически важным фактором для устойчивого функционирования бизнеса, аудит помогает выявить и устранить угрозы, которые могут вызвать сбои в работе. Это, в свою очередь, способствует стабильности и устойчивости бизнес-деятельности.

Таким образом, аудит систем безопасности представляет собой необходимый инструмент управления рисками, обеспечивающий защиту существующих систем, соблюдение нормативных требований и поддержку устойчивости бизнеса, что делает его неотъемлемой частью стратегического управления информационной безопасностью в любой организации.

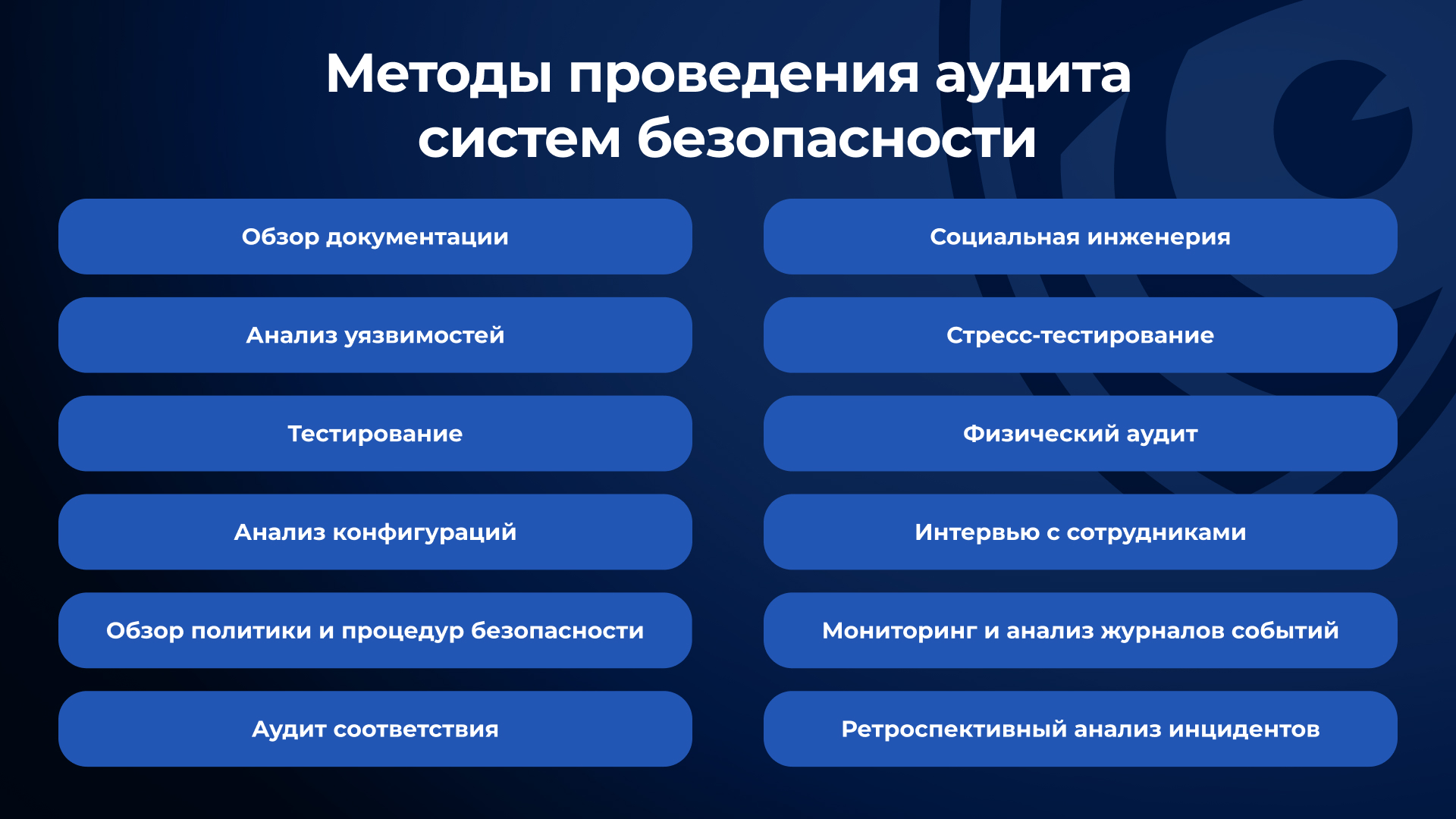

Методы проведения аудита систем безопасности

Аудит систем безопасности представляет собой комплекс мероприятий, направленных на оценку эффективности существующих мер защиты информационных систем и выявление потенциальных уязвимостей. Существует множество разных методов АСБ, каждый из которых предназначен для решения определенных задач и применяется в зависимости от специфики информационной системы и целей. Рассмотрим основные методы проведения аудита систем безопасности.

1. Обзор документации

Этот метод предполагает анализ существующей документации компании, связанной с политиками безопасности, процедурами, стандартами и инструкциями в ИБ предприятия. Включает в себя:

-

Анализ политики безопасности компании и проверку соответствия текущих правил и процедур требованиям нормативных актов и стандартов.

-

Оценку управления рисками и изучение подходов к их управлению, включая процессы идентификации, оценки и управления угрозами.

-

Проверку документов по уже выявленным инцидентам безопасности на предприятии с помощью изучения результатов анализа, отчетов об инцидентах и действий ответственных лиц, предпринятых для их устранения.

Преимущества: обеспечивает базовую оценку систем безопасности, насколько подход компании хорошо сформулирован и соответствует реальным действиям.

Ограничения: исследуется в большей степени теоретическое состояние системы безопасности, задокументированное в моменте.

2. Анализ уязвимостей

Этот метод предусматривает систематическое сканирование и идентификацию известных уязвимостей в системе безопасности. Процесс включает использование специализированных инструментов и программного обеспечения, которые автоматически проверяют системы на наличие уже установленных слабых мест, таких как неправильные настройки, отсутствующие обновления или слабые пароли, которые в дальнейшем могут стать источником негативного воздействия на предприятие.

Преимущества: позволяет быстро и эффективно обнаружить известные технические и программные уязвимости, предоставляя подробные отчеты с рекомендациями по их устранению.

Ограничения: не обнаруживает неизвестные уязвимости и не оценивает потенциал их эксплуатации злоумышленниками.

4. Тестирование

Этот метод включает имитацию реальных кибератак с целью оценки способности системы противостоять различным типам угроз. Тестирование может проводиться как внешними, так и внутренними аудиторами и предусматривает попытки эксплуатации выявленных уязвимостей для получения несанкционированного доступа к системам и данным.

Можно выделить следующие виды тестирования.

-

Тестирование на проникновение (Penetration Testing) или пентестинг. Это имитация возможных атак на систему с целью выявления критических уязвимостей, которые могут быть использованы в негативном ключе. Позволяет оценить реальную защищенность систем, имитируя атаки злоумышленников. Пентесты могут включать тестирование веб-приложений, сетевых инфраструктур, а также тесты социальной инженерии.

-

Внутреннее тестирование. Проводится внутри организации и собственными силами, направлено на выявление уязвимостей, которые могут быть использованы сотрудниками или сторонними пользователями в случае компрометации учетных записей.

-

Внешнее тестирование. Направлено на выявление уязвимостей, которые могут быть использованы внешними субъектами через пути коммуникации или интернет-сеть.

-

Автоматизированное тестирование уязвимостей. Это использование автоматизированных инструментов (программных решений) для сканирования систем на предмет уже известных уязвимостей: уязвимостей и ошибок в исходном коде для минимизации угроз таких как SQL-инъекции, XSS, ошибки управления памятью и др.

-

Тестирование системы резервного копирования и восстановления. Проводится для проверки работоспособности систем резервного копирования и восстановления данных в случае наступления инцидента безопасности и потери доступа к основному источнику хранения данных. Проводится путем проверки восстановления информации из резервных копий, проверки ее целостности и полноты.

Преимущества: тестирование предоставляет глубокое понимание реальной степени защищенности системы, практическая оценка вероятности внедрения в систему безопасности, а также оценка потенциального ущерба для предприятия от успешной атаки.

Ограничения: требует высокой квалификации специалистов компании или внешних специалистов, может быть дорогостоящим и не всегда охватывающим все возможные сценарии атак предприятия.

5. Анализ конфигураций

Этот метод предусматривает проверку настроек систем, программного обеспечения и приложений на соответствие установленным стандартам. Аудиторы анализируют конфигурационные файлы, параметры системы и политики безопасности с целью выявления настроек, не соответствующих правилам безопасности.

Преимущества: помогает обеспечить соответствие систем корпоративным и индустриальным стандартам безопасности, снижая риск эксплуатации неправильных настроек.

Ограничения: требует глубокого понимания специфики каждой системы и может быть трудоемким процессом при наличии большого количества различных конфигураций.

6. Обзор политики и процедур безопасности

Данный метод включает анализ существующих политик, процедур и стандартов безопасности организации. Целью является оценка их полноты, актуальности и эффективности в обеспечении надлежащего уровня защиты информационных ресурсов.

Преимущества: обеспечивает согласованность между техническими мерами безопасности и административным контролем, способствует формированию целостной стратегии информационной безопасности.

Ограничения: не выявляет технических уязвимостей и требует регулярного обновления в соответствии с изменяющимися угрозами и нормативными требованиями.

5. Аудит соответствия

Этот метод направлен на проверку соответствия систем безопасности организации требованиям законодательств, регуляторных органов и индустриальных стандартов, таких как ISO/IEC 27001, положения и рекомендации ФСТЭК, ФСБ, ФСО, Роскомнадзора, Минкомсвязи и других органов. Аудиторы оценивают, насколько эффективно организация внедрила и соблюдает необходимые меры безопасности согласно требованиям этих регуляторов.

Преимущества: помогает избежать юридических и финансовых санкций для предприятия, укрепляет доверие клиентов и партнеров в области информационной безопасности.

Ограничения: фокусируется только на соответствии общим требованиям и может не учитывать специфические риски, характерные для конкретной организации.

6. Мониторинг и анализ журналов событий и ретроспективный анализ инцидентов

Этот метод предусматривает сбор, мониторинг и анализ журналов событий систем, программного обеспечения и приложений с целью обнаружения аномалий и потенциальных инцидентов безопасности, а также исследования предыдущих инцидентов и выявления причин их наступления. Используются инструменты для корреляции событий и выявления подозрительной активности.

Преимущества: позволяет своевременно обнаруживать и реагировать на инциденты безопасности, способствует улучшению процесса управления инцидентами; источник аналитической информации о системе ИБ предприятия.

Ограничения: исследуется большой объем данных, требующий эффективных инструментов и квалифицированных специалистов для анализа, что может вызвать дополнительную сложность при применении данного метода.

7. Тестинг на социальную инженерию

Данный метод включает проверку устойчивости сотрудников организации к методам социальной инженерии, таким как фишинговые атаки, поддельные телефонные звонки или личное обращение. Это очень важный метод проведения АСБ, поскольку с каждым годом увеличивается роль участника внутреннего контура безопасности и давления на него в системе безопасности. Целью является оценка осведомленности и готовности персонала противостоять попыткам обмана.

Преимущества: выявляет слабые места в коллективе, снижает влияние человеческого фактора на безопасность предприятия, способствует повышению осведомленности в вопросах ИБ и обучению сотрудников.

Ограничения: может вызывать этические вопросы, требует осторожного подхода при реализации, есть вероятность погрешности или неправильной трактовки данных из-за человеческого фактора.

8. Стресс-тестирование

Этот метод предусматривает проверку устойчивости систем безопасности под нагрузкой, превышающей обычные эксплуатационные условия. Тестирование позволяет оценить, как система справляется с пиковыми нагрузками и потенциальными атаками типа отказ в обслуживании (DoS или DDoS).

Преимущества: помогает выявить пределы производительности системы и подготовиться к возможным перегрузкам во время атак.

Ограничения: может вызвать сбои в работе системы во время стресс-тестирования, требует тщательного планирования процесса и контроля всех осуществляемых операций.

9. Физический аудит

Физический аудит также важен для предприятия. В рамках этого этапа оценивается безопасность объектов размещения и вероятность физического проникновения на территорию, в помещения хранения информации и т. д. Состоит из следующих этапов:

-

проверки физической охраны и скорости реагирования на инцидент;

-

проверки видеонаблюдения и работы системы;

-

проверки документального сопровождения системы управления физическим доступом;

-

проверки механизмов системы контроля и управления доступом (СКУД);

-

проверка целостности периметра зданий и помещений и др. этапы.

Преимущества: исследуется базовая потребность в физической безопасности, обеспечивается всесторонний АСБ в комплексе с другими методами.

Ограничения: программные и другие факторы, влияющие на безопасность, не учитываются, необходимо исследовать в комплексе с другими методами.

10. Интервью с сотрудниками

Этот метод основывается на получении обратной связи от сотрудников компании напрямую в моменте.

Преимущества: могут быть обнаружены неизвестные уязвимости, даже такие, которые пока не описаны в общемировой практике информационной безопасности.

Ограничения: вероятности неправильной трактовки, подтасовки фактов, человеческого фактора очень велики.

Выбор методов проведения аудита систем безопасности зависит от множества факторов, включая цели аудита, специфику информационных систем, отраслевые требования, требования регуляторов и сами доступные ресурсы компании. Комплексное использование различных методов позволяет получить наиболее полную и объективную оценку состояния безопасности организации, выявить и устранить существующие уязвимости, а также разработать эффективные меры по предотвращению будущих инцидентов. Это основная рекомендация — не останавливаться на одном методе, а выбирать подходящий комплекс или использовать все.

Также необходимо обеспечивать регулярность аудита систем безопасности, что является неотъемлемой частью стратегии управления ИБ предприятия и способствует обеспечению надежной защиты информационных ресурсов организации.

Этапы проведения аудита системы безопасности

Аудит систем безопасности — это многоступенчатый процесс, который должен затрагивать все вероятные варианты давления на предприятие и предлагать сценарий нивелирования рисковых процессов. Поэтому он помогает выявить слабые места в защите и потенциальные уязвимости, оценить соответствие установленным отраслевым стандартам и рекомендациям регуляторов, а также разработать действенные меры для повышения общей безопасности предприятия. Рассмотрим ключевые этапы аудита систем безопасности в более развернутом формате. К основным этапам АСБ относятся:

-

подготовительный этап;

-

этап анализа системы безопасности;

-

практическое тестирование системы на уязвимости и получение данных;

-

этап анализа и оценки рисков на основе полученной в предыдущих этапах информации;

-

этап формирования рекомендаций по улучшению системы безопасности с дальнейшей практической реализацией этих рекомендаций;

-

этап составления отчетности по результатам аудита;

-

этап последующих действий (Follow-Up этап).

Рассмотрим каждый из этапов более подробно.

Подготовительный этап

Необходим для создания оптимальных условий проведения аудита систем безопасности и максимизации его эффективности. Компания определяет цели и задачи на предстоящий аудит, оценивает объемы работ, чтобы своевременно выделить необходимый пул финансовых и трудовых ресурсов и поддерживать рабочий процесс без задержек.

Какие могут быть установлены цели на проведение АСБ для конкретного предприятия? Они могут включать, например, выявление уязвимостей в системах безопасности, проверку соответствия установленным стандартам безопасности, оценку готовности к реагированию на инциденты, анализ эффективности уже существующих мер защиты, конкретные предметные исследования реагирования программного, технического обеспечения и персонала на возникновение угрозы. Также в подготовке важно заранее обсудить с руководством компании ожидаемые результаты аудита.

Подготовительный этап также включает в себя сбор данных о технологической инфраструктуре, используемых информационных системах, конфигурациях сетей, базах данных, программных приложениях и любых других компонентах, которые влияют на общую систему безопасности предприятия. Может проводиться совместно с этапом аудита бизнес-процессов для определения наиболее критичных операционных уязвимостей.

Для определения затрат на проведение аудита и своевременное выделение средств на его проведение необходимо заранее понять объем предстоящих работ и их масштабность. Для этого устанавливаются границы аудита, включая перечень систем, процессов и активов, которые будут проверяться. Определяются временные рамки, объем задействованных ресурсов, а также распределение задач между членами команды.

Формирование команды аудиторов также неотъемлемая часть подготовительного этапа. АСБ может проводиться за счет внутренних кадровых ресурсов, обладающих необходимой компетенцией, либо за счет привлеченных внешних аудиторов. Важным аспектом является независимость специалистов от подразделений, которые они проверяют, что помогает обеспечить объективность оценки.

Все процессы, проводимые на предприятии, в том числе аудит, должны быть задокументированы. Так заранее подготавливается и согласовывается проект Приказа о проведении АСБ, который также включает в себя План проведения аудита и фиксирование состава комиссии по аудиту. В случае использования своих сил рекомендуется включить в состав комиссии специалистов и руководителей отдела безопасности, в том числе специалистов информационной безопасности.

Также в Плане проведения аудита фиксируются список структурных подразделений, физических, программных и информационных ресурсов, которые будут проверены, территориальные границы аудита, закрепляется место проведения (при необходимости), устанавливается список основных угроз, которые могут быть выявлены в АСБ, список документов, которые будут проверены и так далее.

Анализ текущего состояния системы безопасности

После подготовительного этапа аудитор переходит к этапу анализа текущего состояния системы безопасности предприятия. В рамках этого этапа осуществляется сбор информации о существующей системе безопасности, а также анализ полученных данных.

Этап оценки текущих политик и мер безопасности предприятия. Этот этап включает в себя детальное изучение существующих политик и процедур безопасности, а также технологий, которые используются для защиты информации и инфраструктуры компании. Проверяются такие аспекты, как политика паролей, контроль доступа, шифрование данных, защита периметра сети и других критических точек, физическая защита и доступ на территорию и так далее.

Этап сбора и анализа данных. Используя методы интервьюирования ключевых сотрудников, анализа документации, опросов и технических средств (например, систем мониторинга и анализа), аудиторы собирают необходимые данные для проведения оценки. Кроме того, могут использоваться автоматизированные инструменты для анализа конфигураций систем и поиска уязвимостей.

Этап идентификации точек возможного проникновения. Анализируется, какие точки входа в систему могут быть потенциально уязвимыми. Это могут быть как внешние интерфейсы (например, веб-приложения), так и внутренние уязвимости (например, недостаточная сегментация сети или слабые пароли).

В рамках этих этапов реализуются методы проведения АСБ: обзор документации, мониторинг и анализ журналов событий, аудит соответствия, социальная инженерия и физический аудит.

Этап проведения тестов безопасности

Можно сказать, что это основной практический этап, направленный на исследование и обнаружение уязвимостей системы безопасности предприятия. Может осуществляться различным набором тестов, направленных на выявление:

-

потенциальных вариантов проникновения в периметр предприятия и цифровую систему, что позволяет оценить реальную защищенность, имитируя атаки злоумышленников (пентестинг);

-

существующих уязвимостей с помощью специализированного программного обеспечения для автоматизированного поиска и выявления слабых мест в конфигурациях, устаревших программных компонентов или некорректных настроек;

-

выявления логов систем и устройств, а также других аномальных действий, зафиксированных в журналах событий безопасности;

-

аномалий в правах доступа и управлении доступом на территорию, в цифровую систему предприятия, соответствие прав доступа с ролями сотрудников, а также эффективность работы механизмов аутентификации и авторизации;

-

выявления недопонимания системы безопасности и инструментов безопасности, а также основных правил работы с информацией на предприятии сотрудниками с целью снижения давления со стороны социальной инженерии;

-

выявления уровня защищенности физических объектов, таких как серверные комнаты, офисы и дата-центры, а также выявление попыток физического проникновения в эти зоны и т.д.

Методы тестирования рассмотрены в предыдущем пункте.

По результатам проведения тестов аудитор будет иметь пул данных, которые описывают реальные недостатки системы безопасности, существующие уязвимости и проблемы, выявленные в результате тестирования. На основании этих данных будут проводиться все следующие этапы АСБ, в том числе этап практического исправления уязвимостей.

Ручной и автоматизированный аудит систем безопасности

Аудит систем безопасности в рамках предприятия можно разделить на два основных типа: ручной и автоматизированный. Каждый из этих методов имеет свои особенности, рассмотрим их подробнее.

Ручной аудит систем безопасности

Это такой способ проведения АСБ, когда силами экспертов по кибербезопасности или специалистов по информационным технологиям проводится детальное исследование системы безопасности вручную, путем физического воздействия или путем аналитики, с использованием своих знаний, опыта и специализированных инструментов для проверки безопасности системы. Ручной аудит применяется для:

-

анализа исходного кода цифровых продуктов, когда специалист вручную и самостоятельно проверяет код приложения на наличие уязвимостей.

-

проверки конфигурационных файлов и настроек серверов, баз данных, сетевых устройств, приложений и т.д.

-

ручного тестирования системы и осуществления попыток взлома.

-

оценки описанных политик безопасности и соблюдения этих норм на практике.

Преимущества

Для ручного аудита характерны некоторые преимущества:

-

более детализированный, гибкий подход к процессу со стороны специалиста и понимание частной системы безопасности определенного предприятия;

-

выявление новых уязвимостей, ранее не описанных или со сложной структурой исполнения;

-

возможность применения смежного опыта специалиста для повышения точности проведения аудита.

Недостатки

К недостаткам относится:

-

большие временные и материальные затраты;

-

прямая зависимость от уровня экспертности специалиста, его квалификации;

-

вероятность влияния человеческого фактора, намеренных или непреднамеренных ошибок в исполнении процесса.

Автоматизированный аудит систем безопасности

Автоматизированный аудит проводится с использованием специализированного программного обеспечения и инструментов, которые автоматически сканируют системы на наличие уязвимостей и слабых мест.

Основные этапы включают:

-

автоматическое сканирование системы безопасности на наличие уязвимостей и багов в корпоративных приложениях и сети;

-

автоматическое сканирование исходного кода на наличие уязвимостей и ошибок;

-

автоматическое создание отчетов и рекомендаций на основе сканирования с помощью программного обеспечения.

Преимущества

Автоматизированный аудит обладает следующими преимуществами:

-

скорость исполнения;

-

возможность многократного повторного проведения по тем же заданным параметрам;

-

минимизация человеческого фактора при проведении аудита;

-

автоматическое за счет поставщика обновление анализируемых уязвимостей в ПО для аудита;

-

аудит может быть интегрирован в процессы CI/CD.

Недостатки

К недостаткам автоматизированного аудита относятся такие факторы:

-

привязка к базе данных уязвимостей, загруженных в ПО;

-

вероятность ложных срабатываний при недостаточной наладке системы аудита;

-

отсутствие адаптивности к изменениям и гибкости, по сравнению с ручным аудитом силами специалистов безопасности.

Оба подхода имеют свои преимущества и недостатки, и невозможно рекомендовать компании ограничиться одним из вариантов. К аудиту систем безопасности следует подходить комплексно и использовать преимущества каждого из вариантов. Ручное тестирование включает в себя непосредственное взаимодействие тестировщика с системой для выявления потенциальных уязвимостей и проблем, автоматизированное же тестирование использует специализированные инструменты и скрипты для проверки системы на наличие уязвимостей, что в итоге положительно влияет на общее качество проводимого аудита. Также на окончательный выбор комбинации ручного и автоматизированного аудита влияют конкретные внутренние условия компании и доступность ресурсов, выделенных на АСБ.

Анализ и оценка рисков системы безопасности предприятия

После проведения детального тестирования системы безопасности комиссия, которая проводит аудит, получит большой пул данных для дальнейшего анализа и оценки рисков предприятия.

Исходя из полученных данных необходимо провести:

-

идентификацию возможных рисков системы, которые могут быть использованы злоумышленниками для атаки;

-

классифицировать эти риски в соответствии с уровнем и критичности и влиянием на компанию.

Классификация рисков

Для чего необходимо классифицировать риски? Это действие обеспечит определение приоритетных задач по устранению выявленных рисков в зависимости от объективной угрозы предприятию. Также благодаря классификации формируется список неприемлемых рисков безопасности, которые необходимо ликвидировать в первую очередь.

Принято выделять следующие виды рисков системы безопасности:

-

Репутационные риски. Когда предприятие подвергается давлению и негативному воздействию на свою репутацию в глазах клиентов, партнеров, общества из-за спровоцированной утечки конфиденциальной информации.

-

Юридические риски. Это все последствия от разглашения или общественного распространения данных компании, повлекшие юридические санкции и издержки.

-

Стратегические риски. Вероятность упущения коммерческой выгоды и потенциала развития компании.

-

Операционные риски. Это вероятное негативное воздействие на бизнес-процессы предприятия, а также смежные процессы.

-

Финансовые риски. Прямые и косвенные финансовые затраты, которые повлек за собой реализованный риск безопасности.

-

Технические риски. Отказ от работы, сбои, технические поломки оборудования предприятия, возникшие из реализованного риска системы безопасности.

-

Человеческие риски. Психологические проблемы и снижение мотивации сотрудников из-за последствий в работе систем безопасности.

-

Физические риски. Вероятность негативных последствий для компании, выраженных в нарушении физической целостности предприятия, территории, оборудования и др. объектов.

-

Экологические риск. Это риски возникновения экологической катастрофы и негативных последствий для окружающей среды.

Идентификация защитных мер

Следующий этап в процессе оценки рисков ИБ – определение уже функционирующих в организации защитных мер, причем как организационных, так и технических.

Для оценки рисков систем безопасности могут использоваться международные и региональные рекомендации и методики, доступные в данный момент. Компания также может пользоваться собственными документами в области риск-менеджмента для определения уровня риска для конкретного предприятия.

Для определения уровня риска можно использовать:

Методический документ «Методика оценки угроз безопасности информации» Федеральной службы по техническому и экспортному контролю России;

ISO/IEC 31010:2019 «Управление рисками - Методы оценки рисков»;

«Рекомендации в области стандартизации Банка России «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Методика оценки рисков нарушения информационной безопасности" РС БР ИББС-2.2-2009».

Формирование рекомендаций

Выявленные после проведения аудита систем безопасности проблемы и потенциальные риски необходимо оформить в четкую, доступную, а главное действенную инструкцию, в рамках которой предприятие сможет улучшить свои меры по обеспечению стабильной и бесперебойной работы.

Этап формирования рекомендаций преследует несколько целей:

-

создание самих рекомендаций и фиксирование практических мер по минимизации рисков системы безопасности;

-

фиксирование и практическое улучшение уже существующих политик и мер безопасности на основе полученной в результате аудита информации;

-

выработку и фиксирование плана реализации рекомендаций в виде дорожной карты с указанием приоритетов, сроков выполнения и ответственных лиц.

После формирования рекомендаций можно приступать к их практической реализации и устранению рисков безопасности по установленной приоритетности.

Составление и представление отчета

В зависимости от типа проведения аудита, автоматизированного или ручного, составление отчетов может занять значительное количество времени и трудовых ресурсов. В случае использования автоматизированного метода отчеты могут формироваться после окончания работы программного обеспечения, и они могут в том числе использоваться в итоговой отчетности, которая должна содержать подробное описание всех выявленных уязвимостей, оценку рисков и предложенные меры по улучшению безопасности.

Эта отчетность используется для фиксирования ключевых обнаруженных рисков, рекомендаций для руководства компании, в обсуждении дальнейших шагов.

Отчетность также позволяет запомнить состояние системы безопасности до проведения аудита и использовать эти данные для сверки в следующих этапах проверки.

Последующие действия (Follow-Up)

Последний этап аудита систем безопасности состоит из последующих мероприятий по поддержанию стабильной и бесперебойной работы компании, планированию повторного аудита с назначением конкретных дат, а также мероприятий мониторинга и контроля выполнения рекомендаций.

Эти этапы помогут провести всесторонний и эффективный аудит систем безопасности, который улучшит защиту и снизит риски для организации.

(1).jpg)

.jpg)