Угрозы информационной безопасности

Информация окружает нас всегда, мы находимся в плотном облаке данных, которые постоянно изменяются. И эти данные стали ценным активом, ресурсом власти и богатства для их обладателя. За информацией начали охотиться, появились новые источники незащищенности – угрозы информационной безопасности. Что это такое? Насколько опасна может быть информация в чужих руках? Какие варианты защиты существуют? Об этом — в нашем материале.

Понятие «безопасность» и «угроза в области информации»

Определим основные базовые понятия: информация, угроза и безопасность и что это такое.

Информация – это совокупность данных о любом выбранном предмете, явлении, процессе, объекте общества и другое, которые смогут их охарактеризовать. Ценность информации невозможно измерить, разные данные для разных участников общества могут представлять разную ценность. Но общее во всем одно – информация точно обладает ценностью.

Угроза – это любое намеренное или ненамеренное воздействие на информацию с целью ее получения и использования для нанесения ущерба субъекту информации.

Безопасность – это базовое понятие защищенности от угроз для любого объекта (личности, организации, государства).

Общее положение по угрозам ИБ

Комплекс мер по информационной безопасности подразумевает несколько этапов по обеспечению целостности информационной системы. Сюда входят предупреждающие меры (направленные на заблаговременное упреждение инцидента ИБ), выявление и обнаружение угроз (направленное на формирование точных параметров опасной ситуации и обнаружение ее в контурах информационной системы), локализацию угроз (ограничение преступного воздействия и ликвидацию возникшей опасной ситуации) и смягчение последствий (меры по восстановлении целостности информации и надежности системы ИБ).

Необходимо понимать, что при наступлении инцидента информационной безопасности важной будет являться каждая из мер, а также обеспечение комплексного последовательного подхода к их реализации. Однако стоит согласиться, что профилактика и предупреждение инцидента ИБ намного эффективнее даже самой актуальной и современной программы ликвидации. В области информационной безопасности правило «лучше предупредить, чем лечить» также актуально.

Типы угроз информационной безопасности

Принято выделять три основные типа угроз информационной безопасности.

- Угрозы конфиденциальности.

- Угрозы целостности.

- Угрозы отказа в обслуживании.

Угрозы конфиденциальности – это самые типичные, если можно так сказать, проблемы информационной безопасности. В конечном счете сама информация по своим свойствам обязывает к определению круга доступа к ней и установлению рамок конфиденциальности. Угроза конфиденциальности – это возникновение вероятности несанкционированного получения и использования информации.

Пример угрозы конфиденциальности:

В декабре 2023 года в открытый доступ поступила конфиденциальная информация о пассажирах поездов РЖД (Российских железных дорог). Более миллиона строк в базе данных, которые содержали персональные данные и подробности поездок пассажиров РЖД за 2014-2017 гг. Это не первый инцидент нарушения конфиденциальности данных в компании. В 2019 году один из бывших сотрудников допустил публикацию в свободный доступ информации о 700 000 работников РЖД, в 2020 году были опубликованы данные клиентов программы лояльности «РЖД Бонус», а в 2022 году компания слила в сеть свои внутренние документы.

Угрозы целостности – это процесс намеренного или преднамеренного нарушения единства и достоверности информации с целью противодействия ее использования в оригинальном виде. Могут быть вызваны как через воздействие на саму информацию, как и на инфраструктуру ее хранения и передачи.

Пример: рассмотрим один из кейсов компании Falcongaze. При использовании продукта компании – системы обеспечения контура информационной безопасности DLP SecureTower, компания с численностью около 100 человек обнаружила преднамеренную порчу компьютеров и систем. Механизм был отлажен: неисправную технику продавали на вторичном рынке и получали персональную выгоду сами ответственные работники. Или еще пример: недовольный сотрудник перед увольнением решил отомстить компании. До этого оригинальную базу клиентов он отправил себе на личную почту, а потом изменил базу данных, запутав все контакты и подделав потенциальных покупателей. Тем самым был нанесен моральный и материальный ущерб бизнесу через наступление угрозы информации по причине нарушения ее целостности.

Угрозы отказа в обслуживании – нарушение информационной системы с целью невозможности получения доступа к хранимой информации.

Пример: угроза, исходящая от вредоносного ПО, а именно программ шифровальщиков.

Одним из самых известных таких вирусов стал шифровальщик Petya и его более молодая версия NotPetya. ПО внедрялось в систему компьютера и шифровало доступные данные. В ранней версии чаще использовалось требование выкупа за ключ-дешифратор, в то время когда обновленная версия изначально была нацелена на уничтожение информации на ПК. Или еще один пример шифровальщика: вирус Bad Rabbit, который атаковал российские СМИ в 2017 году. Принцип действия был тот же: внедрение в систему, шифрование и требование выкупа (в биткоинах).

Какие виды угроз существуют

Существует большое количество угроз информационной безопасности, ровно столько же, сколько видов информации сегодня.

Угрозы по направлению действия:

- государству;

- предприятию;

- частному лицу.

По типу намерений:

- финансовые;

- репутационные;

- раскрытия намерений.

По источникам угроз:

- вне информационной системы;

- внутри информационной системы.

По типу ущерба:

- общие;

- локальные;

- частные.

По степени воздействия на информационную систему:

- пассивные (структура и содержание системы не изменяются);

- активные (структура и содержание системы подвергается изменениям).

Группы угроз информационно безопасности:

- технические;

- антропогенные;

- стихийные.

Подробнее о примерах такого типа угроз написано в статье «Информационная безопасность: определение, требования, модели и этапы»

Угрозы по направлению действия

Рассмотрим подробнее угрозы информационной безопасности для государства. В данном случае субъектом информации выступает государство как носитель конфиденциальных данных. С точки зрения объекта внимания мошенников в информационной сфере это не самая понятная цель. Государство представлено всем множеством институтов, которые обеспечивают единство и функционирование этой политической единицы: объекты здравоохранения и логистики, учебные заведения, СМИ, объекты законодательной и исполнительной власти, центры информации и многое другое. То есть любой институт, информация на котором может представлять угрозу конституционным правам и свободам гражданина, обеспечению государственной политики страны, угрозу государственной инфраструктуре, угрозу государственным информационным сетям и системам, является целью нападения.

Информационная безопасность государства является важной частью создания общей стратегии безопасности страны. Сюда также входят:

- технологическая;

- производственная;

- валютно-кредитная;

- сырьевая;

- энергетическая;

- экологическая;

- информационная;

- продовольственная безопасность.

Для выполнения государственной политики безопасности информационного пространства необходимо учитывать возможные угрозы и создавать стратегический подход к ИБ. Это включает создание и исполнение требований законодательства и государственных органов, поддержка международных и государственных стандартов политики ИБ, техническое и технологическое обеспечение мероприятий, программы обучения и поддержки знаний в области ИБ среди населения и т.д.

Основные угрозы ИБ для государства:

- Информационные войны

Средство информационного воздействия на граждан страны путем дезинформации и предоставления ложной информации (fake news, спам, давление на чувствительную аудиторию). Одна из самых распространенных угроз для современного цифрового государства, может иметь последствия как в настоящее время, так и в будущем периоде на формирование патриотического, духовного, этического портрета гражданина, а также нанести материальные и репутационные убытки.

- Кибератаки

Осуществление давления на частную и государственную информационную сеть с целью получения доступа, искажения, фальсификации информации. Может исходить от разных источников: государств-конкурентов, спецслужб, активистов, хакеров и спамеров. Для осуществления кибератак используется вредоносное программное обеспечение типа интернет-вирусов, фишинга, червей, DoS атак и так далее.

- Кибершпионаж

Злонамеренная деятельность по захвату конфиденциальных государственных данных (военных, экономических, дипломатических, идеологических и т.д.) с целью использования для личной выгоды.

- Киберпреступность

Мошеннический доступ к конфиденциальным данным или интеллектуальной собственности с целью получения репутационной, политической или финансовой выгоды.

- Кибертерроризм.

Вмешательство в государственные или частные информационные сети с целью осуществления шантажа, давления, пропаганды экстремизма или вербовки кадров.

- Раскрытие гостайны и утечка др. конфиденциальных данных.

Получение доступа к секретным данным путем инсайдерской атаки, подкупа или атаки вредоносным ПО с целью ознакомления, распространения или анализа.

Основными задачами государства как основного объекта внимания со стороны источников информационных угроз, а также основного поставщика инструментов обеспечения ИБ являются быстрое обнаружение и реагирование на источники угроз для страны, обеспечение качественной защиты контура информации, создание дружелюбной для инструментов ИБ инфраструктуры.

Разработка политики безопасности страны учитывает 4 важные фактора, которые складываются в общий комплекс мер. Сюда входит:

- Законодательное обеспечение мер по защите информации для всех сторон процесса.

- Соответствие требований международных и региональных стандартов ИБ.

- Обеспечение соблюдения прав и обязанностей всех участников процесса.

- Создание безопасного контура информационного обеспечения государства.

Угрозы информационной безопасности для предприятия

Предприятие обладает большим количеством востребованных конфиденциальных данных и является объектом внимания мошенников различного толка. Особый интерес со стороны враждебно настроенных лиц могут вызвать данные:

- Баз данных и систем хранения информации.

- Файловая система и ее содержимое.

- Пароли доступа, данные для аутентификации и авторизации пользователей.

- Продукты интеллектуального труда.

- Инструкции и описания уникальных технологических процессов и так далее.

Пути получения конфиденциальной информации на предприятии соответствуют трем основным группам угроз безопасности и соответствуют антропогенным, техногенным и стихийным угрозам.

С практической точки зрения основными угрозами информационной безопасности на предприятии любого уровня могут выступать:

- Актуальность версий программного обеспечения и антивирусов, использование нелицензированного ПО.

Об актуальности своевременного обновления ПО мы писали много раз. Последние версии программного обеспечения учитывают свежие данные по угрозам безопасности и предупреждают возможные уязвимости.

- Отказ от разграничения доступа к информации для сотрудников.

Иногда компании вовсе игнорируют этот показатель, чтобы не тратить время на аудит безопасности и разделение прав использования информации между сотрудниками. Однако это ошибочный подход, который в XXI веке совсем не актуален. Наоборот, сейчас стали популярны модели нулевого доверия (Zero Trust), когда каждый участник сети рассматривается как потенциальная угроза безопасности информации. Причиной тому стало появление все большего количество удаленных сервисов (облачного хранения), а также включение в периметр предприятия рабочих станций за контуром безопасности организации (удаленная работа).

- Намеренное или непроизвольное инсайдерство

Это утечка информации по вине лиц, находящихся в контуре безопасности организации. Не всегда это умышленное действие. Часто сотрудники даже не подозревают, что делятся запрещенными данными. Для предотвращения такого типа угроз необходимо проводить большее количество тренингов и обучения по технике информационной безопасности на предприятии, обеспечивать документально фиксацию прав, обязанностей и ответственности каждого, установить режим коммерческой тайны.

- Использование личных мессенджеров, социальных сетей, email-сервисов на рабочем месте.

Использование личных аккаунтов на рабочем месте – это распространенная проблема для работодателей. Это влияет не только на эффективность сотрудника как единицы (согласно исследованию Microsoft, сотрудники отвлекаются на социальные сети в среднем каждые 10 минут рабочего времени), но и на общий контур безопасности. Как правило, внимательность в личном общении значительно ниже, что приводит к инсайдерским утечкам и передаче конфиденциальных данных.

- Халатное отношение к носителям информации

Запрет на использование личных носителей информации, копирование данных.

- Отсутствие актуализации доступов к рабочим станциям

Также распространенная угроза. Отделы информационной безопасности не всегда вовремя обеспечивают мониторинг учетных данных работников. И могут возникнуть такие ситуации, когда уволенный сотрудник подключается удаленно к своему компьютеру. Это может привести к утечке информации. Либо сохранность логинов и паролей учетных данных сотрудников не обеспечивается, и каждый имеет доступ к рабочей станции другого.

В качестве меры контроля сотрудников и повышения устойчивости всего контура информационной безопасности рекомендуется использовать системы Data Loss Prevention, или DLP. Примером такой системы является GО Falcongaze SecureTower. Такое ПО во многом уменьшит количество рисков для предприятий. Подробнее смотрите в презентации.

Угрозы информации частного лица

Во многом угрозы частного характера будут перекликаться с угрозами общегосударственных или угроз предприятия. Это все то же неправомерное получение, использование и торг конфиденциальной информацией третьими лицами.

Большим отличием для этой группы угроз является подключение инструментов социальной инженерии из-за того, что конечная жертва мошенников персонифицирована. Можно рассчитать точки давления, сформировать психологический портрет и использовать его, отследить привычки и график использования источников информации и так далее.

Социальная инженерия – это совокупность приемов, которые обеспечивают психологическое давление и манипуляцию по отношению к третьим лицам с целью получения выгоды.

Основными приемами в социальной инженерии являются:

- Методы манипулирования эмоциями

Этот метод требует составления психологического портрета потенциальной жертвы заранее, с планированием паттернов действий и разработкой сценариев реагирования на эти паттерны.

- Давление и спешка

Этот метод очень любят современные телефонные мошенники, ведь именно на него рассчитана реакция их жертв. Согласно ему выставляется требование скорости реагирования на какой-то запрос, чтобы жертва не смогла своевременно произвести анализ действий и сфокусироваться на них. Примерами таких рисков становятся запросы в социальных сетях и мессенджерах, а также звонки от «родственников» с требованием быстрого перечисления средств из-за «сложившейся опасной для жизни ситуации»: о необходимости скорой медицинской помощи, проблем с полицией, аварии на дороге, требования получения выигрыша в лотерею и так далее.

- Расширение круга доверия

Еще один способ получить конфиденциальную информацию без взлома. Мошенник ищет подход к своей будущей жертве, формирует свой положительный портрет, входит в близкий круг знакомых. Эта игра на доверии помогает в том момент, когда жертва перестает контролировать свои реакции и расслабляется. Мошеннику в этом случает необходимо набраться терпения и просто дождаться часа X.

Одним из примеров такого рода манипуляций становится «любовная» угроза безопасности персональных данных, когда потенциальная жертва встречает мошенника на сайте знакомств.

Важно помнить, что защита персональных данных всегда будет находиться в руках у самого субъекта информации, и в первую очередь именно он должен быть заинтересован в безопасности своей информации. А также применять методы ее защиты, доступные в домашних условиях.

Виды угроз информационной безопасности по типу намерений

По типу намерений угрозы ИБ принято разделять на три типа: финансовые, репутационные, раскрытия намерений.

Как очевидно из самого названия, финансовые угрозы представляют собой потенциальные инциденты информационной безопасности, результатом наступления которых станет нанесение финансового ущерба жертве.

Финансовый ущерб в этом случае складывается из:

- потерь от оценки упущенной информации;

- технологических и трудовых затрат на восстановление данных и инфраструктуры (затраты на оборудование, оплату сопутствующих услуг, оплату труда сотрудников и т.д.);

- возмещение ущерба пострадавшим сторонам.

Репутационный ущерб – негативное воздействие нематериального характера, которое отражается в изменении отношений круга общения в негативную сторону (снижение доверия, понижение рейтинга и т.д.). Может быть нанесен как государству, так и организациям и частным лицам.

Угроза раскрытия намерений – это вероятность выдачи потенциально ценной информации о намерениях действия, последствия от раскрытия которой пока невозможно оценить ни в финансовом, ни в репутационном объеме.

Угрозы информационной безопасности по источникам угроз

Угрозы информационной безопасности по источникам угроз разделяются на исходящие от объектов вне информационной системы и внутри информационной системы. Вне информационной системы угрозы могут исходить от враждебно настроенных объектов (конкурентов, мошенников, спецслужб и так далее) с помощью различных вариантов внедрения (аппаратных, программных и т.д.). К внешним источникам угроз принято также относить стихийные бедствия и катастрофы.

Угрозы внутри информационной системы исходят от участников системы (инсайдеры, недобросовестные работники, технические проблемы с оборудованием и так далее), при этом инсайдерские риски принято считать самыми вероятными внутри информационной системы. Рассмотрим подробнее.

Определение инсайдеров

Инсайдеры – это основная категория риска безопасности внутри периметра информационной системы. Эти риски тем и трудны в исчислении, что их сложно спрогнозировать и пресечь.

Инсайдерами принято называть участников внутреннего периметра информационной безопасности, которые намеренно или по незнанию осуществляют трансляцию конфиденциальной информации из этого периметра. Категория этих пользователей достаточно обширна, поскольку существует множество факторов скрытого или открытого характера, которые влияют на мотив действий этих лиц. К ним можно отнести:

- Получение личной выгоды.

Инсайдеры преднамеренно идут на совершение должностного преступления, поскольку это принесет финансовую или моральную выгоду.

- Интерес.

Этот мотив может быть спровоцирован любопытством, желанием познакомиться с закрытыми данными для повышения уровня собственного опыта.

- Без мотива.

Касается апатичных невнимательных сотрудников, которые по нежеланию или лени транслируют конфиденциальную информацию за контур безопасности.

- Месть.

Часто это сотрудники перед увольнением или скрытые агрессоры в коллективе. Тогда основным желанием станет максимизация ущерба компании.

- Психологические проблемы.

Каждый участник периметра безопасности в первую очередь персона с собственными психологическими проблемами (могут быть личными или спровоцированными), что может сказаться на мотивах.

- Шантаж.

Целью инсайдерского внедрения становится получение секретной информации с последующим ее использованием для шантажа внутри копании (сотрудников, руководства), или за ее пределами.

- Политические или идеологические разногласия.

Также могут быть мотивом для инсайдерского слива данных.

- Давление извне.

Объект внутри контура безопасности может стать сам объектом шантажа с призывом предоставления интересующих внешнюю сторону данных.

Чем могут быть полезны инсайдеры для интересующейся стороны:

- Инсайдер – это участник системы безопасности, он обладает необходимой квалификацией и доступом к конфиденциальной информации.

- Инсайдер занимает должность и обладает достаточной квалификацией для того, чтобы не только найти данные, но и безопасно для себя извлечь их и доставить в нужном виде.

- Инсайдер может отклоняться от плана, действовать по ситуации или ждать удобного момента для проникновения. Для внедрения извне подобная роскошь не так доступна.

- Инсайдер может привлечь на свою сторону других сотрудников и создать лояльную к воздействию компанию.

Противодействие инсайдерам

Как видим, многие преимущества работают на руку инсайдерам. Их трудно выявить, они уже находятся внутри информационной системы, могут действовать скрыто и не всегда понятны настоящие мотивы таких сотрудников. Однако это не значит, что необходимо игнорировать проблему и отпускать ситуацию на самотек. Комплекс мер может помочь обнаружить инсайдеров и предупредить утечки информации.

- При найме на работу.

Потенциальный работодатель может провести оценку претендента на работу уже на этапе собеседований: оценить его психологическую стабильность, наличие мотивов, запросить данные с предыдущих работ, исследовать на правонарушения и так далее. Даже этот комплекс действий отсеет самых активных и ярких потенциальных инсайдеров.

- Во время работы.

После официального трудоустройства важно не оставлять ни нового сотрудника, ни весь коллектив без внимания. Ведь мотивация у потенциального инсайдера может появиться во время исполнения своих обязанностей, или он может даже изначально быть «засланным казачком» в организацию. HR-отдел и сотрудники службы безопасности могут проводить следующие мероприятия:

- Образовательные (с целью информирования о правах и обязанностях сотрудников по сохранению информации в периметре, а также о последствиях противоправных действий).

- Психологическое тестирование и анкетирование (опросы и тестирование помогут по косвенным признакам выявить недовольных и неблагонадежных сотрудников).

- Документальные (официально задокументированное положение о сохранности информации внутри компании, введение режима «коммерческой тайны»).

- Программно-технические (использование технических средств ограничения доступа к информации, введение системы аутентификации сотрудников, установка контура DLP-систем (как работают можно узнать на примере SecureTower Falcongaze). Как Falcongaze с помощью своего программного обеспечения предотвратила случаи утечки информации через инсайдеров, можно посмотреть на сайте в разделе «Наши клиенты». Там есть примеры предотвращения слива базы данных клиентов, предварительного сговора об инсайдерской торговле, остановки несанкционированного копирования документов и так далее.

- Во время увольнения.

Также важный момент, ведь очень часто этот период является самым острым в отношениях работодатель/работник. Необходимо фиксировать перемещение информации от увольняющегося сотрудника, особенно за контур информационной системы, и обеспечить корректное завершение трудовых отношений.

О том как распознать инсайдера, подробнее читайте в нашей статье «Как распознать инсайдера в компании и предотвратить его деятельность?».

Юридическая защита от инсайдерства

Не стоит думать, что инсайдерство не наказуемо. Это такое же правонарушение, за совершение которого предусмотрены внурикорпоративные и государственные взыскания. Внутрикорпоративные фиксируются в трудовом договоре и допсоглашениях, государственные, сдерживающие потенциального инсайдера — в Уголовном кодексе РФ, федеральных законах и других нормативно-правовых актах.

Основным законом в области регулирования инсайдерской информации является Федеральный закон от 27 июля 2010 г. №224-ФЗ «О противодействии неправомерному использованию инсайдерской информации и манипулированию рынком и о внесении изменений в отдельные законодательные акты Российской Федерации» (с изменениями и дополнениями). Этот закон дает определение инсайдерам, инсайдерской информации, определяет ограничения и последствия по использованию таких данных, а также утверждает полномочия ответственных органов по регулированию этой темы.

Так, согласно закону к инсайдерам относят:

- эмитентов, в том числе иностранных эмитентов, и управляющие компании;

- организаторов торговли, клиринговые организации, а также депозитарии и кредитные организации, осуществляющие расчеты по результатам сделок, совершенных через организаторов торговли;

- профессиональных участников рынка ценных бумаг и иные лица, осуществляющие в интересах клиентов операции с финансовыми инструментами, иностранной валютой и (или) товарами, получившие инсайдерскую информацию от клиентов;

- аудиторы (аудиторские организации), оценщики (юридические лица, с которыми оценщики заключили трудовые договоры), профессиональные участники рынка ценных бумаг, кредитные организации, страховые организации, иностранные страховые организации, имеющие право осуществлять страховую деятельность на территории Российской Федерации;

- лица, которые имеют право прямо или косвенно (через подконтрольных им лиц) распоряжаться не менее чем 25 процентами голосов в высшем органе управления лиц, указанных в пунктах 1, 3, 4 настоящей статьи, а также лица, которые в силу владения акциями (долями) в уставном капитале лиц, имеют доступ к инсайдерской информации на основании федеральных законов, учредительных документов или внутренних документов;

- члены совета директоров (наблюдательного совета), члены коллегиального исполнительного органа, лицо, осуществляющее функции единоличного исполнительного органа (в том числе управляющая организация, управляющий либо временный единоличный исполнительный орган), члены ревизионной комиссии юридических лиц, управляющих организаций;

- лица, имеющие доступ к информации о подготовке и (или) направлении добровольного, обязательного или конкурирующего предложения о приобретении ценных бумаг, уведомления о праве требовать выкупа ценных бумаг или требования о выкупе ценных бумаг в соответствии с главой XI.1 Федерального закона от 26 декабря 1995 года №208-ФЗ «Об акционерных обществах», в том числе лица, направившие в акционерное общество добровольное, обязательное или конкурирующее предложение, уведомление о праве требовать выкупа ценных бумаг или требование о выкупе ценных бумаг, банк или иная кредитная организация, предоставившие банковскую гарантию, оценщики (юридические лица, с которыми оценщики заключили трудовые договоры);

- федеральные органы исполнительной власти, исполнительные органы государственной власти субъектов Российской Федерации, органы местного самоуправления, иные осуществляющие функции указанных органов органы или организации, органы управления государственных внебюджетных фондов, имеющих в соответствии с федеральными законами и иными нормативными правовыми актами Российской Федерации право размещать временно свободные средства в финансовые инструменты, публично-правовые компании, Банк России;

- имеющие доступ к инсайдерской информации руководители федеральных органов исполнительной власти, имеющие доступ к инсайдерской информации руководители исполнительных органов государственной власти субъектов Российской Федерации, имеющие доступ к инсайдерской информации выборные должностные лица местного самоуправления, имеющие доступ к инсайдерской информации государственные служащие и муниципальные служащие органов, имеющие доступ к инсайдерской информации работники органов и организаций, осуществляющих функции органов, имеющие доступ к инсайдерской информации работники органов управления государственных внебюджетных фондов, имеющие доступ к инсайдерской информации служащие (работники) Банка России, члены Национального финансового совета;

- информационные агентства, осуществляющие раскрытие информации лиц, органов и организаций, Банка России;

- лица, осуществляющие присвоение кредитных рейтингов лицам, а также ценным бумагам;

- физические лица, имеющие доступ к инсайдерской информации лиц, на основании трудовых и (или) гражданско-правовых договоров, заключенных с соответствующими лицами.

Меры наказания за использование инсайдерской информации в торговле зафиксированы в статье 185.6 Уголовного кодекса Российской Федерации «Неправомерное использование инсайдерской информации». Согласно этой статье:

Умышленное использование инсайдерской информации для осуществления операций с финансовыми инструментами, иностранной валютой и (или) товарами, к которым относится такая информация, за свой счет или за счет третьего лица, а равно умышленное использование инсайдерской информации путем дачи рекомендаций третьим лицам, обязывания или побуждения их иным образом к приобретению или продаже финансовых инструментов, иностранной валюты и (или) товаров, если такое использование причинило крупный ущерб гражданам, организациям или государству либо сопряжено с извлечением дохода или избежанием убытков в крупном размере (превышающей три миллиона семьсот пятьдесят тысяч рублей),– наказываются штрафом в размере от трехсот тысяч до пятисот тысяч рублей или в размере заработной платы или иного дохода осужденного за период от одного года до трех лет, либо принудительными работами на срок до четырех лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет или без такового, либо лишением свободы на срок от двух до четырех лет со штрафом в размере до пятидесяти тысяч рублей или в размере заработной платы или иного дохода осужденного за период до трех месяцев либо без такового с лишением права занимать определенные должности либо заниматься определенной деятельностью на срок до трех лет или без такового.

Стоит отметить, что в законодательстве РФ в основном закреплено понятие инсайдерства в отношении торговли и финансовых операций, а последствия деятельности таких лиц в других сферах не раскрыто полностью.

Угрозы информационной безопасности по источникам угроз и воздействием на ИС

По типу ущерба разделяют угрозы информационной безопасности на:

• общие (характерны для всех субъектов информации);

• локальные (обладают территориальной привязкой или по направлению деятельности);

• частные (созданные для непосредственного давления на частное лицо, учитывают индивидуальные особенности потенциальной жертвы).

По степени воздействия на информационную систему:

• пассивные (структура и содержание системы не изменяются);

• активные (структура и содержание системы подвергается изменениям).

Угрозы информационной безопасности по каналам несанкционированного доступа

Один из самых эффектных с точки зрения разрушений и нанесения ущерба угроз информационной безопасности является ущерб от несанкционированного доступа.

Несанкционированный доступ (НСД) – это несанкционированное внедрение в систему обеспечения информационной безопасности через обход утвержденных правил безопасности. Принято выделять три типа несанкционированного доступа: персональный (через человека), аппаратный (через подключение специализированной техники) и программный (с использованием ПО). Рассмотрим подробнее.

Персональные каналы НСД:

- через носителей информации (воровство, подлог);

- через считывание информации с визуальных источников (скриншоты, фото и видео, кейлоггеры);

- через документы (воровство, копирование);

- через мониторинг распечаток.

Программные каналы НСД:

- через вредоносное ПО и вирусный контент (вирусы, спам, программы-шпионы);

- через доступ к управлению учетными данными (IDM);

- DDoS-атаки;

- таргетированные атаки;

- взлом сайта, соцсетей и получение прав администратора;

- мобильные устройства.

Аппаратные (через электромагнитные, виброакустические, визуальные, информационные каналы утечки информации).

Риски и угрозы информационной безопасности

Часто понятия в системе безопасности информации могут приравниваться друг к другу: персональная и личная информация, риски и угрозы и так далее. Однако эти определения не всегда равносильны. Если персональная и личная информация – это по своей сути синонимы и дают определение с разных сторон одному и тому же типу данных, то риски и угрозы ИБ приравнивать нельзя. Вот почему.

Риски информационной безопасности – это совокупность негативных факторов, которые могут повлиять на целостность, доступность, восприимчивость информации. То есть это уже существующая реальная ситуация. Угрозы в свою очередь – это возникшие в системе безопасности возможности воздействия на информацию через уязвимость. Например: угроза несанкционированного доступа к файлам на компьютере при появившейся уязвимости безопасности (пользователь не вышел из своего рабочего профиля), угроза внедрения вредоносного вируса из-за программной уязвимости (использование нелицензированного ПО на рабочих компьютерах) и так далее.

Таким образом про риск ИБ можно сказать, что это использованные угрозы информационной безопасности. И в таком случае формула риска ИБ будет выглядеть так:

Риск ИБ = Угроза (использование шанса) + уязвимость (используемый недостаток ИБ) + актив (субъект информации).

Как предотвратить угрозы информационной безопасности

Обеспечение информационной безопасности должно основываться на главном – комплексности всех действий и обеспечении ИБ на всем пути движения данных. Поэтому можно выделить формальные и неформальные средства защиты информации.

К неформальным относится вся нормативно-законодательная база по регулированию информационной безопасности, административные меры и морально-этические меры сдерживания угроз. Это федеральное и местное законодательство, лицензирование и сертификация средств защиты информации (СЗИ), внутренние документы предприятий, а также личные качества каждого человека.

Основные федеральные законы мы уже обсуждали, их можно посмотреть в статье «Информационная безопасность: определение, требования, модели и этапы».

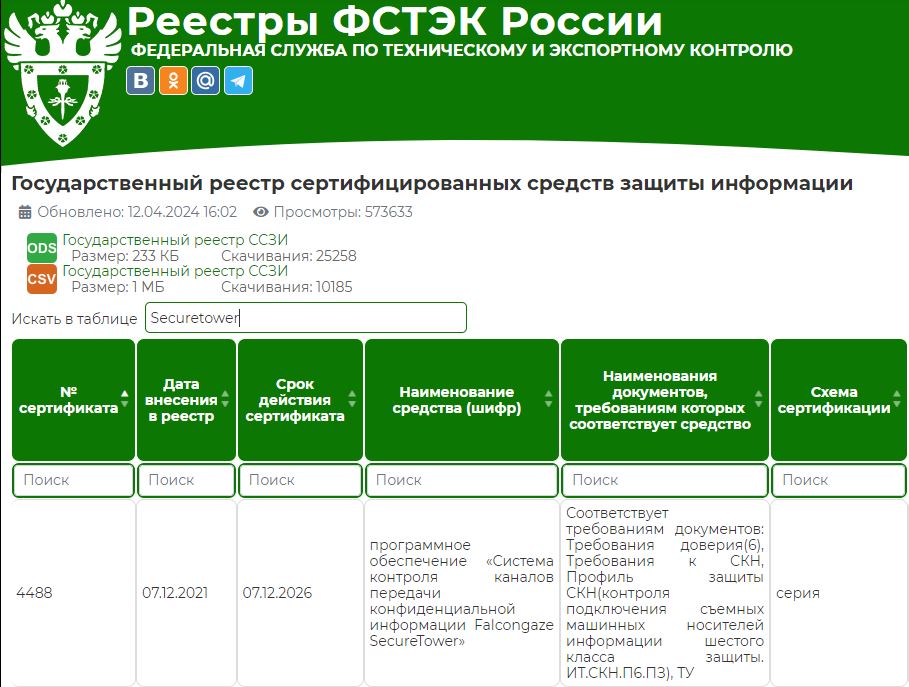

В Российской Федерации главным органом сертификации средств защиты информации является Федеральная служба по техническому и экспортному контролю (ФСТЭК). Все лицензии можно посмотреть на сайте Государственного реестра сертифицированных средств защиты информации РФ.

Для Республики Беларусь лицензирование и сертификацию средств защиты информации осуществляет Оперативно-аналитический центр при Президенте Республики Беларусь (ОАЦ).

Заявки на лицензирование такого вида деятельности в Казахстане выдает портал Электронного лицензирования Республики Казахстан.

Морально-этические меры сдерживания угроз могут быть сформированы как отдельно для круга, входящего в контур системы безопасности, так и для всего общества в целом, или для персоны в частности.

Формальные средства защиты – это все программно-технические действия, которые реализуются для защиты конфиденциальной информации.

Делятся на физические, аппаратные и программные.

Физические – средства механического противодействия проникновения к источникам информации (замки, экраны, средства видео наблюдения и так далее).

Аппаратные – комплекс мер противодействия информационным угрозам, представленные в виде физических инструментов обеспечения безопасности, которые при этом могут распознать угрозу, обнаружить ее источник и противодействовать вмешательству в активной или пассивной форме.

Основные категории аппаратных мер обеспечения информации:

- Для защиты от несанкционированного доступа (смарт-карты, кодовые ключи, идентификаторы USB и так далее).

- Для защиты от утечек информации по каналам электромагнитного излучения (ПЭМИН). Электромагнитный канал утечки информации – физический путь от источника побочных электромагнитных излучений и наводок различных технических средств к злоумышленнику за счет распространения электромагнитных волн в воздушном пространстве и направляющих системах. Сюда относится перехват ЭМ-излучения с компьютеров, перехват радиоизлучения с устройств, считывание интенсивности излучения от кабелей аппаратуры и т.д.

- Для защиты от утечек речевой информации (источники белого шума, виброакустического воздействия и др.)

- Для защиты линий коммуникаций (телефонной и мобильной связи). Используются блокираторы мобильной связи, искажатели и шифровальщики сигнала.

К программным средствам относятся:

Выводы

Информационная безопасность – обширная тема, к изучению которой необходимо подходить последовательно и вдумчиво. Информация сегодня – ценный ресурс, который необходимо защищать от внутренних и внешних угроз. Используйте все возможности защиты и обеспечьте безопасный периметр внутри своего круга информации. Пользу от этого действия, возможно, вы не сможете ощутить в ту же минуту, потрогать руками, однако ценность ИБ вы точно определите в моменте наступления риска и реализации угроз.

(1).jpg)

.jpg)