Безопасность информационных систем

Высокая ценность информации и мощное влияние технологий на все отрасли промышленности подчеркивают важность обеспечения безопасности информационных систем. Компрометация охраняемых сведений и передача конкурирующим организациям, остановка производственных процессов вследствие изменения или уничтожения важных данных — все это может привести к крупному материальному и репутационному ущербу для компании, вплоть до ее ликвидации. В этой статье мы рассмотрим аспекты обеспечения безопасности информационных систем.

Углубимся в теорию.

Информационная безопасность (ИБ) — это состояние системы, при котором обеспечены целостность, конфиденциальность и доступность информации.

Информационная система (ИС) — это система, предназначенная для хранения, анализа и передачи данных. Она включает в себя:

- оборудование, в том числе рабочие станции, серверы и прочее;

- ПО, в том числе ОС, приложения, а также автоматизированные системы управления (АСУ);

- данные, которые циркулируют внутри системы;

- пользователей.

ИС широко используются в различных областях, таких как бизнес, наука, образование, медицина и т.д. Они позволяют автоматизировать процессы сбора, хранения, анализа, поиска и визуализации информации, что повышает эффективность работы организаций и упрощает доступ к информационным активам (ИА) для пользователей.

Стандарты и спецификации описывают требования и рекомендации к обеспечению состоятельности систем ИБ предприятий. Рассмотрим их подробнее.

Стандарт информационной безопасности — это документ, в котором описаны требования и рекомендации по защите информационных активов в различных отраслях промышленности. Он может быть использован как основа для разработки и внедрения систем защиты данных на предприятиях и в организациях.

Соответствие стандартам позволяет обеспечить единый подход к организации ИБ, повысить уровень защищенности ИА, а также минимизировать риски компрометации охраняемых сведений.

Спецификация — документ, который устанавливает требования к системе ИБ. В контексте ИБ в спецификациях, как правило, подробно описываются требования по внедрению способов и инструментов защиты данных. Также в них рассматриваются потенциальные угрозы и риски ИБ.

Рассмотрим подробнее.

Стандарты ИБ

Чтобы избежать предписаний и санкций со стороны регуляторов, систему ИБ целесообразно разворачивать в соответствии с требованиями нормативно-правовых актов, закрепленных законодательно.

Выделяют следующие нормативные документы:

- оценочные стандарты, в которых описаны критерии оценки состоятельности систем ИБ;

- спецификации, в которых описаны аспекты применения мер и методов защиты охраняемых данных.

Роль стандартов закреплена в ФЗ-184 «О техническом регулировании» от 27 декабря 2002 г.

Среди прочих выделяют следующие оценочные стандарты:

- Руководящие документы Федеральной службы по техническому и экспортному контролю (ФСТЭК) России.

- ISO IES 15408:1999 «Критерии оценки безопасности информационных технологий».

- Федеральный стандарт США FIPS 140-2 «Требования безопасности для криптографических модулей».

- Международный стандарт «Критерии оценки безопасности информационных технологий».

- «Оранжевая книга», или стандарт МО США «Критерии оценки доверенных компьютерных сетей», а также его сетевая конфигурация «Гармонизированные критерии Европейских стран».

Спецификации

- TLS — протокол защиты транспортного уровня, регулирующий передачу данных в Сети. Широко используется в приложениях, работающих в интернете, браузерах, электронной почте и мессенджерах.

- Х.800 «Архитектура безопасности для взаимодействия открытых систем» — документ, в котором указаны основные средства для обеспечения ИБ внутри распределительных систем.

- Технические спецификации IPsec — набор правил или протоколов для настройки подключений к Сети.

- Рекомендации Х.500 и Х.509. Играют решающую роль в организации инфраструктуры внутри Сети и предоставляют централизованную информацию обо всех именованных объектах (пользователях, приложениях и ресурсах).

- Британский стандарт BS 7799. Данный документ используют для организации и поддержания режима ИБ с помощью регуляторов.

- «Управление ИБ. Практические правила». В документе дано определение политике безопасности, а также содержится информация о принципах развертывания систем защиты, классификации ресурсов и управление ими; даны рекомендации по обеспечению безопасности персонала; документ регулирует принципы администрирования систем и сетей, управление доступом, разработку и сопровождение ИС и прочее.

- Рекомендация интернет-сообщества «Руководство по ИБ предприятия». В документе затронуты темы выявления и анализа рисков, указан перечень обязательных мер при выявлении нарушения ИБ и рекомендаций по купированию последствий инцидентов.

Угрозы информационной безопасности

Угроза безопасности — это потенциальная возможность негативного воздействия на ИБ, то есть нарушение целостности, доступности и конфиденциальности информации внутри периметра безопасности предприятия. Направленное действие, несущее угрозу, называют атакой, а человека, совершающего попытку — нарушителем. Чаще всего угрозы возникают вследствие наличия уязвимостей.

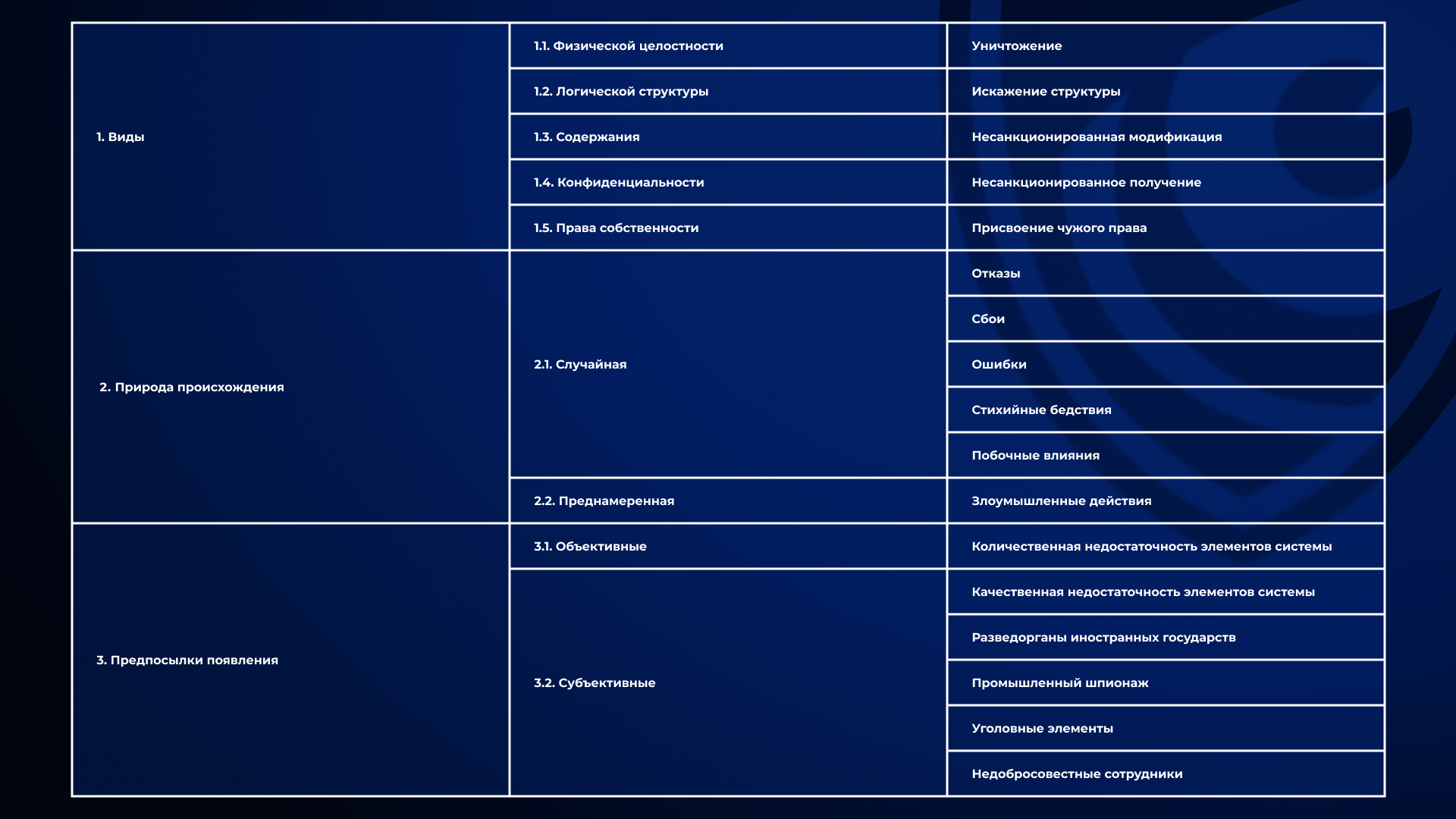

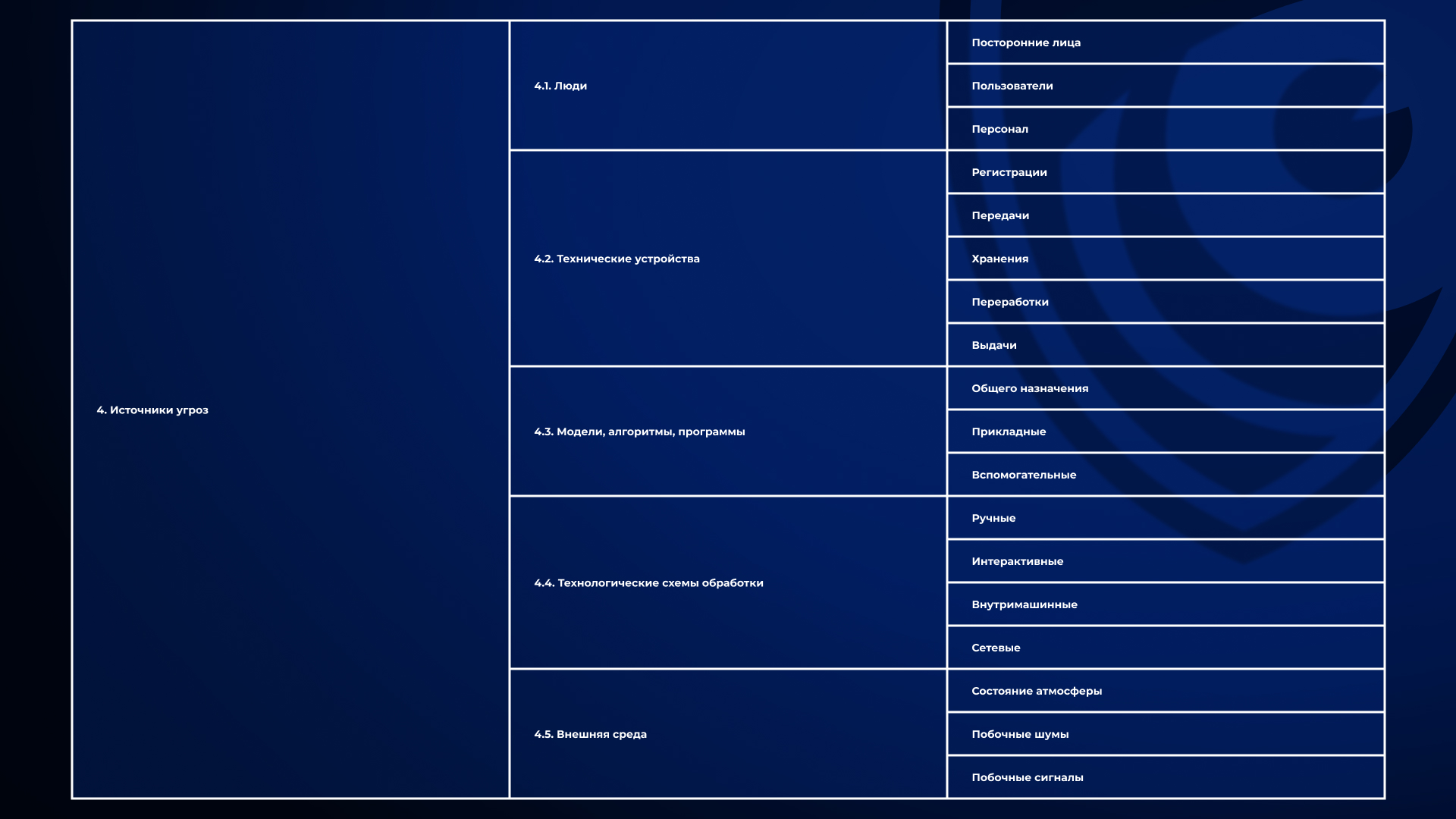

Виды угроз

Угрозы ИБ классифицируются по видам, природе происхождения, предпосылкам возникновения и источникам.

Рассмотрим подробнее в таблице.

Продолжение

Пояснения к таблице

Случайная угроза — это угроза, вызванная непредвиденным обстоятельством и не зависящая от воли пользователя.

Отказ — это нарушение в работе ИС (или любого ее элемента), при котором она не может выполнять свои функции.

Сбой — это нарушение нормального функционирования компьютерной программы, аппаратной части или их взаимодействия, которое может привести к частичной или полной потере функциональности.

Ошибка — это ситуация, когда система функционирует не так, как задумано, из-за сбоя в работе программы или неверных действий пользователя.

Побочное влияние — воздействие на систему (или ее элементы), вызванное внутренними процессами или внешними факторами. Как правило, такое воздействие носит негативный характер.

Количественная недостаточность — нехватка одного и более фрагментов системы, необходимых для ее функционирования.

Качественная недостаточность — уязвимость конструкции ИС, из-за которой растут риски возникновения угрозы нарушения целостности, доступности и конфиденциальности ИА.

Деятельность разведки — действия госорганов других государств, направленные на добывание необходимых охраняемых сведений. Может быть выражена агентурной и технической разведкой.

Промышленный шпионаж — это скрытая деятельность организации или ее представителей по сбору охраняемых ИА конкурирующих предприятий.

Злоумышленные действия уголовных элементов — это кража ИА с целью получения материальной выгоды или их уничтожение в интересах конкурирующих организаций.

Злоумышленные действия недобросовестных сотрудников — действия сотрудников предприятия, повлекшие утечку или уничтожение конфиденциальных данных.

Подробнее изучить тему «Угрозы информационной безопасности» можно на нашем сайте.

Виды противников или нарушителей ИБ

Согласно ГОСТ Р 53114-2008, нарушитель ИБ — это логический объект или физическое лицо, намеренно или случайно совершивший действие, повлекшее нарушение.

Нарушителей ИБ классифицируют следующим образом:

- Внутренние. Чаще всего речь идет о сотрудниках организации. Нарушения могут быть намеренными и случайными, совершенными по халатности или вследствие ошибки.

- Внешние. Речь идет о случайных угрозах или направленных атаках на ИС организации, инициированных конкурентами или киберпреступниками, действующими с целью получения личной выгоды или из иных мотивов.

Как показывает практика, большая часть инцидентов ИБ вызваны действиями сотрудников — около 70–80% случаев. Выделяют несколько типов нарушителей:

- Сотрудники, которые недовольны своей организацией и хотят нанести ущерб ее интересам. Они могут быть мотивированы чувством несправедливости, желанием отомстить или просто неприязнью к компании.

- Руководители разных уровней, финансово заинтересованные в предоставлении охраняемых данных конкурентам. Это может быть связано с обещанием более высокой должности, большей зарплаты или других выгод.

- Сотрудники, имеющие доступ к персональным данным или иной информации, которая имеет ценность на черном рынке. Эти люди могут быть мотивированы финансовым предложением посредников, которые обещают им значительную сумму за передачу данных.

- Работники, которые не задумываются о неправомерности своих действий и передают данные друзьям или знакомым по их запросам. Иногда это происходит без финансовой мотивации, просто из желания помочь или удовлетворить любопытство.

Мотивы неправомерных действий, связанных с нарушением ИБ, чаще всего распределяются следующим образом: корыстный умысел — 66 %, промышленный шпионаж и диверсии — 17%, любопытство — 7%, хулиганские действия — 5%, месть — 5%.

Для реализации ограничения доступа к ИА, а также для контроля за активностью сотрудников за рабочими станциями целесообразно использовать DLP-систему.

Помимо этого, выделяют три атакующих средства воздействия на ИА.

- Вирусы — это разновидность вредоносного программного обеспечения, способного нанести вред компьютеру или хранящимся на нем данным. Они могут самокопироваться и распространяться через файлы, электронную почту, сайты и другими способами.

- Логические бомбы — это разновидность вредоносного программного обеспечения, которое срабатывает при определенных условиях или событиях. Они могут быть запрограммированы на выполнение различных действий, таких как уничтожение данных, нарушение работы системы или даже кража конфиденциальной информации. В контексте ИБ логические бомбы представляют серьезную угрозу, так как их сложно обнаружить и они могут нанести значительный ущерб: скомпрометировать или уничтожить охраняемую информацию, затормозить процессы и даже остановить производство.

- Средства подавления информационного обмена в телекоммуникационных сетях — это устройства или программы, предназначенные для нарушения работы каналов связи и обмена информацией между участниками сети. Они могут использоваться для несанкционированного доступа к данным, их искажения или уничтожения, а также для создания помех в работе сети.

Основные аспекты защиты информации в ИС

Цель мероприятий в сфере ИБ — гарантировать защиту интересов участников информационных отношений, которые касаются доступности, сохранности и секретности ИА.

Развертывание системы ИБ на предприятии следует начинать с ранжирования и детализации указанных выше аспектов.

Меры обеспечения ИБ

Такие меры можно разделить на несколько основных видов:

- превентивные — действуют на упреждение нарушений ИБ;

- меры обнаружения нарушений — направлены на мониторинг и анализ событий на предмет инцидентов;

- локализующие — ограничивают масштаб нарушений;

- выявление нарушителя — помогают найти пользователя, инициировавшего действия, которые привели к инциденту;

- восстановление режима безопасности — возвращают систему к нормальному состоянию.

В продуманной архитектуре безопасности должны быть представлены все эти меры.

Кроме того, для развертывания состоятельной системы ИБ важны следующие принципы.

- Непрерывность мониторинга событий и инцидентов;

- Соответствие требованиям международных стандартов и ГОСТов, применение проверенных практик;

- Регулярность выявления, анализа и устранения уязвимостей;

- Использование принципа минимальных привилегий;

- Использование сразу нескольких средств защиты;

- Простота и управляемость ИС.

Жизненный цикл ИС

При развертывании системы ИБ важно учитывать жизненный цикл ИС и синхронизировать с ним меры безопасности. Жизненный цикл включает следующие этапы:

- инициация;

- закупка;

- установка;

- эксплуатация;

- выведение из эксплуатации.

Разработку и внедрение мер ИБ целесообразно проводить на этапе инициации и поддерживать вплоть до выведения системы из эксплуатации.

Современные ИС сложны и поэтому потенциально опасны даже без учета возможности действий со стороны злоумышленников. Кроме того, регулярно выявляются новые уязвимости в программном обеспечении, что делает информационные системы еще более подверженными угрозам ИБ.

При этом необходимо учитывать разнообразие аппаратного и программного обеспечения, а также многочисленные связи между их компонентами.

Выявление и анализ рисков и угроз ИБ

Важный шаг — проведение анализа рисков. Для этого необходимо выявить и изучить наиболее распространенные типы угроз.

Как уже было сказано, основные угрозы связаны с внутренней сложностью информационных систем, кражами и порчей оборудования, непреднамеренными ошибками сотрудников: менеджеров, инженеров, операторов и иных специалистов, работающих с ИС.

Еще одна категория рисков, не связанных с человеческим фактором, — аварии поддерживающей инфраструктуры вследствие пожаров, природных катастроф и проч.

Как правило, для большей части предприятий достаточно общего понимания рисков. Использование типовых, проверенных решений позволит обеспечить безопасность при минимальных затратах.

Действия на упреждение инцидентов

Важно заблаговременно подготовиться к возможным инцидентам. Заранее разработанная стратегия реагирования на нарушения преследует три ключевые цели:

- ограничение последствий инцидента и минимизацию ущерба;

- выявление и регистрацию уязвимости, вследствие которой произошел инцидент;

- предотвращение повторных нарушений.

В случае возникновения инцидента необходимо принять меры по его ликвидации.

При внедрении мер программно-технического уровня становятся очевидными как положительные, так и отрицательные последствия быстрого развития информационных технологий.

С одной стороны, специалисты по ИБ получают дополнительные инструменты для защиты. С другой стороны, и злоумышленники также могут использовать новые возможности для своих целей. Кроме того, ИС постоянно обновляются, совершенствуются и дополняются новыми и при этом недостаточно проверенными программными компонентами, что усложняет ситуацию.

Стандарты и нормативно-правовые акты

Успех в сфере ИБ может быть достигнут только при комплексном подходе, который включает меры на четырех уровнях:

- законодательном;

- административном;

- процедурном;

- программно-техническом.

Обеспечение ИБ — это не только техническая задача. Важную роль играют законодательные аспекты. В России большинство законов имеют ограничительный характер. При этом важно помнить, что формальный подход, т. е. только лицензирование и сертификация «для галочки», не гарантируют безопасность предприятия.

Нормативные руководящие документы, назначение и задачи информационной безопасности РФ

В РФ существует ряд нормативных руководящих документов, которые регулируют вопросы ИБ. Они определяют национальные интересы в информационной сфере, устанавливают требования к защите информации и определяют направления развития информационного общества.

К таким документам относятся следующие.

Конституция РФ, принятая 12 декабря 1993 года. В соответствии со Статьей 24 этого документа, органы государственной власти и местного самоуправления, а также их должностные лица обязаны обеспечить каждому гражданину возможность ознакомиться с документами и материалами, которые напрямую затрагивают его права и свободы, если иное не предусмотрено законом.

Право на информацию может быть реализовано с помощью бумажных носителей, но в современных условиях наиболее практичным и удобным для граждан способом является использование цифровых носителей, поэтому важно поддерживать доступность и целостность информации, представленной на них, то есть обеспечивать их информационную безопасность.

Статья 23 Конституции гарантирует право на личную и семейную тайну, а также тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений. В свою очередь Статья 29 предоставляет право свободно искать, получать, передавать, производить и распространять информацию любым законным способом.

В современных реалиях эти положения включают в себя обеспечение конфиденциальности данных, в том числе при их передаче по компьютерным сетям. Также они подразумевают доступ к средствам защиты информации.

Доктрина ИБ РФ — это документ, который определяет национальные интересы России в информационной сфере, а также угрозы этим интересам и стратегические цели обеспечения ИБ.

Кодекс РФ об административных правонарушениях. Статья 13.12 Кодекса предусматривает ответственность за нарушение условий лицензии на работу с информацией, составляющей государственную тайну. Также эта статья касается использования несертифицированных ИС, баз, банков данных и средств защиты данных, если они подлежат обязательной сертификации.

Уголовный кодекс РФ. В Уголовном кодексе Российской Федерации статьи 275 и 276 предусматривают ответственность за выдачу государственной тайны. Однако статья 275 предусматривает возможность освобождения от уголовной ответственности, если лицо, выдавшее государственную тайну иностранному государству, добровольно и своевременно сообщило о своем преступлении органам власти или способствовало предотвращению ущерба.

Статья 283 устанавливает ответственность за разглашение государственной тайны лицом, которому она была доверена или стала известна, при условии, что эти сведения стали доступны другим лицам, но без признаков государственной измены. Также определяется мера наказания за то же деяние, повлекшее по неосторожности тяжкие последствия.

Статья 284 устанавливает ответственность за нарушение лицом, имеющим допуск к государственной тайне, правил обращения с документами или предметами, содержащими государственную тайну, если это повлекло по неосторожности причинение вреда интересам Российской Федерации.

Федеральный закон «Об информации, информационных технологиях и о защите информации». Регулирует отношения, возникающие при:

- осуществлении права на поиск, получение, передачу, производство и распространение данных;

- применении информационных технологий;

- обеспечении защиты данных.

Закон определяет принципы правового регулирования в сфере информации, информационных технологий и защиты данных, а также права и обязанности субъектов, участвующих в этих процессах.

Стратегия развития информационного общества в Российской Федерации на 2017–2030 годы. Определяет цели, задачи и меры по развитию информационного общества в России. Она направлена на повышение качества жизни граждан, развитие экономики и обеспечение безопасности государства.

Государственная программа «Информационное общество (2011–2024 годы)». Направлена на создание условий для развития информационного общества, повышения качества жизни и работы граждан, улучшения доступности и качества государственных услуг, развития информационной среды и обеспечения безопасности ИС.

Гражданский кодекс Российской Федерации (редакция от 15 мая 2001 года). Содержит такие понятия, как банковская, коммерческая и служебная тайна.

Таким образом, нормативные руководящие документы играют важную роль в обеспечении информационной безопасности России. Они определяют национальные интересы в информационной сфере, устанавливают требования к защите информации и определяют направления развития информационного общества.

Основные аспекты защиты информационных систем

Меры по защите ИС можно разделить на четыре категории: законодательные, административные, процедурные и программно-технические.

Законодательные меры включают в себя нормативно-правовые акты, действующие в стране. Они регулируют правила обращения с информацией, определяют права и обязанности участников информационных отношений, а также устанавливают ответственность за нарушение этих правил.

Административные меры защиты — это организационные меры, которые регулируют работу автоматизированных информационных систем (ИС), действия персонала и взаимодействие пользователей с системой. Их цель — максимально затруднить или исключить возможность реализации угроз безопасности.

К административным мерам относятся:

- подбор и подготовка персонала;

- ограничение физического доступа, организация пропускного режима;

- инвентаризация цифровых и физических ИА, учет, хранение и своевременное уничтожение;

- ограничение доступа к информационным активам.

Меры процедурного уровня представляют собой отдельные действия, которые выполняются на протяжении всего жизненного цикла автоматизированных ИС. Они направлены на людей, а не на технические средства, и включают:

- контроль штатных сотрудников;

- меры по организации физической защиты объектов;

- сохранение состоятельности и эффективности работы систем;

- своевременное реагирование на инциденты ИБ;

- меры по ликвидации последствий инцидентов ИБ.

Меры подразумевают использование различных защитных функций, таких как шифрование данных, аутентификация пользователей, контроль доступа к ресурсам, регистрация событий в системе, обнаружение и удаление вредоносных программ и т. д.

Модели безопасности

Хорошая модель безопасности должна быть абстрактной, простой и адекватной моделируемой системе.

Существует несколько моделей безопасности информационных систем.

Модель дискреционного доступа (DAC) — это модель, в которой права доступа к информационным активам определяются на основе идентификации субъекта и его роли. Субъект имеет право передавать свои права на операции доступа другим субъектам: на чтение, запись или запуск (если речь идет о приложения).

Мандатная модель доступа (MAC) — эта модель основана на присвоении субъектам и объектам системы определенного уровня конфиденциальности: несекретно, конфиденциально, секретно, совершенно секретно. Доступ субъектов к объектам разрешается только в том случае, если уровень допуска субъекта не ниже уровня конфиденциальности объекта. Минус данной модели в том, что в ней игнорируется возможность изменения классификации ИА. Предполагается, что уровень секретности любого объекта будет оставаться неизменным.

Ролевая модель доступа — в этой модели доступ к ресурсам ИС определяется набором ролей, которые назначены пользователю. Роли определяют набор прав и обязанностей пользователя. В некоторых системах можно назначить сразу несколько ролей одному пользователю. В отличие от DAC, в этой модели нет необходимости настраивать права доступа для каждой пары «пользователь — объект», а также есть возможность реализации принципа наименьшей привилегии, то есть выдачи прав доступа, минимально необходимых для выполнения требуемых задач.

Модель изолированной программной среды (ИПС) — в рамках этой модели каждому пользователю выделяется отдельная среда исполнения программ с ограниченными правами доступа. Это позволяет предотвратить несанкционированный доступ к данным других пользователей.

Модель безопасности на основе анализа угроз (УБ) — модель, которая предполагает анализ возможных угроз безопасности и разработку мер по их предотвращению. Учитываются как внутренние, так и внешние угрозы.

Модель многоуровневой защиты (ММЗ) предполагает разделение системы на уровни безопасности, каждый из которых имеет свои правила доступа и меры защиты. Переход между уровнями контролируется системой безопасности.

Модель доверия (МД) основана на предположении, что все компоненты надежны и выполняют свои функции корректно. Модель доверия определяет правила взаимодействия компонентов для обеспечения ее безопасности.

Модель с полным перекрытием (ПЗ) предполагает, что система безопасности должна контролировать все возможные пути доступа к защищаемым данным. Для каждого возможного действия должно быть определено соответствующее правило контроля доступа.

Модель конечных состояний (КС) описывает систему в терминах конечного числа состояний, переходов между состояниями и условий перехода. Безопасность обеспечивается путем контроля переходов между состояниями.

Это лишь некоторые из существующих моделей безопасности ИС. Выбор конкретной модели зависит от требований к безопасности системы, ее архитектуры и используемых технологий.

Таксономия нарушений

При определении таксономии безопасности вычислительных систем важно ответить на следующие вопросы.

- Какие угрозы существуют для вычислительных систем?

- Как классифицировать эти угрозы по степени опасности?

- Какие меры защиты можно применить для предотвращения или минимизации этих угроз?

- Как оценить эффективность этих мер защиты?

- Как обеспечить непрерывное улучшение системы безопасности?

- Как организовать взаимодействие между различными уровнями безопасности (например, между пользователями, администраторами и разработчиками)?

- Как учесть особенности различных типов вычислительных систем (например, облачные, мобильные, IoT)?

- Как адаптировать систему безопасности к изменяющимся условиям и новым угрозам?

Таким образом, таксономия безопасности позволяет систематизировать знания о возможных угрозах, мерах защиты и методах оценки их эффективности. Это помогает принимать обоснованные решения в области безопасности и обеспечивать непрерывное совершенствование системы защиты.

Классификация нарушений информационной безопасности по источнику появления

В таблице представлена классификация нарушений ИБ в зависимости от источника их появления. Такой подход позволяет лучше понять причины возникновения проблем и разработать более эффективные меры по их предотвращению.

.jpg)

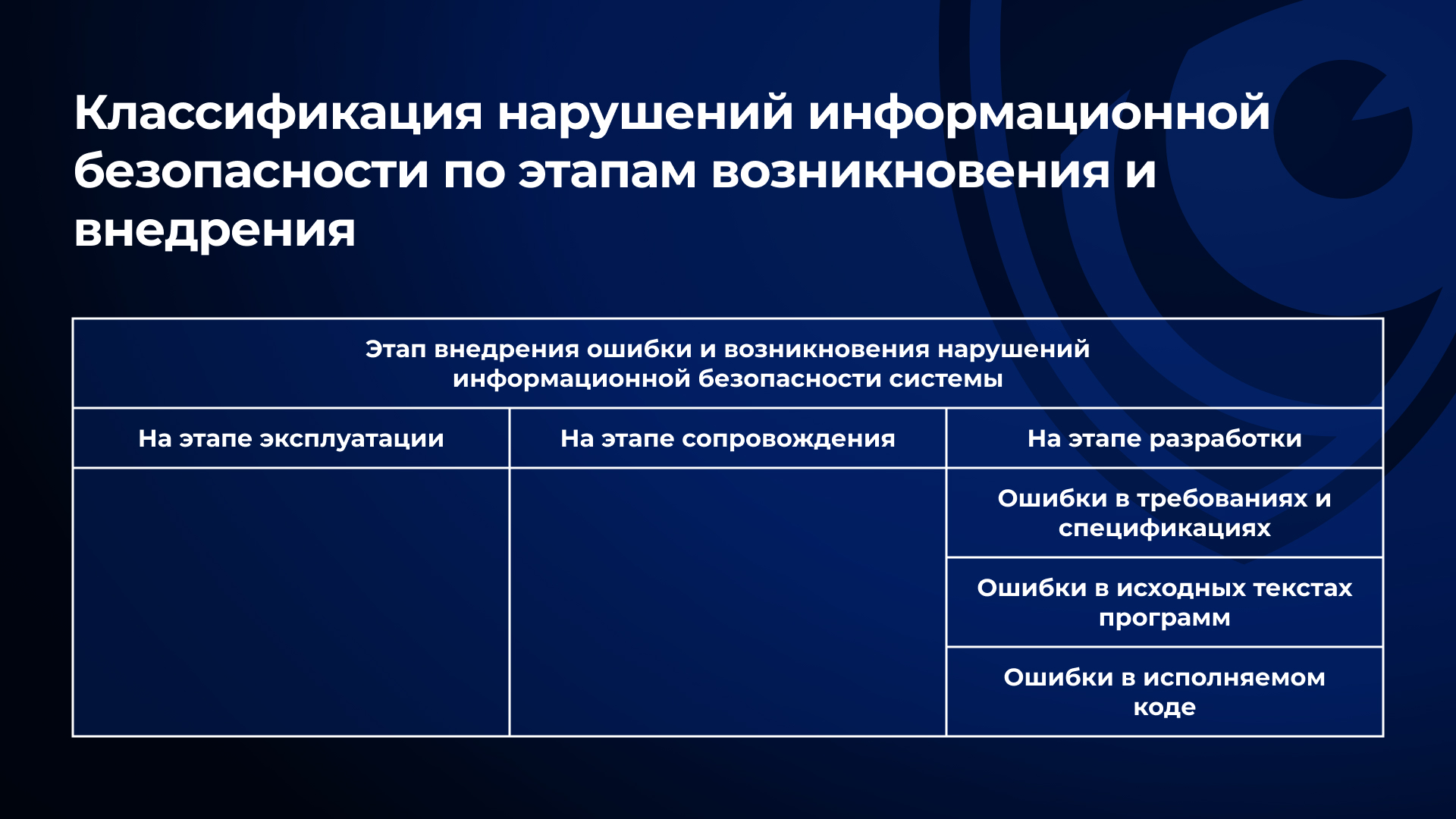

Классификация нарушений информационной безопасности по этапам возникновения и внедрения

Возникновение нарушений на этапе разработки системы

Создание системы включает несколько этапов: составление требований и спецификаций, написание исходного кода программ и генерацию исполняемого кода. На каждом из этих этапов в систему могут быть внесены ошибки, которые приводят к нарушениям ИБ.

Причины возникновения ошибок могут быть разными: человеческий фактор, недостаточная квалификация разработчиков или другие обстоятельства. Важно учитывать возможные риски и принимать меры для их минимизации.

Возникновение нарушений на этапе сопровождения и развития системы

Случайные ошибки, допущенные при сопровождении системы, обычно связаны с тем, что программисты не до конца понимают все аспекты работы системы. Любые изменения, которые они вносят, могут непреднамеренно создать уязвимости и стать потенциальными каналами утечки данных.

Возникновение ошибок на этапе эксплуатации системы

В процессе работы часто возникают ошибки, сбои, утечки охраняемых сведений и другие проблемы. В большинстве случаев это происходит из-за воздействия вредоносных программ, созданных специально для этой цели.

Классификация нарушений ИБ по размещению в системе

Классификация нарушений ИБ может быть осуществлена по принципу их размещения в компонентах системы. Любые компоненты ПО взаимозависимы, связаны и могут влиять друг на друга.

- Ошибки в операционной системе (ОС). ОС представляет отдельную категорию ПО, т. к. в ней определена и реализована архитектура всей вычислительной системы. Если в ОС есть ошибки, связанные с обеспечением ИБ, последствия будут для всей вычислительной сети.

- Ошибки в сервисном ПО. В перечень сервисного ПО входят различные компиляторы, библиотеки функций, системы управления базами данных (СУБД), отладчики, редакторы и проч. При запуске таких программ ОС выдает им привилегии, которые, как правило, выше привилегий работающего с ними пользователя.

- Ошибки в привилегированных утилитах (ПУ). Как правило, ПУ — это сложные программы с функционалом, не предусмотренным в системе. ПУ разрабатываются отдельно от ОС, поэтому могут не поддерживать установленные внутри требования и ограничения безопасности.

- Ошибки в прикладном ПО. Как правило, влияние случайных ошибок в работе прикладного ПО ограничиваются выполняемым процессом. Тем не менее умышленно внесенные программные закладки, такие как вирусы, трояны и логические бомбы, также находятся на уровне прикладного ПО и могут атаковать любые компоненты ИС вплоть до ее разрушения.

Анализ способов нарушений

Как упоминалось ранее, фундамент любого анализа безопасности ИС — это понимание основных угроз и рисков, которые им присущи. Можно привести следующие примеры угроз.

Удаленные атаки. Могут представлять серьезную угрозу ИБ. Важной особенностью любой сетевой ОС является то, что ее компоненты распределены в пространстве и взаимодействуют между собой физически через сетевые соединения или используя механизм сообщений. Эта особенность лежит в основе нового класса угроз — класса удаленных атак.

Навязывание хосту ложного маршрута — это вид кибератаки, при которой злоумышленник подменяет путь, по которому данные должны быть отправлены адресату. Это позволяет атакующему перехватить и исказить данные.

Подмена доверенного хоста — это вид кибератаки, при которой злоумышленник выдает себя за надежный узел сети (хост), чтобы получить доступ к конфиденциальным данным или повлиять на работу системы.

Использование ложного сервера — это вид активного воздействия, цель которого изменить или уничтожить информацию и перехватить данные. Атака может быть как внутрисегментной, так и межсегментной и реализовываться на различных уровнях модели OSI: канальном, сетевом, транспортном, сеансовом и представительном.

Одной из атак, которую может осуществлять ложный сервер, является перехват передаваемой информации между сервером и хостом данных. Это возможно потому, что при выполнении некоторых операций над файлами (чтение, копирование и т.д.) содержимое этих файлов отправляется по сети, а значит, поступает на ложный сервер.

При использовании ложного сервера можно не только частично изменять, но и полностью подменять перехваченные данные. При этом дезинформация может быть воспринята как легитимные данные.

Сетевой шпион. Это вредоносное ПО, направленное на получение удаленного контроля над рабочей станцией с целью перехвата охраняемой информации или для получения контроля над оборудованием.

Сетевой червь. Это вид вредоносного ПО, направленного на перехват и искажение информации с целью предоставления злоумышленникам удаленного доступа.

Методы криптографии для обеспечения безопасности ИС

Криптографические методы используются для защиты информации в различных областях:

- в государственных структурах — для обеспечения безопасности секретной информации, такой как военные планы, дипломатические переговоры и т.д.

- в бизнесе — для защиты коммерческой тайны, персональных данных клиентов и другой конфиденциальной информации.

- в интернете — для безопасного обмена информацией между пользователями, например, при совершении онлайн-покупок, банковских операций и других транзакций.

Существует множество методов криптографии, которые можно разделить на две большие группы: симметричные и асимметричные.

Симметричная криптография использует один и тот же ключ для шифрования и дешифрования данных. Преимущество этого метода заключается в его простоте и скорости работы. Однако он имеет ряд недостатков, таких как необходимость безопасного обмена ключами между участниками обмена данными и возможность компрометации ключа.

К симметричным методам относятся:

- блочное шифрование (DES, AES);

- потоковое шифрование (RC4).

Асимметричная криптография, также известная как криптография с открытым ключом, использует два ключа: открытый и закрытый. Открытый ключ используется для шифрования данных, а закрытый — для их дешифрования. Преимущество асимметричной криптографии заключается в том, что она позволяет обеспечить конфиденциальность и целостность данных без необходимости обмена секретными ключами. Однако асимметричная криптография требует более сложных алгоритмов и большего объема вычислений, чем симметричная.

К асимметричным методам относятся:

- шифрование с открытым ключом (RSA, ElGamal);

- цифровая подпись (DSA, ГОСТ Р 34.10–2012).

Выбор метода криптографии зависит от конкретных требований к защите информации. Симметричная криптография подходит для защиты больших объемов данных, в то время как асимметричная лучше подходит для аутентификации и цифровой подписи. В современных системах ИБ часто используются комбинации этих методов для обеспечения максимальной защиты данных.

В заключение

В заключение стоит отметить, что обеспечение безопасности информационных систем — это непрерывный процесс, требующий постоянного внимания и усилий. Только комплексный подход к защите информации, включающий в себя организационные меры, технические средства и регулярное обучение персонала, может обеспечить надежную защиту от современных киберугроз.

(1).jpg)

.jpg)