.jpg)

.png)

Информационная безопасность на предприятии: с чего начать

Систему информационной безопасности необходимо выстраивать комплексно с учетом специфики работы каждого отдельного предприятия. При этом перед системой всего две задачи — защита информационных активов и контроль сотрудников. О том, как организовать систему безопасности на предприятии и с чего начать, читайте в этом материале.

Для начала определим базовые термины и понятия.

Информационная безопасность на предприятии — это процессы, стратегии и методы защиты IT-активов от рисков и несанкционированного доступа, которые могут повлиять на их целостность, конфиденциальность и доступность.

Составляющие ИБ:

- информационный актив — то, что защищается;

- угроза — то, от чего защищается;

- уязвимость — слабость в системе, из-за чего угроза становится возможной.

Информационные активы (далее ИА) — любые информационные ресурсы, данные и документы, которыми владеет и управляет предприятие. Под ИА понимается любая информация, в том числе на физических носителях: базы данных, текстовые документы, исходный код приложений, таблицы, изображения, фотографии, аудио- и видеофайлы и проч.

Угрозы информационным активам — это любое действие или событие, которые могут открыть несанкционированный доступ к ИА или нарушить их целостность (изменение или удаление).

Политика информационной безопасности на предприятии — это перечень правил, процедур и указаний, которые защищают ИА организации. Как правило, политики и правила должны быть адаптированы к уникальным угрозам, системам и организационной модели каждого предприятия.

Выявление и оценка информационных активов

Для организации системы информационной безопасности необходимо инвентаризировать все активы и классифицировать их по степени чувствительности и критичности потери.

Не все ИА имеют одинаковую ценность для предприятия. Утечка графика работы сотрудников не так критична, как потеря крупной базы данных, в которых годами хранились персональные и платежные данные клиентов.

Некоторые ИА имеют отрицательное значение. Речь идет о данных, которые предприятие не может использовать для получения прибыли, при этом вынуждено охранять, так как их утечка повлечет за собой юридические последствия. Такой информационный актив можно назвать токсичным. В качестве примера можно привести устаревшие налоговые или конфиденциальные данные старых клиентов.

Как классифицировать информационные активы

- Идентифицируйте все данные. Узнайте, где хранятся ИА, насколько они ценны, сколько копий существует и сколько людей имеют к ним доступ.

- Создайте категории по степени доступности и назначьте права доступа для сотрудников в соответствии с задачами ИБ, например, данные могут быть общедоступными, конфиденциальными или с ограниченным доступом.

- Создайте категории по степени риска в случае потери или утечки. Уровень риска может быть высоким, средним, низким и нулевым. Для этого приблизительно рассчитайте ущерб, который может понести предприятие в случае потери или утечки каждого актива.

- Проводите аудит ИА не реже, чем 1 раз в 6 месяцев: реестр активов должен постоянно обновляться командой информационной безопасности на основе растущих потребностей предприятия и новых инцидентов и потенциальных рисков.

Стандарт ИБ ISO/IEC 27001:2022 предполагает, что все ИА должны быть защищены. Он охватывает как физические, так и информационные активы.

Для соответствия стандарту может потребоваться контроль всех каналов коммуникации, которые использует предприятие. Устройства сотрудников, такие как настольные компьютеры и ноутбуки, необходимо отслеживать и защищать от несанкционированного доступа.

Гарантом соответствия требованиям стандарта может выступить использование DLP-системы SecureTower. Система контролирует все используемые коммуникационные каналы и предотвращает утечки конфиденциальных данных по вине сотрудников.

Угрозы информационным активам

Следующий шаг в развертывании системы информационной безопасности — поиск и выявление потенциальных угроз информационным активам.

Угрозу может представлять как постороннее лицо, так и рядовой исполнитель организации.

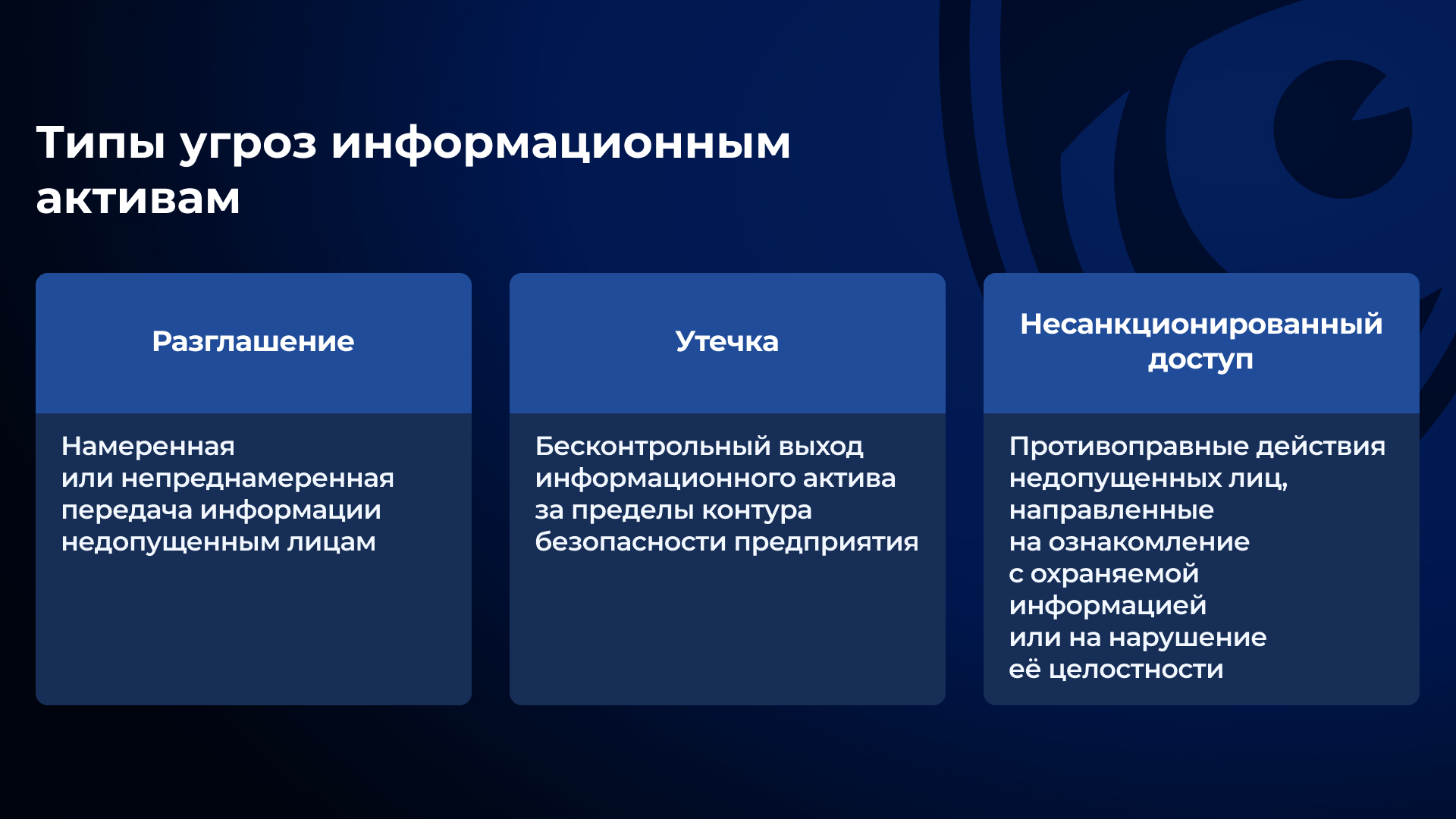

Выделяют три типа угроз ИА:

- Разглашение — умышленная или случайная передача информации недопущенным лицам.

- Утечка — бесконтрольный выход информационного актива за пределы периметра безопасности предприятия.

- Несанкционированный доступ — противоправные действия недопущенных лиц, направленные на ознакомление с охраняемой информацией или на нарушение ее целостности.

Форма и источники угроз активам изменились и существенно расширились с развитием компьютерных систем, электронных сетей и хранимых данных.

Все потенциальные угрозы необходимо учитывать при построении системы безопасности.

Выявление уязвимостей в рабочих процессах

Оценка уязвимостей в рабочих процессах — это процесс тестирования, используемый для выявления и присвоения уровней серьезности как можно большему количеству дефектов безопасности.

Если устранить уязвимости или снизить их число, можно снизить риск возникновения реальной угрозы для ИА предприятия.

Как правило, уязвимости возникают вследствие следующих факторов:

- плохо налаженные процессы функционирования системы ИБ;

- отказ от обновления ПО;

- несостоятельность мер, направленных на осведомление сотрудников предприятия о правилах ИБ;

- отсутствие контроля каналов коммуникации и проч.

Все уязвимости в рабочих процессах следует оценить и учесть при организации системы. Для этого необходимо определить критерии оценки их опасности и вероятности.

Среди прочих выделяют следующие критерии уязвимостей:

- Фатальность. Оценивается по глубине ущерба, к которому может привести инцидент ИБ, вызванный уязвимостью, и возможностям отдела ИБ ликвидировать его последствия.

- Доступность. Оценивается по тому, насколько доступна уязвимость для потенциального источника угроз. Например, доступность оборудования, необходимого для взлома системы.

- Количество. Оценивается по количеству компонентов системы ИБ, которым присущ любой тип уязвимостей.

Как уже говорилось, аудит уязвимостей в рабочих процессах следует проводить не реже чем 1 раз в полгода. По результатам проверки необходимо ликвидировать выявленные уязвимости.

Важно! Ограничьте доступ к результатам аудита только кругом лиц, несущих ответственность за ИБ предприятия.

Риски организации при нарушении информационной безопасности информационных активов

Сокращение числа рисков для IT-активов — одна из первоочередных задач для организации.

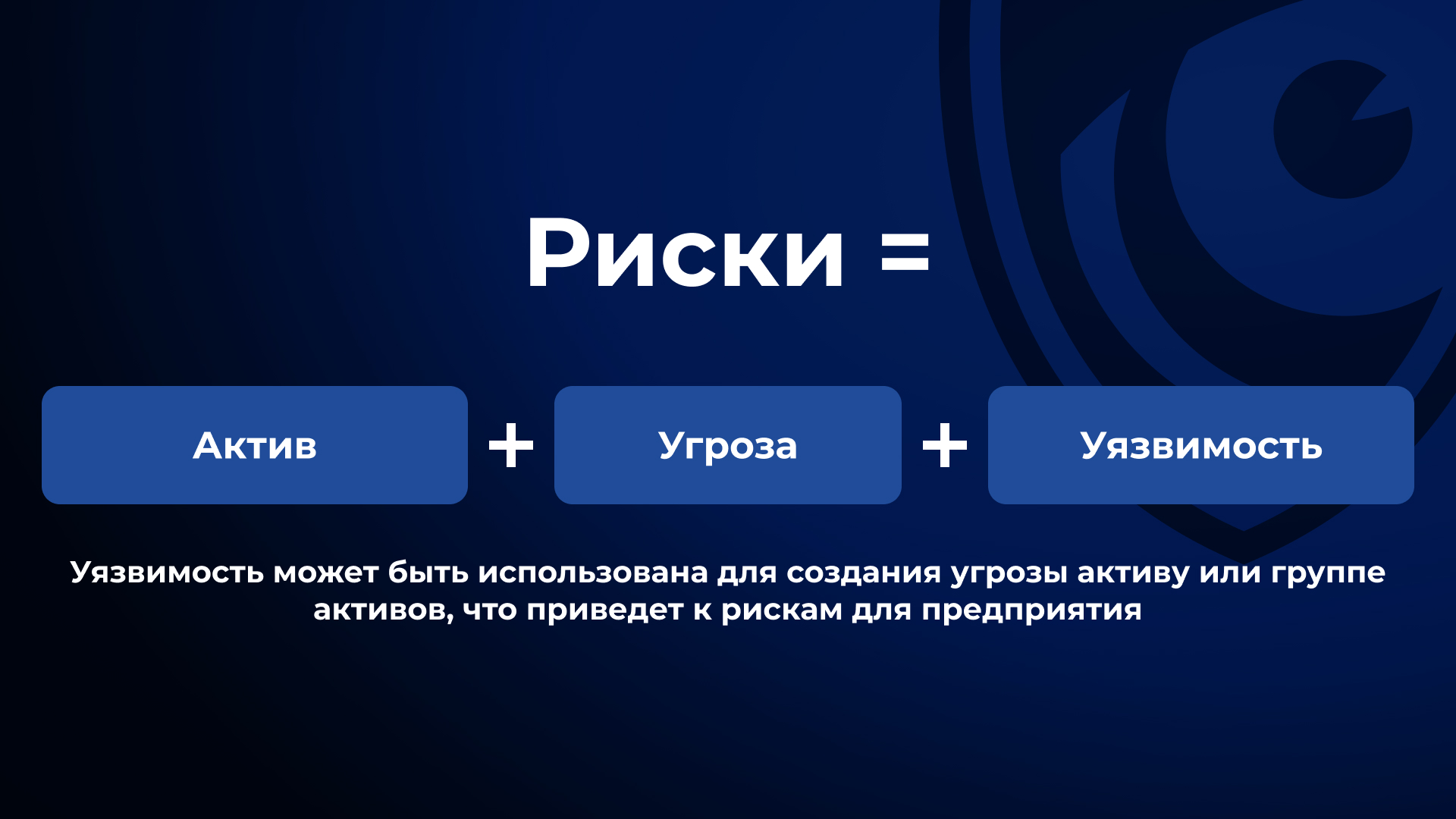

Риски можно выразить следующим образом:

Риски = Актив + Угроза + Уязвимость

Исходя из формулы, уязвимость может быть использована для создания угрозы активу или группе активов, что приведет к рискам для предприятия.

Среди прочих выделяют следующие группы рисков.

Стратегические

- Материальный ущерб: расходы на ликвидацию последствий, потеря прибыли и проч.

- Отток клиентов и контрагентов к конкурентам, сокращение рыночной доли предприятия.

- Нарушение бизнес-процессов.

- Отток специалистов, высокая кадровая текучка.

- Ликвидация предприятия и проч.

Репутационные

- Распространение охраняемых данных в СМИ и соцмедиа.

- Потеря доверия аудитории, клиентов.

- Распространение сведений, порочащих репутацию предприятия.

- Распространение конфиденциальных сведений среди коллектива, утрата лояльности коллектива и проч.

Операционные

- Утечка охраняемых данных по вине нелояльных сотрудников.

- Мошенничество со стороны сотрудников.

- Небрежность и невнимательность сотрудников при работе с конфиденциальными данными.

- Переход сотрудников в конкурирующие организации с наработками и базами данных.

- Недоступность ИА.

- Проигранные тендеры и проч.

Юридические

- Санкции из-за несоответствия мер ИБ требованиям регуляторов.

- Судебные иски вследствие утечек охраняемых данных.

- Судебные иски вследствие промышленного шпионажа.

- Использование сотрудником привилегий и ресурсов компании в противозаконных целях и проч.

После выявления ИА, уязвимостей в рабочих процессах и потенциальных угроз, а также оценки рисков можно перейти к разработке концепции информационной безопасности.

Разработка концепции информационной безопасности

Концепция ИБ — это высокоуровневый документ, в котором изложены цели, задачи, принципы построения, организационные и технические аспекты обеспечения информационной безопасности. Концепция нужна для организации комплексного подхода к ИБ предприятия, в том числе для систематизации расходов, создания понятных и наглядных отчетов для руководства, сокращения рисков предприятия, соответствия мировым стандартам ИБ и проч.

Обычно концепция ИБ определяет следующее:

- объект защиты;

- критичные информационные ресурсы предприятия, нуждающиеся в защите;

- возможные риски и угрозы;

- ответственность сотрудников за нарушение/соблюдение правил ИБ;

- организационные, программные и технические меры;

- требования и правила обеспечения информационной безопасности и проч.

После разработки концепции ИБ необходимо провести анализ выполнения обязательных мер по защите информации и разработать план по приведению бизнес-процессов в соответствие с разработанным документом.

То есть готовая концепция дает возможность приступить к разработке политики ИБ предприятия.

Разработка политики информационной безопасности

Политика информационной безопасности (ПИБ) — это перечень правил, которыми руководствуются сотрудники предприятия при использовании информационных активов. Эффективно выстроенная политика безопасности и состоятельность мер по донесению до сотрудников правил ИБ позволяют минимизировать риски возникновения угроз.

При разработке ПИБ важно опираться на международные стандарты и ГОСТы, например: ГОСТ Р 50922-2006, ГОСТ Р ИСО/МЭК 27001-2021, ГОСТ Р ИСО/МЭК 27002-2021 и проч. Это позволит получить необходимые сертификаты безопасности и проходить проверки регуляторов.

Кроме прочего, ПИБ регулирует на предприятии:

- использование каналов коммуникации и их безопасность;

- физическая безопасность информационных активов, защита от воздействия природных факторов;

- резервное копирование данных;

- категорирование и обработка информации;

- допустимое использование активов, права доступа.

Как разработать ПИБ?

Политику информационной безопасности разрабатывают в три этапа:

- Подготовка проекта. На этом этапе специалисты отдела ИБ документально фиксируют цели и задачи политики, а также области, которые подлежат регулированию. Проект разрабатывается с учетом идентифицированных информационных активов, выявленных угроз и уязвимостей системы безопасности. Проект необходимо оформить в один или несколько документов, текст должен быть понятным как для руководства предприятия, так и для рядовых сотрудников.

- Согласование. На этом этапе проект согласовывается с руководством и утверждается. Затем документ необходимо опубликовать удобным для организации способом.

- Ознакомление и внедрение в процессы. На этом этапе необходимо ознакомить всех сотрудников предприятия с политикой информационной безопасности.

Важно: чтобы политика ИБ была эффективной, целесообразно развертывать ее с учетом постоянных изменений в бизнес-процессах, новых потенциальных угроз, а также выводов, сделанных на основе инцидентов внутри периметра безопасности предприятия.

При создании ПИБ необходимо учитывать потребности и задачи каждого конкретного подразделения и настраивать правила безопасности гибко.

Разработка положения о коммерческой тайне

Чтобы ограничить доступ к коммерческой информации, на предприятии необходимо ввести режим коммерческой тайны — и только потом принимать меры по защите от утечек.

Это значит:

- надо сформировать перечень коммерческих секретов;

- отрегулировать отношения с работниками в трудовых договорах;

- отрегулировать отношения с контрагентами — в гражданско-правовых договорах.

Разработать такое положение можно как в целом по предприятию, так и по отдельному подразделению.

Под информацией, представляющей коммерческую тайну, чаще всего подразумевают данные, которые имеют коммерческую ценность в силу неизвестности их третьим лицам, в том числе:

- технические, экономические, производственные, организационные и иные сведения;

- интеллектуальная собственность;

- информация о бизнес-процессах и проч.

Положение о коммерческой тайне создают на основе аудита информационных активов: объектов интеллектуальной собственности, нематериальных активов, сведений ограниченного доступа и иной охраняемой информации. Также проводится учет и регистрация информационных ресурсов: где эти активы хранятся и обрабатываются, инвентаризируется иная, потенциально охраняемая информация, контроль за оборотом которой способен повысить конкурентоспособность, увеличить его обороты, избежать неоправданных расходов и репутационных потерь, сохранить и/или упрочить положение среди конкурентов, получить прибыль, улучшить имидж предприятия или избежать его ухудшения.

Важно: введение режима коммерческой тайны в соответствии с частью 1 ст. 10 Федерального закона от 29.07.2004 № 98-ФЗ «О коммерческой тайне» среди прочих мер подразумевает ограничение доступа к информации, составляющей коммерческую тайну, путем установления порядка обращения с этой информацией и контроля за соблюдением такого порядка, а также учет лиц, получивших доступ к информации, составляющей коммерческую тайну, и (или) лиц, которым такая информация была предоставлена или передана.

Развертывание DLP-системы может выступить гарантом ограничения доступа к коммерческой информации.

Аудит политики доступа

Аудит политики доступа к ИА помогает выявить различные нарушения или отклонения от принятых стандартов и правил. В ходе такого аудита, кроме прочего, можно обнаружить:

- неучтенные, лишние учетные записи. В ходе работы предприятия может быть создано большое количество учетных записей: администраторских, тестовых, технических и проч. Многие учетные записи забываются из-за невостребованности, при этом они могут обладать правами доступа к ИА. В зависимости от размера предприятия количество лишних учетных записей может превышать сотни, что делает их источником серьезной угрозы ИБ;

- слабые пароли. Чаще всего сотрудники создают простые, легко запоминаемые пароли и используют их сразу в нескольких системах, в том числе и в личных аккаунтах. Это значительно облегчает работу злоумышленников;

- бессистемность и отсутствие контроля. Отсутствие перечня прав доступа и привилегий пользователей, отсутствие ролей с назначенными правами и полномочиями часто приводят к неразберихе и умножают вероятность возникновения инцидентов ИБ.

Аудит состояния сети

Аудит состояния проводят для выявления любых потенциальных проблем и уязвимостей сети.

Сетевой аудит подразумевает сбор данных, проверку соответствия правовым стандартам и рекомендациям, выявление угроз и слабых мест, а также составление официального отчета. На основе такого отчета специалисты отдела ИБ корректируют работу сети.

Основные этапы проведения сетевого аудита

- Инвентаризация сетевых устройств, изучение технической документации, оценка работоспособности сети.

- Анализ конфигурации инфраструктуры.

- Аудит ПО с целью проверить соответствие текущим техническим требованиям.

- Оценка эффективности существующих мер безопасности, тестирование на устойчивость к сбоям.

- Исследование пользователей, привилегий и уровней доступа.

- Формирование отчета по результатам аудита.

По результатам аудита формируется перечень рекомендаций по устранению уязвимостей в работе сети и ее совершенствованию.

Обработка инцидентов информационной безопасности

Управление инцидентами ИБ позволяет совершенствовать систему защиты и актуализировать политику в соответствии с постоянно растущими внешними и внутренними угрозами.

Инцидентам ИБ можно присваивать степени риска.

Кроме прочих, выделяют такие примеры инцидентов:

- сотрудник пытается отправить по e-mail документы с меткой конфиденциальности;

- внедрение вирусов, программ-шпионов, червей;

- несанкционированный доступ в систему;

- саботаж инфраструктуры и проч.

Инциденты выявляются и регистрируются на основе мониторинга событий информационной безопасности вручную или с помощью ПО (например, SIEM- и DLP-систем).

Обработанные инциденты безопасности должны быть учтены и внесены в журнал событий. На основе отчетов необходимо оптимизировать политику безопасности и составить рекомендации для сотрудников, чтобы сократить риски повторного возникновения инцидентов.

Изучите эту тему подробнее в нашем материале «Управление инцидентами информационной безопасности».

Механизм доступа к информационным активам и изменение прав доступа

Чтобы система ИБ могла решать поставленные перед ней задачи, важно правильно настроить механизмы доступа к информационным активам. Для того чтобы доступ к ИА не стал источником риска для предприятия, целесообразно использовать аутентификацию и авторизацию пользователей.

Как правило, права доступа к сети предприятия и к его активам зависят от должности сотрудника и его привилегий. Так, бухгалтер может иметь доступ и к финансовой отчетности, и к данным по продажам. Менеджер может использовать в работе данные продаж, при этом доступ к финансовой отчетности должен быть для него закрыт.

Важно: когда сотрудник меняет должность или разрывает трудовые отношения с предприятием, ответственный специалист должен изменить права доступа или удалить их, возможно даже сразу в нескольких системах.

Если инфраструктура предприятия сложная и подразумевает использование двух и более систем, стоит рассмотреть гибкий подход к контролю доступов к информационным активам — разграничение на основе атрибутов.

Применение такой модели обеспечивает принятие решений о доступе на основе атрибутов субъекта, ресурса, действия и среды, участвующих в событии доступа.

Атрибуты — это характеристики или значения объекта или субъекта, участвующих в событии доступа.

Система автоматически анализирует атрибуты этих компонентов на соответствие правилам. Эти правила определяют, какие сочетания атрибутов допустимы, чтобы субъект мог выполнить действие с объектом.

Например, можно выстроить следующую политику доступа на основе атрибута:

Специалист занимается коммуникацией со СМИ и общественностью, поэтому он должен иметь доступ к чтению и редактированию медиастратегий предприятия, которое он представляет.

Каждый раз, когда специалист отправляет запрос на работу с документом, система анализирует значения атрибутов на предмет соответствия установленным правилам. Если атрибут отвечает установленной политике, система откроет доступ к документу.

По сути, такой механизм позволяет администраторам реализовывать детальный контроль доступа на основе политики, используя различные комбинации атрибутов для создания условий доступа, которые являются настолько конкретными или широкими, насколько того требует ситуация.

Регламент защиты информации

Регламенты и положения необходимы для решения сразу нескольких задач:

- систематизируют работу с информацией;

- составляют основу политики безопасности;

- могут быть использованы для юридической поддержки в случае судебных разбирательств с сотрудниками.

Важно: если в регламентах и положениях не указана мера ответственности за нарушение информационной безопасности, любое решение о наказании или увольнении сотрудника может быть оспорено в суде.

В заключение

Комплексный подход к установке системы информационной безопасности обеспечивает ее состоятельность и надежность.

Развертывание DLP-системы позволяет подходить к организации защиты предприятия комплексно, при этом гибко, с возможностью учитывать специфику каждого подразделения. Функционал системы снимает часть нагрузки со штатных специалистов и автоматизирует большое число операций, которые нецелесообразно проводить вручную: от индексации рабочих станций, оценки и регистрации всех информационных активов до круглосуточного мониторинга и анализа событий безопасности.

(1).jpg)

.jpg)