Корпоративная информационная безопасность

Что такое корпоративная информационная безопасность (КИБ)? Это важный аспект современного предприятия, который относится к процессам обеспечения защиты конфиденциальной информации от несанкционированного доступа, распространения, изменения или уничтожения. Чем больше бизнес-процессов осуществляется на предприятиях, тем больше угроз существует, а значит, тем сложнее и многограннее становится сама корпоративная информационная безопасность.

В данной статье предлагаем рассмотреть основные понятия корпоративной информационной безопасности, методологию оценки угроз, методы и средства защиты, соответствующие этой тематике федеральные законы, современные тенденции и стоимость решений по защите информации.

Основные термины и определения

Информационная безопасность (ИБ) — это совокупность профилактических и практических методов предотвращения несанкционированного доступа, использования, раскрытия, нарушения, изменения или уничтожения информации.

Угроза — действие, которое потенциально может нанести ущерб системе информации компании.

Уязвимость — это снижение эффективности защиты информационной системы, что может привести к несанкционированному доступу или распространению конфиденциальных данных.

Риск — это возможность потери или ущерба для информации, когда угроза использует уязвимость информационной системы.

Контроль — меры предосторожности или контрмеры, внедряемые для снижения информационных рисков.

Методология оценки угроз информационной безопасности

Федеральная служба по техническому и экспортному контролю (ФСТЭК) в 2021 году создала Методику оценки угроз безопасности информации, направленную на установление единого подхода к идентификации, оценке и управлению угрозами безопасности информации в информационных системах. Основные цели и тезисы данной методики заключаются в следующем.

Основные цели:

-

Определение угроз. Методика предоставляет структурированный подход к выявлению потенциальных угроз безопасности информации, которые могут воздействовать на информационные системы.

-

Оценка угроз. Оценка угроз проводится для определения их значимости и потенциального влияния на информационные системы. Это включает анализ вероятности реализации угроз и возможного ущерба.

-

Управление рисками. Результаты оценки угроз используются для разработки мероприятий по снижению рисков и повышению уровня защищенности информационных систем.

-

Единообразие подходов. Методика направлена на обеспечение единого подхода к оценке угроз, что способствует повышению эффективности мер защиты информации.

Методология оценки угроз информационной безопасности в основном ориентирована на оценку антропогенных угроз безопасности информации, возникновение которых обусловлено действиями нарушителей, а также может использоваться для разработки отраслевых методик оценки угроз ИБ.

Основными задачами, решаемыми в ходе оценки угроз безопасности информации, являются:

-

Определение негативных последствий, наступающих из-за реализации угрозы ИБ.

-

Определение потенциальных объектов защиты через инвентаризацию систем и сетей.

-

Поиск и выявление источников угроз ИБ и оценка возможностей нарушителей по реализации этих угроз.

-

Оценка вариантов создания и возможности реализации этих угроз, установление их актуализации.

-

Оценка сценариев реализации угроз безопасности информации в системах и сетях.

Компания своими силами или силами привлеченных экспертов и поставщиков услуг ИБ — может проводить анализ угроз безопасности информации, принимая для оценки базовые источники информации для ее измерения:

-

общий перечень угроз безопасности информации, содержащийся в банке данных угроз безопасности информации ФСТЭК России, модели угроз безопасности информации, разрабатываемых этим регулятором, а также отраслевые (ведомственные, корпоративные) модели угроз безопасности информации;

-

описания шаблонов компьютерных атак из баз данных и иных источников в интернете, к примеру (CAPEC, ATT&CK, OWASP, STIX, WASC и др.);

-

документацию по использованию и стандарты безопасности на установленные для корпоративного использования системы и сети (техническое задание на создание систем и сетей, конструкторские, эксплуатационные инструкции и руководства, внутренняя техническая документация со сведениями о назначении и функциях, составе и архитектуре систем и сетей, о группах пользователей, уровне их полномочий и типах доступа, о внешних и внутренних интерфейсах, а также иные документы;

-

договоры и соглашения между поставщиками и подрядчиками с условиями использования программных продуктов, информационно-телекоммуникационной инфраструктуры для обработки данных или облачной инфраструктуры поставщика услуг;

-

нормативно-правовые акты Российской Федерации, согласно которым устанавливается правовой режим обращения с объектами информационной безопасности;

-

технологические, производственные карты или иные документы, содержащие описание управленческих, организационных, производственных и иных основных процессов в рамках выполнения функций или осуществления видов деятельности обладателя информации;

-

результаты оценки рисков (ущерба), проведенной обладателем

-

информации и (или) оператором.

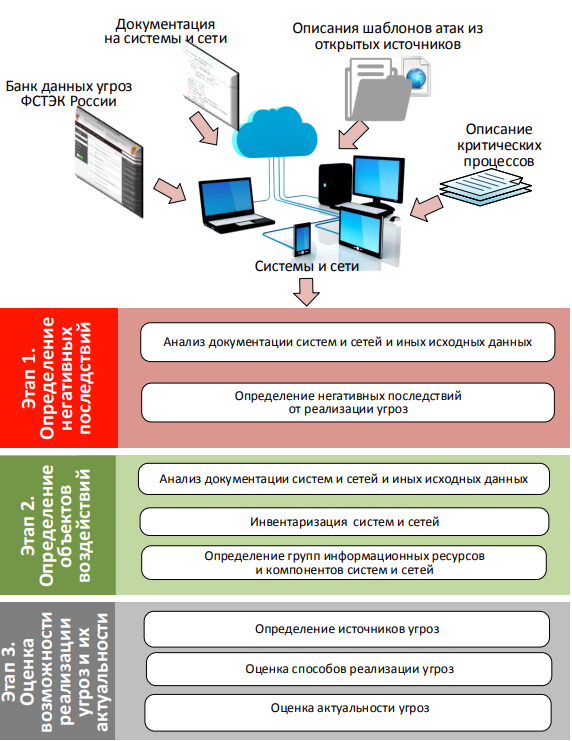

В методике также изложена общая схема оценки угроз безопасности информации, которая состоит из трех этапов:

-

Определение последствий, которые негативно влияют на ИБ.

-

Определение объектов, на которых может быть направлено негативное воздействие.

-

Оценка вероятности осуществления и актуальности угроз ИБ.

С подробностями можно познакомиться на схеме (источник изображения).

Последствия, которые негативно влияют на ИБ

К ним относятся событие или несколько событий одновременно, после наступления которых в компании может быть реализовано:

-

нарушение персональных прав граждан;

-

нарушение обороноспособности, безопасности, правопорядка в стране, проблемы в социальной, экономической, политической, экологической сферах деятельности государства;

-

финансовые, технологические, производственные, репутационные риски для предприятия, источника информации.

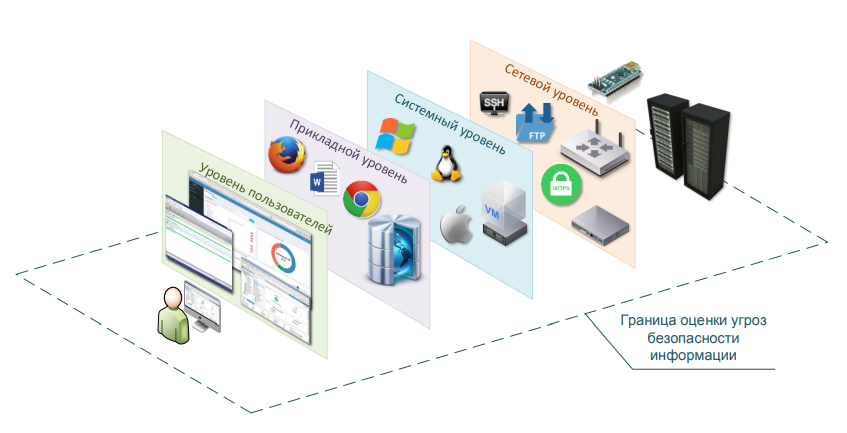

Объекты, на которых может быть направлено негативное воздействие

Согласно принятой методологии ФСТЭК, выделяют несколько типов объектов, на которые будет направлено негативное воздействие:

-

На сетевом уровне (на серверы, протоколы передачи файлов по сети типа HTTP/HTTPS, SSH, FTP и т. д.).

-

На системном уровне (атака на операционные системы типа Microsoft Windows, Linux, MacOS, Unix и др.).

-

На прикладном уровне (воздействие на программное обеспечение, браузеры, файлы и т. д.).

-

На пользовательском уровне (сам пользователь, который может стать объектом воздействия с помощью социальной инженерии) (источник изображения).

Приложение 10 к документу об ИБ от ФСТЭК

Приложение 10 к методике содержит конкретные примеры и сценарии, иллюстрирующие процесс оценки угроз. Оно включает:

-

Шаблоны и формы для документирования результатов оценки угроз.

-

Примеры угроз, реальные сценарии и примеры, которые могут использоваться в процессе оценки.

-

Методические рекомендации и подробные инструкции по выполнению оценки угроз на различных этапах.

Оценка угроз — это систематический процесс, поэтому он в Приложении 10 фиксируется в виде структурированного подхода к оценке угроз, куда относят следующие шаги:

-

Идентификацию активов: на что будет направлено воздействие.

-

Идентификацию угроз: как будет осуществляться негативное воздействие.

-

Идентификация уязвимостей: какие пути в ИБ компании самые доступные для воздействия.

-

Оценка рисков: насколько опасно для компании.

-

Внедрение контролей: какие инструменты применять для защиты.

-

Мониторинг и обзор: как предупредить воздействие на информационное поле предприятия.

Именно полная информация, полученная после оценки угроз, позволит предприятию составить максимально эффективный план реализации корпоративной информационной безопасности и обеспечить защиту своих информационных активов.

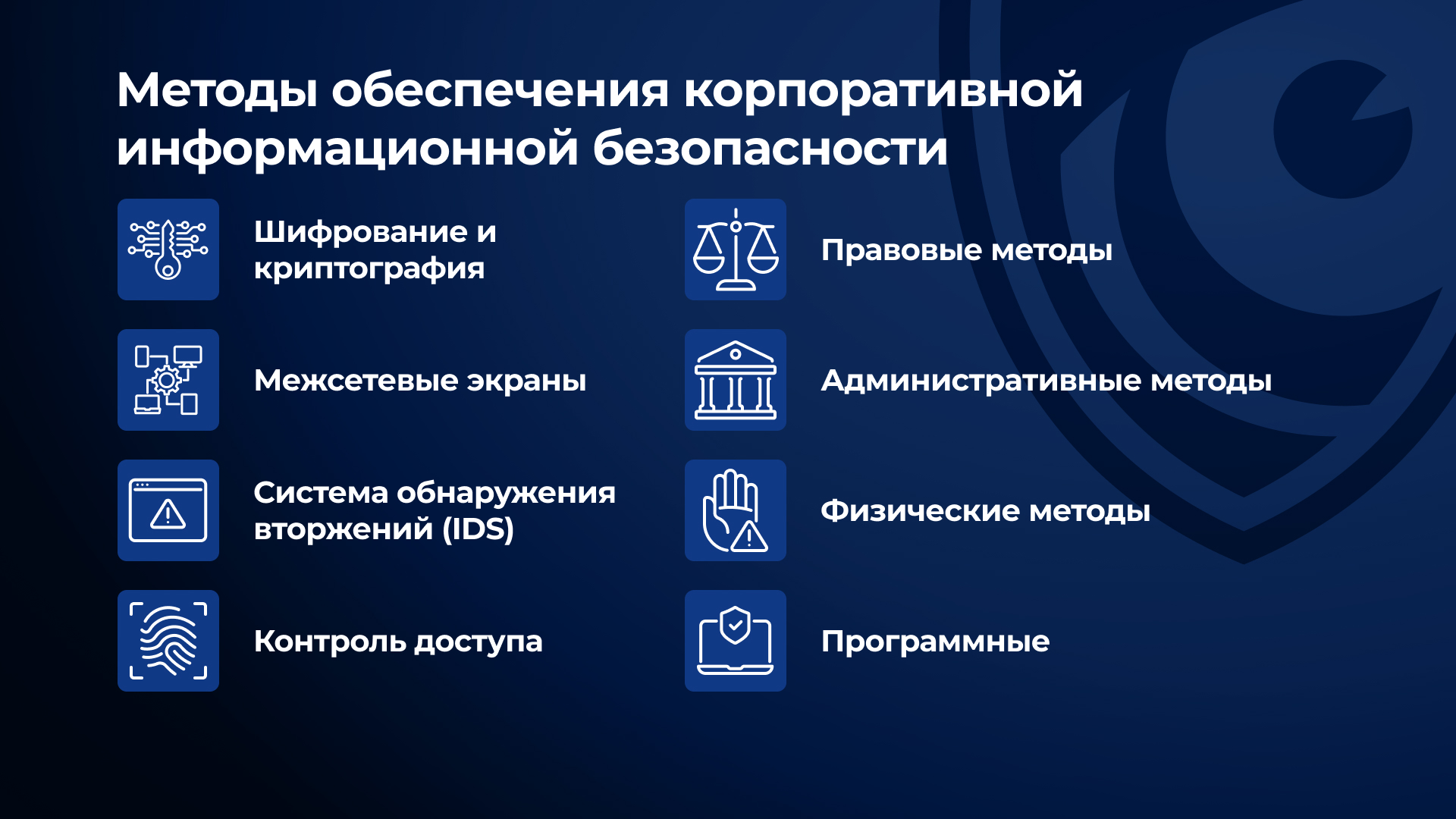

Методы и средства защиты информации

Защита информации — сложный процесс, требующий применения различных способов и методов обеспечения безопасности. Давайте разберемся подробнее.

Какие методы обеспечения корпоративной информационной безопасности существуют?

Шифрование и криптография. Это специальное преобразование информации в защищенный формат, благодаря которому невозможно считать эти данные без ключа дешифратора. Может осуществляться с помощью программных и аппаратных средств. Одним из популярных решений является ключ с электронной подписью (СКЗИ).

Межсетевые экраны. Это специализированное ПО для предотвращения несанкционированного доступа в охраняемую сеть через своеобразный барьер, который отсекает негативное воздействие на систему безопасности извне.

Система обнаружения вторжений (IDS). Это специализированные инструментальные или программные решения по обнаружению неавторизованного доступа в компьютерную систему, а также аномалий в сетевом трафике.

Контроль доступа. Механизмы, обеспечивающие доступ к информации только для авторизованных лиц. Как правило, выделяют три модели по контролю доступа:

- Автономные — системы контроля и управления доступом по типу дверных замков, которые предоставляют доступ на территорию через идентифицированную карту доступа, которая уже существует в базе программы.

- Сетевые комплексы — имеют большую функциональность, чем автономные СКУД; более расширенная версия, которая предполагает наличие сервера управления, считывателей и карт доступа.

- Биометрические — СКУД, которые предоставляют доступ к системе информации через идентификацию по выбранному типу биометрических данных (отпечаток пальца, снимок роговицы глаза, голос и др.).

Правовые методы. Это методы, связанные с регулированием процессов по информационной безопасности в рамках федерального, регионального или местного законодательства, а также собственных регламентов организации при обработке данных.

К основным Федеральным законам, регулирующим информационную безопасность, относятся:

- Федеральный закон № 98-ФЗ «О коммерческой тайне»: закон устанавливает правовую основу для защиты коммерческих тайн, определяет права и обязанности субъектов по защите коммерческих тайн и указывает на наказания за их несанкционированное раскрытие.

- Федеральный закон № 149-ФЗ «Об информации, информационных технологиях и о защите информации»: закон обеспечивает основу для информационной безопасности в России и регулирует использование информационных технологий и меры по защите информации, включая персональные данные.

- Федеральный закон № 152-ФЗ «О персональных данных»: направлен на защиту персональных данных, требует обработки, хранения и распространения персональных данных для обеспечения конфиденциальности и предотвращения их неправомерного использования.

- Федеральный закон № 63-ФЗ «Об электронной подписи»: регулирует использование электронных подписей в юридических и бизнес-операциях, обеспечивает подлинность, целостность и неотказуемость электронных документов.

Сюда также можно отнести введение режима коммерческой тайны и защиты информации в правовое поле компании.

Административные методы. Это методы, которые обеспечиваются административными решениями и документированием процессов в рамках мероприятий по ИБ. Сюда можно отнести:

-

создание политики безопасности (внутренних правил и процедур для управления и защиты информации внутри компании);

-

проведение обучения и повышения осведомленности сотрудников в вопросах информационной безопасности (внутренние и внешние семинары, конференции, вебинары, выступление экспертов, гайды и программы обучения и т. д.);

-

создание кризисного плана (планирование реагирования на инциденты в информационной безопасности).

Физические методы. К этому типу относятся:

-

физическая защита объекта (предприятия, компании) от недопущения проникновения на территорию и местам хранения информации, установление контрольно-пропускных пунктов и т. д.

-

контроль окружающей среды (защита от природных угроз и стихийных бедствий).

Программные методы. Это методы защиты информации через применение программных решений. Сюда можно отнести:

-

антивирусные программы, направленные на пресечение внедрения вредоносного ПО на устройство;

-

программные брандмауэры, которые осуществляют разделение сети и фильтрацию внешних угроз информации;

-

создание локальной внутренней сети интранет для корпоративных целей, как изолированного от интернета типа, так и с возможностью подключения;

-

патчинг и программные обновления как способ актуализации существующих методов и повышения их эффективности;

-

SIEM-системы, которые обеспечивают в реальном времени актуальную информации о состоянии событий безопасности, исходящих от сетевых устройств и приложений;

-

DLP-системы, для полного мониторинга внутреннего состояния информационной безопасности предприятия и пресечения возможных угроз по вине утечки, разглашения, инсайдерства.

Эти методы обеспечивают комплексный подход к безопасности и управление всей системой ИБ предприятия.

Тенденции в области корпоративной защиты информации

Область информационной защиты динамично развивается — и представляет собой постоянно изменяющуюся среду, согласно которой необходимо адаптировать имеющийся инструментарий обеспечения ИБ, а также актуализировать средства корпоративной защиты информации.

Для современной ИБ нетрудно выделить популярные решения, которые особо актуальны в последние годы. К ним относятся:

Актуализация архитектуры Zero Trust

Zero Trust — это модель подхода к информационной безопасности, при которой принято за аксиому положение нулевого доверия ко всем объектам внутри круга информационной безопасности предприятия. Это современный подход к кибербезопасности, основанный на принципе «никогда не доверяй, всегда проверяй».

Согласно этой модели безопасности, каждый человек, который как внутри, так и вне сети, не является доверенным по умолчанию. Она подчеркивает необходимость непрерывной верификации, строгих мер контроля доступа и политики минимальных привилегий.

Использование Zero Trust производится согласно следующим принципам:

-

Строгая аутентификация и авторизация, независимо от местоположения (внутри или вне корпоративной сети) каждого пользователя.

-

Многофакторная аутентификация (MFA) для повышения уровня безопасности. Могут использоваться такие методы подтверждения личности пользователя, как комбинация пароля и SMS-кода или биометрический анализ.

-

Минимальные привилегии для пользователей и систем, необходимые только для выполнения их текущих задач, что ограничивает потенциальный ущерб от компрометации аккаунта.

-

Сегментация сети. Внутрикорпоративная сеть разделяется на сегменты, чтобы минимизировать возможные последствия в случае взлома одного из них. Каждое соединение между сегментами должно быть проверено и авторизовано.

-

Постоянный мониторинг и аналитика активности пользователей и систем позволяет выявлять аномалии и потенциальные угрозы безопасности, анализировать события в реальном времени и оперативно реагировать на возможные инциденты.

Современная модель Zero Trust обладает значительными преимуществами, ведь благодаря такому подходу обеспечивается:

-

Снижение рисков утечки данных и их несанкционированного использования за счет строго контроля доступа и постоянного мониторинга состояния сети.

-

Более мощная устойчивость к угрозам информационной безопасности, благодаря сегментации и минимизации привилегий для участников, что затрудняет злоумышленникам движение по сети и распространение вредоносного ПО.

-

Большее внимание на участников сети. Даже если злоумышленник уже проник внутрь периметра безопасности предприятия, он сталкивается с такими же строгими проверками, как и внешние угрозы.

Интеграция искусственного интеллекта и машинного обучения

Современные программные продукты, особенно в сфере информационной безопасности, требуют новых подходов к ее обеспечению. Одной из последних популярных тенденций цифровых продуктов стала интеграция искусственного интеллекта (artificial intelligence, AI) и машинного обучения (machine learning, ML). Эта тенденция коснулась и сферы информационной безопасности.

Искусственный интеллект и машинное обучение все чаще используются для обнаружения аномалий, предсказания угроз и автоматизации ответных действий в инструментах корпоративной информационной безопасности благодаря доступу к большому объему информации и данных, а также возможности автономного обучения на основе этой информации. Эти технологии повышают способность проактивно выявлять и смягчать риски безопасности.

Фокус на защите данных и соблюдении нормативных требований

Вместе с процессами становления информационной безопасности как целой сферы, происходит и рост законодательной базы в этой области. На мировом, региональном, государственном уровнях фиксируется рост числа законов о защите данных. Это положительно влияет на организации, которые придают все больший приоритет соблюдению норм и внедряют надежные меры по обеспечению конфиденциальности для защиты информации.

Увеличение использования облачных решений безопасности

Облачные решения близки к искусственному интеллекту по интенсивности интеграции в цифровую среду предприятий. Все больше программных продуктов опирается на эту технологию, растет спрос на облачные решения безопасности, которые решают актуальные задачи хранения и защиты данных в облаке.

Внимание на киберустойчивость

Одной из популярных тенденций кибербезопасности для предприятий стало применение превентивных мер, прежде — чем инцидент ИБ наступит. Помимо предотвращения угроз, организации сосредотачиваются на общей устойчивости своей защиты информации, обеспечивая способность быстро восстанавливаться и продолжать работу после инцидента безопасности.

Стоимость решений по защите корпоративной информации

Стоимость внедрения решений по защите корпоративной информации сильно варьируется в зависимости от нескольких факторов, включая размер организации, сложность ИТ-инфраструктуры и уровень требуемой безопасности. Но можно рассчитать базовый пакет затрат для предприятия, который в итоге в зависимости от изложенных выше факторов просто масштабируется в соответствии с требованиями. Стандартный пакет затрат включает:

-

Начальные затраты. Это все средства, потраченные анализ и аудит уязвимостей, составление политик безопасности и покупку оборудования и программного обеспечения, которое согласно принятым планам, должно эффективно обеспечивать стабильность корпоративной информационной безопасности (файрволы, IDS, инструменты шифрования, антивирусы, DLP-системы, по необходимости оплата консалтинговых услуг по безопасности).

-

Операционные затраты, которые включают расходы на обслуживание и обновление систем безопасности (продление лицензий, абонентская плата, зарплаты сотрудников и программы обучения).

-

Затраты, связанные с реагированием на инциденты безопасности, включая судебные расходы, штрафы, расходы на расследование инцидента и расходы на сопутствующие коммуникации.

-

Затраты на соблюдение нормативных требований и аудит. Это тип расходов на обеспечение соответствия законам и нормативным требованиям, включая аудиторские сборы и штрафы за несоблюдение.

-

Упущенные возможности. Это потенциальная потеря доходов или продуктивности из-за нарушений безопасности или простоя во время обновлений и обслуживания безопасности.

Заключение

Корпоративная информационная безопасность является неотъемлемым компонентом современной бизнес-стратегии, обусловленным необходимостью защищать конфиденциальную информацию предприятия от множества угроз. Постоянно отслеживая текущие тенденции и тщательно управляя затратами на решения по безопасности, организации могут защитить свои активы и поддерживать доверие клиентов и партнеров.

(1).jpg)

.jpg)