Учет лиц с доступом к конфиденциальной информации

09.09.2024

Введение

Конфиденциальная информация — ценный ресурс, который может содержать основные данные о коммерческой, технологической, кадровой политике, политике безопасности, о персональной информации сотрудников и многое другое. Этому ресурсу всегда уделяют много внимания: предприятие прилагает дополнительные усилия по защите, вводится режим коммерческой тайны, устанавливаются нормативно-правовые нормы, зафиксированные законодательно, за распространение конфиденциальных данных может последовать административная или даже уголовная ответственность и так далее. Что является основным источником распространения такого типа информации? Конечно, доверенный персонал. Предлагаем сегодня в статье Falcongaze исследовать тему «Учет лиц с доступом к конфиденциальной информации».

Понятие конфиденциальной информации

Что такое конфиденциальная информация? Это совокупность данных, которые содержат критическую массу ценных сведений и доступ к которым ограничен кругом доверенных лиц. Порядок обращения с конфиденциальной информацией устанавливается согласно законодательству и ограничивает возможность применения и распространения ее среди лиц, не имеющих доступ к этому типу данных.

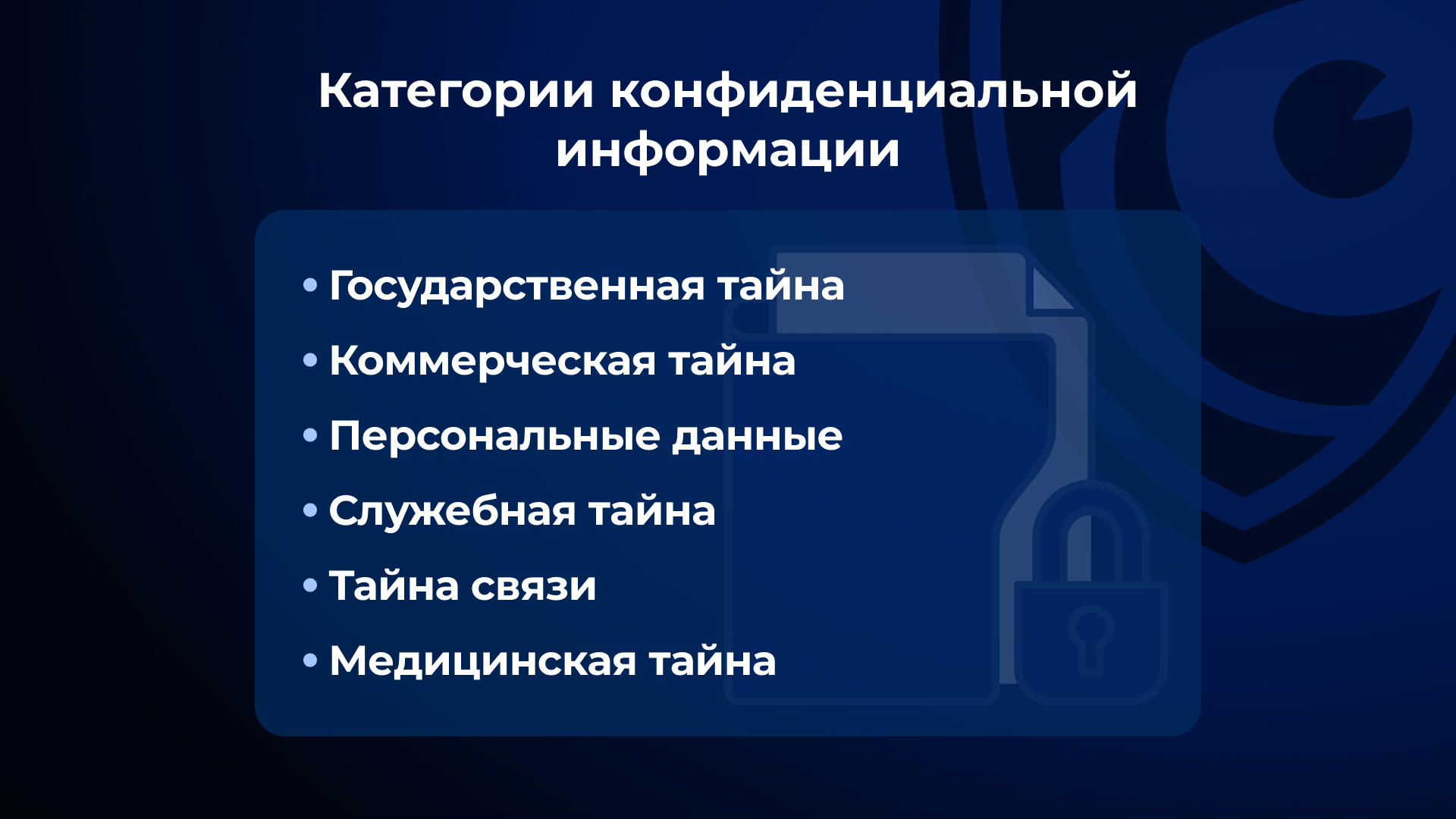

Согласно российскому законодательству, конфиденциальной информацией считается любая информация, доступ к которой ограничен нормативными актами или законами. Можно выделить несколько категорий конфиденциальной информации как для предприятия, так и для государства в общем и человека в частности.

-

Государственная тайна

Это совокупность сведений государственного уровня, которые касаются внешней и внутренней обороны, обеспечения безопасности, политического строя, разведывательной и контрразведывательной деятельности, а также оперативно-розыскной работы. Разглашение такой информации может нанести ущерб национальной безопасности страны. Поэтому вопрос регулирования конфиденциальных данных такого типа фиксируется на законодательном уровне в Законе Российской Федерации «О государственной тайне» № 5485-1 от 21.07.1993 г.

-

Коммерческая тайна

Определение данных, принадлежащих к коммерческой тайне, дано в Федеральном законе «О коммерческой тайне» от 29.07.2004 г. № 98-ФЗ. Также в этом законе закреплено положение по предоставлению информации, составляющей коммерческую тайну, утверждаются права обладателя информации, рекомендации по охране, перечисляются сведения, которые не могут относиться к коммерческой тайне, и так далее. В общем, к коммерческой тайне относится вся информация, которая ценная для компании и может повлиять на ее эффективность.

-

Персональные данные

Это вся информация, которая может быть использована для идентификации определенного человека. Сюда, как правило, относят: паспортные данные, имя и фамилию, номера телефонов, электронные адреса и никнеймы в социальных сетях, информацию о страховом, финансовом состоянии и здоровье, а также другие данные. Защита персональных данных регулируется Федеральным законом «О персональных данных» № 152-ФЗ от 27.07.2006 г.

-

Служебная тайна

Это информация, доступ к которой ограничен для защиты интересов работодателя или государства, и ее разглашение может нанести вред этим интересам. Вопросы, связанные с этой категорией, регулируются различными нормативными актами, включая внутренние документы организаций.

-

Тайна связи

Информация, передаваемая посредством коммуникационных средств (переписка, телефонные и радиопереговоры и прочее), которая защищена от несанкционированного доступа. Регулирование осуществляется в соответствии с законом «О связи» № 126-ФЗ от 07.07.2003 г.

-

Медицинская тайна

Это совокупность информации о состоянии здоровья, диагнозах, проводимой медицинской помощи и других данных конкретного человека. Данная категория регулируется Федеральным законом «Об основах охраны здоровья граждан в Российской Федерации» № 323-ФЗ от 21.11.2011 г. .

Эти категории данных подлежат особой защите в рамках российского законодательства, и их несанкционированное распространение запрещено.

Насколько важно защищать конфиденциальную информацию?

Защита конфиденциальной информации важна как с точки зрения компании, так и для человека персонально, поскольку помогает избежать:

1. Кражи личности и таргетированного мошенничества. Когда персональная информация о человеке используется в мошеннических целях и обогащении. Например, кража личности для получения доступа к банковским услугам и осуществлению финансовых махинаций, проведению незаконных транзакций и других действий. Или использование уникальной персональной информации для проникновения на охраняемую территорию, объект, получения доступа к программному обеспечению и т. д.

2. Нанесения ущерба личной и профессиональной репутации. В этом случае сам человек или компания могут понести издержки из-за потери доверия со стороны клиентов, партнеров, круга доверия и т. д.

3. Санкционного давления из-за несоблюдения регуляторных требований, описанных в нормативно-правовых актах. Проблемы с информационной безопасностью, в частности распространение конфиденциальной информации, могут повлечь жесткие меры со стороны регулирующих этот сегмент деятельности органов, что приведет к наложению финансовых штрафов, усилению контроля за компанией, снижению корпоративного рейтинга, юридическим санкциям и судебным разбирательствам.

4. Урона для конкурентоспособности. Конкурентные преимущества, технологии, инновационный и научный задел и другие данные, которые входят в понятие коммерческой тайны, являются интенсивно охраняемыми информационными активами, и несанкционированное распространение этих данных может напрямую влиять на коммерческую эффективность всей компании.

5. Рисков кибератак и использования конфиденциальных данных для поиска уязвимостей системы безопасности для дальнейшего осуществления попыток внедрения в эту систему.

6. Нарушений этических стандартов и уровня ответственности вовлеченных в бизнес-процессы сторон. Люди и компании имеют моральное обязательство защищать информацию других людей, будь то клиенты, сотрудники или партнеры. Нарушение конфиденциальности может иметь серьезные последствия для всех вовлеченных сторон.

Разрешительная система доступа к информации

Понятие разрешительной системы доступа достаточно обширно. В целом под этой системой понимают всю систему разграничения доступа, которая направлена на защиту охраняемого объекта информации от посягательств, использования и несанкционированного внедрения.

Для работы разрешительной системы характерно следование принципам:

-

градации уровней доступа, когда все пользователи ранжируются по группам, которым в свою очередь присваивается уровень доверия, выраженный в степени доступа к конфиденциальной информации (запрещен доступ, ограничен, права обычного пользователя, привилегированные права, суперадмин и другие варианты);

-

возможность реализации индивидуальных прав и ограничений, когда выбранные пользователи наделяются или наоборот ограничиваются в правах доступа к конфиденциальной информации в соответствии с потребностями организации, в управлении которой находится информация.

Для чего нужна разрешительная система? Так, существует ряд целей, которые преследует компания в рамках реализации разрешительной системы на предприятии. Сюда относятся:

-

минимизация вероятности утечки информации и других рисков для компании;

-

обеспечение соблюдения правовых норм, принятых в существующих реалиях управления;

-

упрощение определения негативного воздействия на информацию и лица за это ответственного в случае реализованного риска ИБ;

-

потребность в ранжировании доступа для облегчения управления информационными ресурсами компании и т. д.

Нормативно-правовая база разрешительной системы

Нормативно-правовая основа разрешительной системы учета лиц, имеющих доступ к конфиденциальной информации, в России включает комплекс законодательных актов и нормативных документов, направленных на регулирование вопросов, связанных с доступом, обработкой и защитой такой информации. Эти правовые нормы устанавливают процедуры и правила, которые должны соблюдать субъекты, работающие с конфиденциальными данными, и также определяют ответственность за их нарушение.

Основные законодательные акты РФ, регулирующие доступ к конфиденциальной информации:

-

Федеральный закон «О персональных данных» (№ 152-ФЗ) (регулирует все аспекты обработки персональных данных).

-

Федеральный закон «О коммерческой тайне» (№ 98-ФЗ) (устанавливает порядок обращения с коммерческой тайной).

-

Федеральный закон «О государственной тайне» (№ 5485-1) (регулирует вопросы охраны государственной тайны).

-

ГОСТы (Государственные стандарты): ГОСТ Р 50922-2006 «Защита информации. Основные термины и определения», ГОСТ Р 51897-2011 «Защита информации. Основные требования к защите информации от несанкционированного доступа».

Эти нормативно-правовые акты определяют основные требования к системам защиты информации, методы их оценки, а также единые подходы к организации работы с конфиденциальной информацией.

Следует также учитывать международные стандарты, которые существенно влияют на разработку национальных норм в сфере защиты конфиденциальной информации в России. Примерами таких стандартов являются:

ISO/IEC 27001 — международный стандарт, устанавливающий требования к системам управления информационной безопасностью (СУИБ). Описывает методы управления рисками ИБ и определяет требования для создания, внедрения, сопровождения и совершенствования систем управления.

ISO/IEC 27701:2019 — дополнение к ISO/IEC 27001, касающееся управления персональными данными, соответствующее международным требованиям по защите персональных данных, таким как GDPR в Евросоюзе.

Эти международные нормы становятся основой для разработки национальных ГОСТов и иных нормативных актов в области информационной безопасности, способствуя их согласованию с мировыми стандартами и лучшими практиками.

Административная ответственность за нарушение правил доступа к конфиденциальной информации

Административная ответственность за нарушение правил работы с конфиденциальной информацией в РФ предусмотрена Кодексом Российской Федерации об административных правонарушениях (КоАП РФ). Основные виды нарушений и меры ответственности включают:

-

Нарушение правил обработки персональных данных (ст. 13.11 КоАП РФ). Влечет наложение штрафов на должностных и юридических лиц, а также граждан за несоблюдение установленных требований по защите персональных данных.

-

Нарушение правил обращения с государственной тайной (ст. 13.12 КоАП РФ). Включает в себя нарушения режима секретности, несанкционированный доступ к государственной тайне и иные действия, способствующие ее утечке.

-

Нарушение порядка обращения с коммерческой тайной (ст. 13.14 КоАП РФ). Предусматривает ответственность за несанкционированное распространение, незаконное получение или использование информации, составляющей коммерческую тайну.

В зависимости от тяжести нарушения предусмотрены различные меры административного воздействия: от штрафов и дисквалификации должностных лиц до более серьезных санкций. В случае если деяние имеет значительный ущерб или общественную опасность, возможно привлечение к уголовной ответственности, например, за шпионаж или разглашение государственной тайны (ст. 275 и 283 УК РФ).

Таким образом, нормативно-правовая база РФ комплексно регулирует вопросы доступа к конфиденциальной информации, определяя как требования по защите данных, так и меры ответственности за их нарушение.

Определение круга лиц, получающих разрешение на доступ к конфиденциальной информации

Доступ к конфиденциальной информации всегда выдается под давлением какого-то фактора, который требует использование этой информации.

Во-первых, потребность в доступе может возникнуть в рамках исполнения должностных обязанностей. Это одна из самых распространенных причин расширения круга лиц со свободным доступом. Конфиденциальная информация может понадобиться в работе юристов, экономистов, бизнес-аналитиков, менеджеров разного уровня и так далее. Важная конфиденциальная информация предприятия фиксируется в форме введения режима коммерческой тайны. Подробнее перечень сведений, относящихся к коммерческой тайне, был рассмотрен в недавней статье Falcongaze.

Во-вторых, доступ к данным может быть спровоцирован расширением уровня доверия к какому-то сотруднику или группе. Например, при прохождении тестового периода и переходе на контрактные отношения работодатель может расширить их права доступа.

В-третьих, после повышения квалификации сотрудника может потребоваться расширение прав использования конфиденциальных данных в соответствии с повышенным рангом и расширением профессиональных обязанностей.

В-четвертых, конфиденциальные данные могут потребоваться в рамках проведения специфических исследований как самими сотрудниками, так и привлеченными специалистами. Сюда может относиться аудит предприятия, аудит системы безопасности, маркетинговое исследование и т. д. В таком случае может выдаваться временный допуск, ограничивающий возможность модерации информации в установленный на определенный период действия.

Для кого выдается доступ к конфиденциальной информации?

Доступ к конфиденциальной информации предоставляется только тем лицам, которым это необходимо для выполнения их служебных обязанностей или профессиональных задач. В зависимости от контекста и характера деятельности организации, доступ к конфиденциальной информации может быть выдан следующим категориям лиц:

1. Сотрудники организации разного уровня: руководители и менеджеры, специалисты по информационной безопасности, юридический, финансовый отдел, IT-персонал и другие сотрудники.

2. Партнеры и контрагенты: аутсорсинговые компании, партнеры по бизнесу.

3. Контролирующие и надзорные органы, которые проводят запланированные и незапланированные проверки, аудиты или расследования согласно законодательству.

4. Временный персонал, участвующий в проектах, или дополнительный персонал, нанятый по линии аутстаффинга или аутсорсинга.

6. Внутренние и внешние аудиторы для выполнения задач, связанных с внешним аудитом, в соответствии с условиями договора и законодательством.

Доступ к конфиденциальной информации всегда предоставляется по необходимости и в строгом соответствии с политиками безопасности организации. При этом должны быть предусмотрены все меры для защиты данных, включая подписание соглашений о неразглашении, контроль доступа и регулярный аудит использования информации.

Порядок доступа к конфиденциальной информации — это комплекс процедур и мер, направленных на обеспечение защиты и контроля над конфиденциальными данными, к которым доступ имеют только уполномоченные лица. Этот порядок включает в себя несколько ключевых этапов, описанных ниже.

Предоставление доступа к конфиденциальной информации состоит из следующих этапов:

-

Подача заявления и рассмотрение запросов на доступ к конфиденциальной информации. Сотрудник или любое другое лицо должен подать письменный или устный запрос (в установленной в компании форме) на предоставление доступа. Запрос должен содержать обоснование необходимости использования этой информации, ее описание и указание на задачи, для выполнения которых необходим доступ. Запрос подается в отдел безопасности или непосредственному руководителю подразделения.

-

Рассмотрение запроса. Уполномоченные лица рассматривают запрос и сверяют с реальной потребностью в этой информации. В некоторых случаях может потребоваться консультация с юристом организации для оценки обоснованности и необходимости предоставления запрашиваемого доступа. В случае положительного решения запрос передается на согласование.

-

Формирование и согласование разрешительных документов на предоставление.

-

Внесение в реестр учета лиц с доступом к конфиденциальной информации для дальнейшего отслеживания и аудита доступов.

-

Практическая реализация передачи прав доступа к информации с дополнительным обучением (при необходимости) и информированием об ответственности за нецелевое использование или разглашение доверенной информации.

-

Ввод ограничений и исключений в предоставлении доступа к конфиденциальной информации при необходимости. Могут быть реализованы по временному принципу (ограничен срок доступа) или про принципу действия (ограничены права на внесение изменений и передачи третьим лицам).

-

В доступе к конфиденциальной информации может быть отказано в случае отсутствия достаточных оснований или при наличии угроз безопасности организации.

Меры по предотвращению несанкционированного доступа:

-

Регулярный мониторинг и аудит доступа к конфиденциальной информации.

-

Использование систем контроля и управления доступом, включая аутентификацию и авторизацию.

-

Применение технических средств защиты информации, таких как шифрование данных и блокировка доступа по истечении срока действия разрешительных документов.

Придерживаясь данного порядка, организации могут эффективно управлять доступом к конфиденциальной информации, минимизируя риски утечек и несанкционированного доступа.

Процедура выдачи допуска к информации

Допуск к конфиденциальной информации предприятия требует систематизированного подхода к распределению прав между сотрудниками и строгого учета лиц с доступом к конфиденциальной информации. Для начала сотрудник проверяется на соответствие внутренним параметрам безопасности и доверия компании, чтобы убедиться, что расширение прав таким образом не повлечет дополнительных рисков для системы безопасности. Для этого с самим сотрудником проводится анкетирование, личная беседа или несколько бесед, исследуется биография, родственные связи, образование, персональные качества — при необходимости. Применяемые меры зависят от уровня конфиденциальности информации и потенциального ущерба от ее распространения. Чем выше запрашиваемый уровень доступа, тем сложнее может быть отбор.

Кроме того, сотрудники отдела безопасности предприятия всегда должны проводить мониторинг учетных записей и прав. Это проводится в рамках поддерживающих систему безопасности мероприятий для минимизации потенциальных рисков. В рамках этого мониторинга могут быть выявлены:

-

привилегии учетных записей, которые не соответствуют должности сотрудника (смена позиции в компании);

-

устаревшие учетные записи и допуски уволенных или перешедших в другие подразделения сотрудников;

-

неучтенные риски безопасности и т. д.

Итоги мониторинга позволяют корректировать заданные уровни доступа в соответствии с потребностью предприятия и минимизировать негативные последствия на систему безопасности в целом.

Контроль сотрудников, имеющих доступ к информации

Контроль доступа сотрудников к конфиденциальной информации включает различные методы, которые обеспечивают защиту данных и позволяют управлять доступом, отслеживать действия и предотвращать несанкционированное использование информации участником внутреннего контура безопасности. Специалисты ИБ могут использовать любой из нижеперечисленных методов:

1. Логирование

Логирование — это процесс записи и хранения событий, связанных с доступом к конфиденциальной информации. Лог-файлы фиксируют, кто, когда и какие действия выполнял с данными. Эти данные могут использоваться для анализа безопасности и выявления подозрительных или несанкционированных действий. Логи включают информацию о входах в систему, изменениях файлов, попытках доступа к защищенным ресурсам и других действиях, связанных с конфиденциальными данными.

2. Аудит путей доступа к конфиденциальной информации

Аудит доступа к конфиденциальной информации предполагает регулярную проверку всех данных, использующихся для аутентификация пользователей в системе, территориальному доступу, доступу к файлам хранения информации. Это обеспечивает постоянную проверку и актуализацию учетных записей.

Это поиск аномалий в обеспечении безопасности предприятия, включающий просмотры журналов событий и анализ взаимосвязей, что поможет выявить несанкционированные связи, которые в итоге привели к инциденту ИБ.

3. Системы контроля версий файлов, содержащих конфиденциальную информацию

Это метод контроля за сотрудниками, имеющими доступ к конфиденциальной информации с возможностью внесения изменений в нее. Насколько доверенный сотрудник честно исполняет свои обязанности и не наносит умышленный или непредумышленный вред файлу с информацией. Также системы контроля версий помогают в случае обнаружения инцидента восстановить предыдущие версии и обеспечить отслеживание логики изменений и взаимосвязей.

4. Внедрение системы ролевого управления доступом (RBAC)

Ролевое управление доступом обеспечивает предоставление прав доступа к конфиденциальным данным на основе ролей сотрудников в организации. Каждая роль определяется набором обязанностей, зафиксированных в должностных инструкциях и соответствующих доступу к информации. Это значительно снижает риск утечки данных, поскольку сотрудники ограничены в правах доступа ко всей информации и используют только ту ее часть, которая необходима им для выполнения рабочих задач.

5. Многофакторная аутентификация (MFA)

Еще один этап аутентификации обеспечивает дополнительное подтверждение легитимности входа в систему. Многофакторная аутентификация добавляет уровень защиты при доступе к конфиденциальной информации и может быть представлена в виде ввода второго пароля, подтверждения по SMS, биометрического сканирования, подтверждения через пуш-уведомление в приложении на смартфоне. Это значительно снижает вероятность несанкционированного доступа даже при компрометации пароля.

6. Шифрование данных

Ограничение и контроль доступа к конфиденциальной информации может также осуществляться через шифрование данных на любом из этапов хранения или передачи. Это пресечет возможность использования информации даже в том случае, если она будет перехвачена.

7. Сегментация сети

Для уникализации правил и уровней безопасности для разных сотрудников можно провести сегментацию корпоративной сети, где каждый новый сегмент будет наделен собственным уровнем доверия и входа в систему. Это поможет снизить риски негативного воздействия и ограничит поиск виновников в инциденте безопасности.

8. Внедрение политики минимального необходимого доступа

Такой метод предлагает ограничивать доступ к информации для сотрудников только в рамках тех данных, которые необходимы для выполнения прямых обязанностей, без дополнительных привилегий. Это снижает риск преднамеренного или непреднамеренного слива и ограничивает поиск подозреваемых в случае осуществления инцидента.

9. Использование технологии предотвращения утечек данных (DLP-системы)

DLP-системы (Data Loss Prevention) обеспечивают автоматизацию мониторинга доступа к конфиденциальной информации, совмещенную с прямыми инструментами противодействия несанкционированному распространению информации. С помощью DLP-систем можно отслеживать и контролировать доступ к данным, предотвращая их утечку, блокировать отправку конфиденциальной информации за пределы организации и контролировать использование ее внутри контура безопасности.

10. Системы управления идентификацией и доступом (IAM)

Системы IAM (Identity and Access Management) обеспечивают централизованное управление учетными записями пользователей и правами доступа. Это включает автоматизацию предоставления и отзыва доступа на основе изменения ролей сотрудников или их увольнения, что важно для обеспечения актуальности и безопасности доступа к данным.

Эти методы в совокупности обеспечивают многоуровневую защиту конфиденциальной информации и позволяют эффективно контролировать действия сотрудников в системе. Особенно полезными являются системы автоматизации контроля доступа: DLP-системы и IAM. Рассмотрим их подробнее.

Применение программного обеспечения для контроля доступа на примере DLP-системы Falcongaze SecureTower

DLP-система Falcongaze SecureTower является одним из востребованных программных комплексов по обеспечению безопасного обращения информации внутри компании и мониторингу занятости сотрудников при любой форме взаимодействия (дистанционной или непосредственно на рабочем месте).

Как система контроля доступа к конфиденциальным данным, Falcongaze SecureTower преследует следующие цели:

-

обеспечение безопасного использования конфиденциальной корпоративной информации и пресечение несанкционированной утечки данных за пределы компании;

-

прозрачность и доступность в области управления потоками данных для оптимизации бизнес-процессов компании;

-

расследование инцидентов и получение точной отчетности о произошедшем с детальной визуализацией всех причастных лиц;

-

блокировка передачи конфиденциальных файлов по большинству популярных путей коммуникации;

-

блокировка и фиксация изменений в конфиденциальных данных;

-

фиксация передачи прав доступа в виде индивидуальных идентификационных данных логина и пароля к другим лицам;

-

моментальное информирование ответственных сотрудников и менеджеров компании об инциденте и попытке получения доступа к засекреченным файлам;

-

обеспечение регулярных проверок и анализ активности сотрудников, имеющих доступ к конфиденциальной информации.

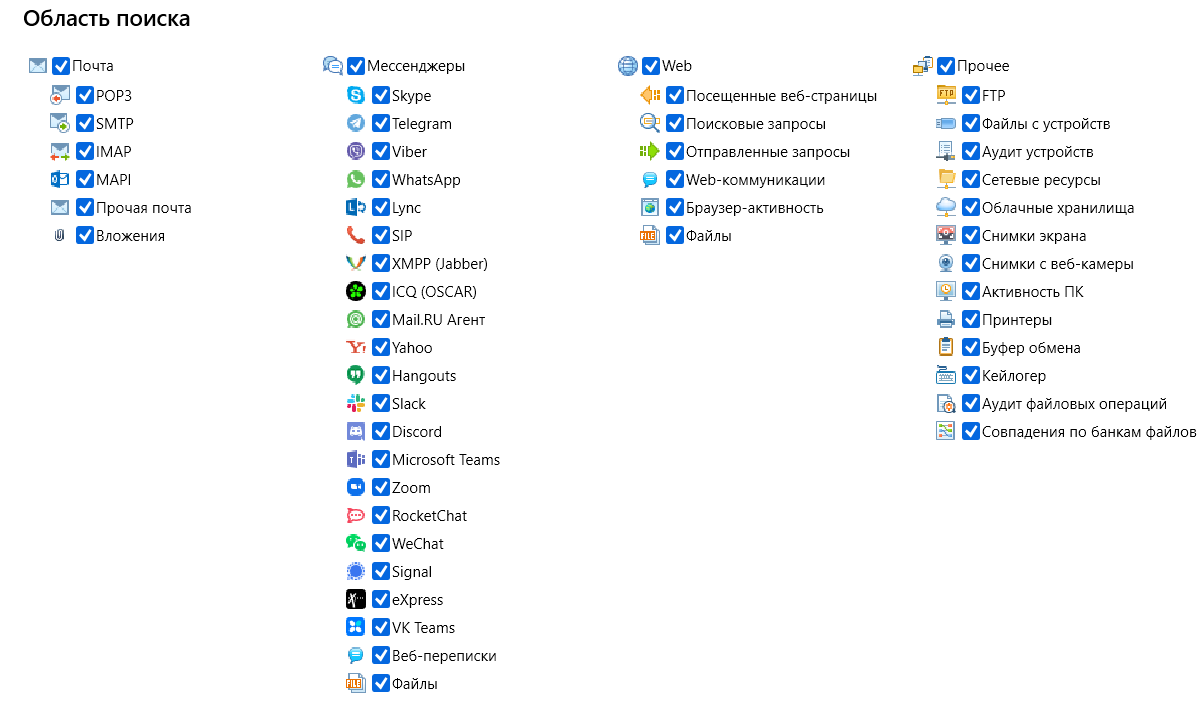

DLP-система Falcongaze производит мониторинг по следующим каналам коммуникации:

-

почтовые сервисы (POP3, SMTP, IMAP, MAPI и др.)

-

популярные мессенджеры и веб-переписки через Skype, Telegram, Viber, Lync, WeChat, Zoom и другие.

-

Web-активность через мониторинг поисковых запросов, коммуникаций, браузерной активности, передачи файлов;

-

мониторинг буфера обмена, работы с облачными хранилищами, аудит устройств, кейлогер, контроль процесса печати документов через принтер и так далее.

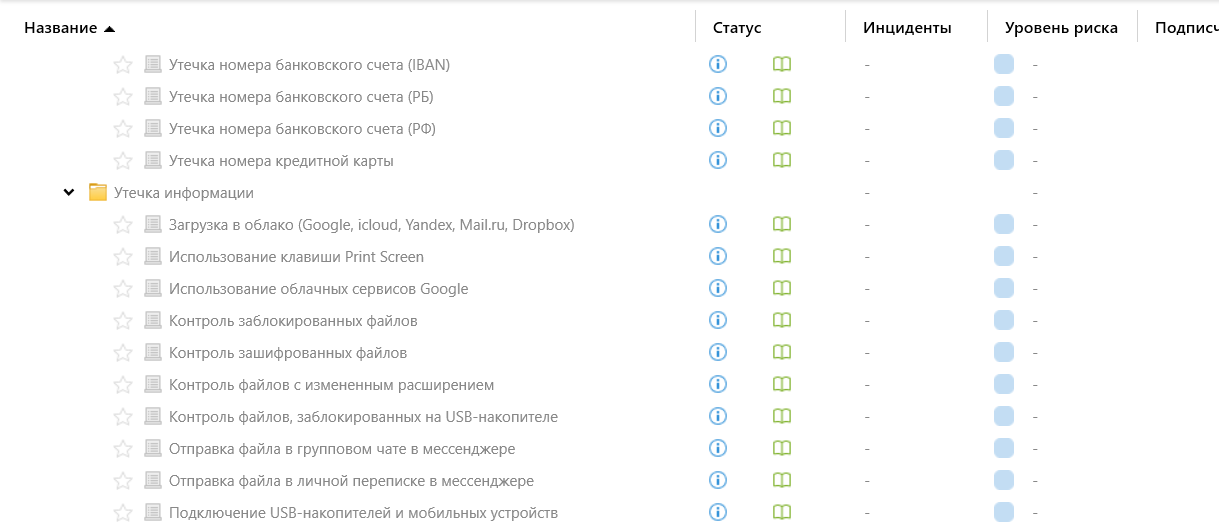

Контроль доступа к конфиденциальной информации и пресечение несанкционированного распространения информации осуществляется через предустановленные или пользовательские политики безопасности. В DLP-системе Falcongaze SecureTower заранее учтены основные риски распространения конфиденциальных данных: блок политик Утечка информации с контролем утечки договоров, документов, загрузки в популярные облачные хранилища, контролем зашифрованных файлов, контролем утечек персональных данных сотрудников, контролем логинов и паролей и так далее.

У Falcongaze SecureTower есть возможность протестировать программное обеспечение бесплатно, в течение 30 дней, что позволит потенциальным клиентам еще на этой стадии обнаружить утечку конфиденциальных данных.

Стандарты хранения и обработки конфиденциальной информации

Для построения системы учета лиц с доступом к конфиденциальной информации необходимо учитывать и сопутствующие процессы хранения и обработки этой информации. Для качественного и устойчивого исполнения этих процессов соблюдаются следующие принципы обращения с конфиденциальными данными.

Регламентированность процессов

В России обработка и хранение конфиденциальной информации установлена в рамках законодательной базы и регламентируется федеральным законодательством, а также различными ГОСТами.

Квалифицированность конфиденциальных данных

Включает в себя несколько категорий, таких как персональные данные, коммерческая тайна, государственная тайна и иные сведения. В каждой категории установлены свои требования к хранению и обработке, учитывающие индивидуальные характеристики информации и сферу ее применения.

Рассмотрим подробнее особенности хранения и обработки конфиденциальной информации.

Хранение конфиденциальной информации

Для процесса хранения конфиденциальных данных важно учитывать следующие аспекты.

-

Физическая защита

Необходима для обеспечения стабильного состояния данных и пресечения прямого или косвенного физического воздействия на них. Для защиты конфиденциальной информации можно использовать сейфы, защищенные шкафы и контролируемые помещения с ограниченным доступом. В случае документов, содержащих коммерческую или государственную тайну, места хранения должны соответствовать требованиям технической укрепленности и физической безопасности для хранилищ такого типа.

-

Электронное хранение

Конфиденциальные данные, хранящиеся в электронном виде, должны быть защищены так же, как и физические документы. Существует ряд рекомендаций по хранению электронных документов:

-

использовать специальные программы для автоматизации процессов хранения и управления (систем управления документооборотом (СУД));

-

обеспечить регулярность резервного копирования электронных документов;

-

ограничить доступ к электронным документам только для уполномоченных сотрудников с использованием аутентификации и авторизации;

-

осуществить использование сертифицированными средствами криптографической защиты информации, включающим шифрование с использованием алгоритмов, соответствующих требованиям ГОСТ Р 34.12-2015 для шифрования данных и ГОСТ Р 34.10-2012 для создания электронной подписи;

-

проводить постоянный мониторинг и аудит информации, с ведением журналов доступа и изменений для отслеживания действий пользователей и обеспечения прозрачности процессов документооборота.

Процесс обработки конфиденциальных данных

Обработка конфиденциальных данных должна придерживаться следующих принципов.

-

Контроль доступа. Любые изменения в информацию должны вноситься лишь уполномоченными лицами на основе должностных инструкций и установленных политик доступа. Возможность изменения строго ограничена.

-

Минимизация данных. К обработке должны быть доступны только те данные, которые необходимы для выполнения конкретных задач. Расширение доступа и чрезмерные права на администрирование не должны выдаваться.

Технические и организационные меры по защите информации при передаче прав доступа

К техническим мерам по защите информации относятся такие меры.

Шифрование данных

При передаче конфиденциальной информации через публичные сети, такие как Интернет, используется шифрование. Наиболее распространенными являются протоколы SSL/TLS для веб-трафика, а также VPN с использованием надежных криптографических алгоритмов. В России особое внимание уделяется использованию сертифицированных средств шифрования, соответствующих требованиям ГОСТ.

Электронная подпись

Применение электронной подписи необходимо для обеспечения целостности и подлинности передаваемых данных. Электронная подпись позволяет удостовериться, что данные не были изменены в процессе передачи и что они действительно исходят от отправителя.

Защита каналов связи

Важным аспектом является защита каналов связи, по которым передаются конфиденциальные данные. Это включает использование защищенных каналов, таких как VPN, и применение технологий предотвращения утечек данных (DLP) на уровне сетевого трафика.

Организационные меры защиты информации при передаче прав доступа представлены:

Регламентом передачи данных

В каждой организации должны быть разработаны и утверждены внутренние регламенты, устанавливающие порядок передачи конфиденциальной информации. В этих документах должны быть прописаны правила доступа, процедуры шифрования, использования электронной подписи, а также порядок действий в случае инцидентов безопасности.

Журналированием

Все факты передачи конфиденциальной информации должны фиксироваться в журналах или логах с указанием отправителя, получателя, времени передачи и используемых средств защиты. Это позволяет в случае необходимости провести аудит и установить детали передачи данных.

Обучением и инструктажем

Регулярное обучение сотрудников, имеющих доступ к конфиденциальной информации, необходимо для повышения осведомленности о рисках и методах защиты данных. Важно, чтобы сотрудники понимали необходимость соблюдения установленных регламентов и знали, как правильно обращаться с конфиденциальной информацией.

Порядок утилизации и архивирования конфиденциальных данных

Для каждой категории конфиденциальной информации должны быть установлены сроки хранения, соответствующие законодательным требованиям и внутренним политикам организации. Например, для персональных данных и коммерческой тайны существуют нормативы, определяющие минимальные и максимальные сроки хранения таких данных.

Архивы, содержащие конфиденциальную информацию, должны храниться в защищенных помещениях или на серверах с ограниченным доступом. Это может включать физическую охрану, системы видеонаблюдения, а также использование современных технологий защиты данных на уровне программного и аппаратного обеспечения.

Доступ к архивам должен быть строго регламентирован и предоставляться только уполномоченным лицам. Должны быть разработаны внутренние политики, определяющие порядок доступа к архивной информации, включая процедуры авторизации и аутентификации.

Конфиденциальные документы на бумажных носителях подлежат утилизации путем измельчения с использованием шредеров с высоким уровнем секретности (например, шредеры с уровнем защиты по DIN 66399 P-5 или выше). Альтернативным методом может быть сжигание документов в специально оборудованных местах.

Уничтожение информации на электронных носителях проводится методами, исключающими возможность восстановления данных. Это может включать многоразовое перезаписывание данных на носителе с использованием сертифицированного ПО или физическое уничтожение носителя (например, с использованием специализированных устройств для измельчения жестких дисков).

Все действия по уничтожению конфиденциальных данных должны документироваться. В отчетах фиксируются данные о том, какие именно данные были уничтожены, каким методом, а также кем и когда была произведена утилизация. Эти отчеты должны храниться в организации и быть доступны для внутреннего или внешнего аудита.

Выполнение всех этих мер позволяет минимизировать риски утечек конфиденциальной информации и обеспечить высокий уровень защиты данных на всех этапах их жизненного цикла — от момента создания и хранения до передачи и утилизации.

Тезисный обзор возможностей MS Active Directory

Microsoft Active Directory (AD) — это служба каталогов, разработанная Microsoft для управления доступом, аутентификацией и авторизацией в корпоративных сетях. AD предоставляет централизованное управление пользователями, компьютерами и другими ресурсами, упрощая администрирование и повышая безопасность.

Основная функция Microsoft Active Directory: централизованное управление учетными записями, что позволяет централизованно управлять учетными записями пользователей и компьютеров. Администраторы могут создавать, изменять и удалять учетные записи, а также управлять паролями и настройками безопасности для всей организации из единой консоли.

Преимущества Microsoft Active Directory в управлении доступом:

-

Централизованное управление безопасностью AD позволяет управлять политиками безопасности и правами доступа для всех пользователей и устройств в сети, обеспечивая единообразие и упрощение администрирования.

-

Active Directory поддерживает масштабируемую архитектуру, которая может адаптироваться под сети любого размера.

-

Active Directory интегрируется с широким спектром систем и приложений, включая Microsoft Exchange, Office 365, SharePoint, а также сторонними решениями.

-

AD поддерживает ролевое управление доступом, позволяя назначать права и привилегии на основе ролей пользователей.

Российские аналоги службы каталогов: Avanpost DS, Эллес — Служба Каталогов, "РЕД АДМ: Промышленная редакция 1.1."

Avanpost DS — система управления доступом и аутентификацией пользователей, аналог Active Directory.

Функции: управление учетными записями пользователей, контроль доступа к ресурсам, единая точка аутентификации.

Из особенностей: поддерживает интеграцию с российскими криптосредствами, централизованное управление пользователями и доступом в корпоративных сетях.

Эллес — Служба Каталогов — платформа для создания и управления корпоративной службой каталогов.

Выполняет функции хранения информации о пользователях, ролях и правах доступ.

Из особенностей: поддержка российских стандартов безопасности, может использоваться для управления IT-инфраструктурой в госсекторе и компаниях с высокими требованиями к информационной безопасности.

"РЕД АДМ: Промышленная редакция 1.1." — информационная система для управления пользователями и ресурсами, созданная на базе открытых технологий.

Выполняет функции управления доступом к информационным системам, мониторингу и аудиту безопасности, управлению ролями и правами.