Анализ угроз информационной безопасности

15.08.2024

Информационная безопасность (ИБ) — важная составляющая существования каждого предприятия, ведь это гарантия стабильной и качественной работы. Современный бизнес сегодня невозможно построить без внимания и затрат ресурсов на ИБ, которые распределяются между составлением эффективных инструментов защиты информации и проведения анализа угроз информационной безопасности.

Что такое угроза информационной безопасности?

Угроза информационной безопасности — это любое обстоятельство или событие, которое может нанести ущерб информационной системе путем несанкционированного доступа, уничтожения, разглашения, изменения данных и (или) отказа в обслуживании. Эти угрозы могут нарушить конфиденциальность, целостность и доступность информации и систем. Проще говоря, угроза информационной безопасности — это любая потенциальная опасность, с помощью которой мошенники могут воспользоваться уязвимостью для нарушения безопасности и нанесения ущерба данным или инфраструктуре. Существуют различные классификации угроз ИБ, однако самой обширной считается разделение на природные и искусственные (антропогенные) угрозы для информации. Рассмотрим их подробнее.

Какие искусственные и природные источники опасности существуют?

Искусственные угрозы информационной безопасности — это те угрозы, которые вызваны влиянием антропогенного фактора или напрямую регулируются человеком. То есть это угрозы, где источник негативного воздействия на информацию — человек и его деятельность. К искусственным источникам опасности относятся:

-

Кибератаки

Могут быть реализованы через внедрение вредоносного ПО на носители информации и использование этого программного обеспечения для негативного воздействия на данные. Состоят из следующих подгрупп.

Вредоносное ПО

-

Программные вирусы, которые прикрепляются к легитимным файлам, тем самым вызывая повреждение и распространяясь на другие системы.

-

Сетевые черви, похожее на вирусы вредоносное ПО, которые могут сами быстро распространяться через прикрепление к хост-файлу при запуске этого файла.

-

Трояны — тип вредоносного ПО, маскирующегося под легитимное. После установки предоставляет злоумышленнику несанкционированный доступ к управлению данными.

-

Программы-вымогатели или шифровальщики. Шифруют данные пользователя на носителе и требуют оплаты за ключ дешифровки.

-

Шпионские программы для скрытого отслеживания активности пользователя и сбора информации без его ведома.

Фишинг

-

Простая фишинговая e-mail-рассылка. Это мошеннические письма, выглядящие как от легитимных источников, но несущие в себе информационную угрозу. Рассылка преследует цель обмануть получателя и заставить его предоставить конфиденциальную информацию о себе или перейти по вредоносным ссылкам.

-

Целенаправленный фишинг (spear phishing). Это атаки, направленные на конкретных лиц или организации, часто с использованием личной информации для большей убедительности. Для обеспечения этих атак необходима предварительная подготовка, сбор информации, адаптация под конкретную потенциальную жертву, чтобы обеспечить реалистичное давление.

Атаки отказа в обслуживании (DoS) и распределенного отказа в обслуживании (DDoS). DoS и DDoS-атаки это максимизация давления на сайт или приложение за счет использования множества скомпрометированных входов в систему и обеспечения скоординированной массовой атаки на цель, вследствие которой растет трафик и конечный сервис не справляется с потоком.

SQL-инъекции. Это внедрение вредоносных SQL-запросов в поля ввода для манипуляции базой данных, потенциально раскрывающее или изменяя конфиденциальную информацию в них.

-

Внутренние угрозы информационной безопасности

Могут носить преднамеренный и непреднамеренный характер, в зависимости от целенаправленности и обдуманности действий для первого типа и случайностью, необдуманностью действий для другого типа.

Социальная инженерия

-

Претекстинг. Эти тип давления социальной инженерии, при которой повод взаимодействия продумывается мошенником и не соответствует действительности. Это заранее созданная вымышленная ситуация используется для обмана человека с целью получения необходимой информации.

-

Бейтинг. Это достаточно новая схема распространения вредоносного ПО, рассчитанная на элементарную невнимательность или жадность человека. Мошенники оставляют зараженные USB-накопители в общественных местах в надежде, что кто-то их поднимет и использует, что спровоцирует передачу этого ПО на конечное устройство.

-

Тейлгейтинг. Это следование за кем-то в защищенную зону без надлежащей авторизации (как правило защищаемая территория), используя социальные нормы поведения, например, уважительное удержание двери для следующего человека.

Физические угрозы

-

Кража физических устройств, таких как ноутбуки, жесткие диски или серверы, содержащих конфиденциальную информацию.

-

Вандализм или намеренное повреждение оборудования и инфраструктуры предприятия с целью нанесения материального или репутационного ущерба.

-

Саботаж. Намеренное повреждение или уничтожение критических систем и инфраструктуры для нарушения работы предприятия.

Уязвимости программного обеспечения

-

Атаки нулевого дня. Это использование еще не выявленных уязвимостей информационной системы для атаки. Такие уязвимости не известны разработчику программного обеспечения или пока не имеют доступного пула обновлений.

-

Отказ виртуального облачного сервиса, который приведет к потере или блокировке хранимых данных.

Физическое прослушивание сети

-

Сниффинг трафика (Packet Sniffing) через перехват и анализ данных, проходящих по сети и извлечение конфиденциальной информации из этих данных.

-

Атаки типа «человек посередине» (MitM). В случае реализации этого действия осуществляется перехват и возможное изменение коммуникаций между двумя сторонами без их ведома (внедрение между двумя участниками коммуникации и изменение передаваемой информации).

-

Виброакустическая прослушка через считывание вибрации воздуха с поверхностей в помещении, что позволяет достаточно точно воспроизвести произносимый текст.

2. Природные источники опасности

Это источники угроз информационной безопасности, возникающие под воздействием природных катаклизмов и стихийных бедствий. На эти угрозы напрямую не влияет человек и его деятельность. Потенциально они всегда имеют место быть, поэтому в процессе формирования концепции информационной безопасности предприятие всегда должно учитывать их в зависимости от внешней обстановки и спецификацию под определенную территорию. К ним относятся:

Стихийные бедствия

-

Землетрясения (могут вызвать обрушение зданий, повреждение центров обработки данных, отключения электроэнергии и т.д., что может привести к потере данных и длительным простоям).

-

Наводнения (проникновение воды на территорию хранения и использования информации. Может уничтожить физическое оборудование, вызвать электрические сбои и нарушить работу коммуникационных сетей и т.д.).

-

Пожары (могут привести к полному уничтожению центров обработки и хранения данных и оборудования, что приводит к значительной потере данных и нарушению работы).

-

Ураганы и торнадо (сильные ветры и летящие обломки могут повредить инфраструктуру, вызвать отключения электроэнергии и нарушить мобильную и интернет-связь на больших территориях).

Экологические факторы

-

Экстремальные температуры (чрезмерная жара может вызвать перегрев и выход из строя компьютерных компонентов, в то время как экстремальный холод может сделать материалы хрупкими и привести к их разрушению).

-

Влажность (высокий уровень влажности может привести к конденсации, коротким замыканиям и коррозии, а низкий уровень влажности может увеличить риск накопления статического электричества, что потенциально может повредить чувствительную электронику).

-

Удары молнии. Могут вызвать скачки напряжения и отключения электроэнергии, что приведет к возможному повреждению оборудования и потере данных, если не установлены соответствующие устройства защиты от перенапряжений и системы резервного копирования.

Пандемии и кризисы в области здравоохранения

-

Операционные нарушения из-за сокращения доступности рабочей силы могут повлиять на способность поддерживать и защищать IT-системы.

-

Увеличение числа кибератак. Злоумышленники часто используют кризисы для запуска фишинговых атак, эксплуатируя повышенное состояние тревоги и возможные отвлечения сотрудников.

Понимание этих источников опасности позволяет организациям внедрять комплексные меры безопасности и планы восстановления после сбоев для снижения рисков и обеспечения устойчивости их информационных систем.

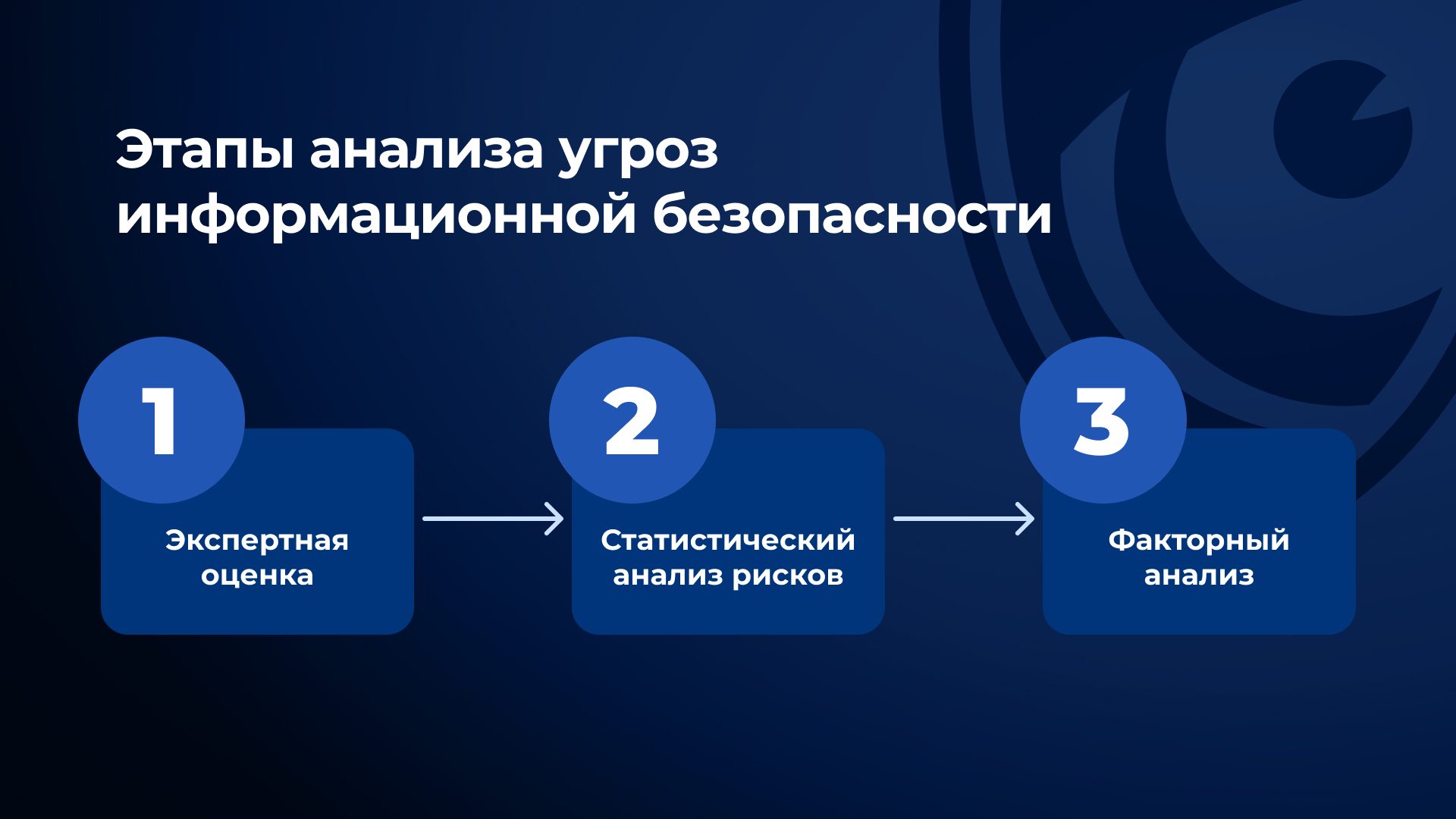

Анализ угроз информационной безопасности: экспертная оценка, статистический анализ рисков, факторный анализ

Для адекватной оценки угроз информационной безопасности необходимо исследовать пути внедрения информации на предприятия, для чего применяется комплексный подход к аналитике.

В этот комплекс должны входить компоненты, отвечающие за экспертный аудит состояния системы безопасности и возможностей ее защиты от потенциальных нарушений целостности, достоверности и конфиденциальности, статистический анализ рисков, сверка вероятности их происхождения в системе и факторы, способствующие повышению этой вероятности. Рассмотрим подробнее все пути анализа.

Почему анализ угроз ИБ так важен? На это влияет несколько причин:

-

Предварительный анализ угроз ИБ обеспечивает предотвращение потерь конфиденциальных данных в компании. Выявление киберугроз позволяет пресечь эти рисковые для безопасности предприятия ситуации, в том числе раскрытие сверхценных данных, напрямую влияющих на эффективность и стабильность предприятия.

-

Обеспечивает создание рекомендаций по управлению информационной безопасностью на предприятии и внедрение эффективных мер пресечения рисков ИБ.

-

Актуализация мер защиты, ведь благодаря предварительному анализу угроз предприятие может актуализировать собственную систему безопасности согласно современным требованиям и существующим средствам давления на информацию.

Экспертная оценка угроз информационной безопасности

Экспертная оценка угроз информационной безопасности занимает главное место в общем процессе анализа этих вероятных событий, поскольку обеспечивает максимально полное исследование в совокупности с разными сценариями работы предприятия и на разных этапах:

-

Предпроектное исследование.

-

Поддерживающий анализ.

-

Анализ по результатам аудита системы безопасности.

-

Постинцидентный анализ.

Анализ угроз информационной безопасности может проводиться двумя способами.

Собственными силами. В этом случае предприятие согласно заранее установленной концепции безопасности информации и с полным документальным сопровождением согласно законодательству проводит анализ угроз информационной безопасности за счет собственного финансирования, опираясь на экспертность и профессионализм сотрудников.

Привлеченными силами. Это способ анализа угроз безопасности, при котором эксперты по информационной безопасности привлекаются со стороны поставщиков данной услуги. Может применяться для расширения опыта исследования ИБ сотрудниками компании, при потребности максимизации эффективности аудита, при кадровом дефиците и отсутствии компетентных экспертов внутри предприятия, при жестком тайминге внедрения системы информационной безопасности и по другим причинам.

Предпроектное исследование угроз информационной безопасности: проблематика процесса

Создание модели угроз безопасности информации является важной стадией предпроектного обследования при разработке систем защиты информации. Этот процесс включает анализ актуальности угроз для конкретного объекта информатизации в данный момент времени. Грамотная оценка позволяет создать эффективную систему защиты, избегая в дальнейшем избыточных затрат на ресурсы, обеспечив баланс между уровнем защищенности информации и затратами на ее защиту.

В современных условиях из-за нехватки квалифицированных кадров разработка моделей угроз возлагается на широкий круг специалистов. Часто сотрудники, не имея специальной подготовки в области информационной безопасности, вынуждены решать задачи по защите информации. Это осложняет процесс, особенно для объектов с нетипичной архитектурой, требуя привлечения сторонних экспертов, что увеличивает финансовые затраты и может осложнить оценку из-за недостатка информации об объекте.

Разработка и оценка моделей угроз осуществляется по методическим документам ФСТЭК и ФСБ России. Недавно введенная Методика оценки угроз безопасности ФСТЭК требует анализа сценариев реализации угроз, что повышает трудоемкость процедуры. Ранее оценка угроз основывалась на вероятностных моделях и экспертных методах, зависящих от субъективного мнения специалистов. Новый подход предполагает анализ 10 тактик реализации угроз, включающих 145 техник, которые нужно сопоставить с 222 угрозами из БДУ ФСТЭК. В итоге рассматриваются 32 190 сценариев реализации угроз. Кроме того, необходимо учитывать отраслевые модели угроз, если они существуют.

И даже после исключения некоторых угроз, неактуальных для конкретного объекта информатизации (например, угроз, связанных с неиспользуемыми технологиями), число рассматриваемых сценариев остается значительным. Постоянная модернизация объектов информатизации и появление новых угроз также требуют регулярной переоценки и доработки модели защиты, что увеличивает трудозатраты. Увеличение числа объектов информатизации приводит к тому, что сотрудники должны постоянно заниматься оценкой угроз, что в свою очередь требует значительных ресурсов.

Методический документ также рекомендует создание экспертной группы методом Дельфи, включающей специалистов различных профилей, для уменьшения субъективности оценок. Эта группа должна регулярно проводить переоценку угроз и доработку модели, что требует привлечения дополнительных сотрудников и увеличивает трудозатраты.

С учетом перечисленных факторов можно заключить, что для снижения издержек необходимо автоматизировать процесс оценки угроз. Методический документ ФСТЭК предусматривает возможность использования программных средств для автоматизации оценки и поддержания модели угроз в актуальном состоянии в электронном виде. Таким образом, разработка программного комплекса для автоматизации оценки угроз официально допустима.

Для автоматизации был выбран метод экспертных систем, поскольку он позволяет формировать логически обоснованные выводы на основе известных фактов, снижает субъективность оценок и издержки на привлечение экспертов. Экспертные системы могут объяснить свои выводы, что важно для обоснования решений перед контролирующими органами. Программный комплекс будет повторять принятые решения независимо от внешних факторов, что обеспечивает объективность оценок. Более того, он позволит использовать знания многих экспертов отрасли и снижает необходимость в привлечении высококвалифицированных специалистов для выполнения задач.

Архитектура экспертной системы формируется в зависимости от поставленных целей и уровня глубины анализа. Стандартная экспертная система включает в себя несколько ключевых компонентов: решатель (интерпретатор), рабочую память (базу данных), базу знаний, компоненты для приобретения знаний, объяснительный и диалоговый компоненты. Экспертная система должна обладать механизмом приобретения знаний, интеллектуальным редактором для их ввода в базу, а также проводить анализ на предмет непротиворечивости.

Одной из важнейших характеристик является накопление, обновление и организация знаний. Грамотное применение и интеграция качественного опыта специалистов с алгоритмами мышления квалифицированных экспертов способствуют принятию эффективных и точных решений, что делает экспертную систему гибкой и экономически выгодной. Важной особенностью экспертной системы также являются ее прогностические способности. Экспертная система может выступать в качестве модели для решения задач, предоставляя ответы в конкретных ситуациях и демонстрируя, как новые стратегии и процедуры влияют на конечный результат, а также какие обстоятельства привели к изменениям. Добавление новых правил или корректировка существующих позволяет оценить потенциальное воздействие отдельных факторов и понять их взаимосвязь с принятием решения.

Преимущества экспертной системы заключаются в следующем:

-

достигнутая компетентность сохраняется и может документироваться, передаваться, воспроизводиться и наращиваться;

-

результаты стабильны, отсутствует влияние эмоциональных и других факторов, связанных с человеческой ненадежностью;

-

установлена возможность копирования;

-

экономическая эффективность по сравнению с услугами специалистов и экспертов, в ряде случаев позволяет отказаться от их привлечения.

Однако существуют и недостатки:

-

недостаточная способность ПО к обучению новым правилам и концепциям, ограниченные творческие и изобретательские возможности;

-

высокая стоимость разработки; система предполагает участие эксперта с более низкой квалификацией;

-

требуются значительные компьютерные ресурсы для обработки и хранения полученной информации.

Экспертная система имеет узкую специализацию, что не является недостатком в данном случае, так как она предназначена для области информационной безопасности. Формализованный подход к оценке угроз включает инвентаризацию объекта, определение негативных последствий, объектов воздействия, нарушителей и способов реализации угроз. Процесс оценки угроз в экспертной системе будет состоять из нескольких этапов: инвентаризация, определение негативных последствий, оценка объектов воздействия, выявление нарушителей и сопоставление угроз с данными из БДУ ФСТЭК.

Разработка программного комплекса позволит снизить издержки на проведение оценки угроз в соответствии с методическим документом ФСТЭК. Однако для его реализации необходимо преодолеть существующие сложности, требующие проработки.

Поддерживающий анализ

Поддерживающий анализ — это процесс актуализации существующих мер безопасности информации с целью обеспечения целостного и современного подхода к противодействию динамично изменяющимся информационным угрозам. Может быть представлен в виде периодического мониторинга лицензий, подписок, обновлений программного обеспечения по безопасности, проведения семинаров и обучающих тренингов по предотвращению угроз ИБ внутри предприятия и других мероприятий, которые обеспечат стабильную реализацию уже установленных мер и их поддержку.

Анализ по результатам аудита системы безопасности

Аудит информационной безопасности предприятия проводится с целью:

-

минимизации рисков информации;

-

актуализации применяемых мер безопасности;

-

снижения сопутствующих затрат на ИБ;

-

оптимизации бизнес-процессов, в том числе в рамках процессов ИБ;

-

приведения в соответствие с нормами регуляторов и законодательными нормами процессов обеспечения ИБ.

В результате аудита предприятие имеет полную картину всех бизнес-процессов (или их части при частичном аудите), а также четкую визуализацию проблем ИБ, к решению которых должны быть применены силы предприятия.

Постинцидентный анализ

Инцидент информационной безопасности это осуществленный риск ИБ, который привел или мог привести к ущербу компании за счет раскрытия, изменения, удаления или повреждения конфиденциальной информации. Конечно, большинство мероприятий в ИБ направлено на минимизацию вероятности наступления инцидента, однако пока что ни один инструмент защиты не может давать 100% гарантии. Поэтому при наступлении инцидента необходимо обеспечить полную оценку произошедшего и извлечь урок для предупреждения будущих инцидентов.

Анализ угроз информационной безопасности после инцидента безопасности может быть полезен по следующим показателям:

-

Для понимания природы инцидента: что было источником угрозы, какие способы ее реализации были приняты, какие уязвимости предприятия были задействованы и возможно ли проникновение через эти уязвимости в будущем.

-

Для идентификации уязвимостей, чтобы устранить слабые места в системе и предотвратить повторение подобных атак в будущем.

-

Для улучшения систем защиты, пересмотра и усиления существующих мер безопасности. Это может включать в себя обновление программного обеспечения, внедрение новых технологий защиты или изменение политики безопасности.

-

Для повышения мер осведомленности и обучения сотрудников о конкретных угрозах и методах защиты, что поможет предотвратить будущие инциденты.

-

Для поддержки нормативных требований и стандартов, обязывающих организации проводить анализ инцидентов безопасности. Это помогает соблюдать стандарты и избегать штрафов или других юридических последствий.

-

Для улучшения планов реагирования на инциденты. Анализ инцидента предоставляет ценные уроки, которые можно использовать для улучшения реагирования на инциденты в будущем, включая процедуры оповещения, действия по устранению и восстановлению.

-

Для формирования отчетности и документации, детализированной и развернутой фиксации события для внутреннего расследования и взаимодействия с правоохранительными органами при необходимости.

-

Для установления причинно-следственной связи и понимания того, какие события привели к инциденту, что важно для стратегического планирования и улучшения общей безопасности организации.

-

Для оценки нанесенного ущерба как в материальном, так и в нематериальном аспекте (репутационные потери, потеря доверия клиентов и т. д.), что помогает в принятии решений о компенсациях и восстановительных мероприятиях.

-

Проведение анализа угроз информационной безопасности после инцидента является критически важным для обеспечения долгосрочной защиты информационных систем и данных организации.

Статистический анализ информационных угроз

Статистический анализ информационных угроз — это аналитический метод прогнозирования вероятности наступления риска разглашения, изменения, удаления или повреждения информации предприятия, основанный на оценке статистики инцидентов в ИБ. Важно понимать при использовании статистического метода анализа, что:

-

необходимо опираться на информацию о прошлых инцидентах с максимально приближенными к сфере деятельности компании данным;

-

чем более актуальная и свежая информация, тем эффективнее ее использование в прогнозе;

-

необходимо делать поправку на специфику предприятия, его масштаб, регуляторные и законодательные нормы при использовании открытых данных об отрасли или информации из внешних источников.

Для проведения статистической аналитики компания также может использовать собственные данные об инцидентах, полученные из фиксирования нарушений безопасности информации на предприятии. Это обеспечит предметность исследования и большую концентрацию на рисках безопасности конкретного предприятия. Статистический анализ угроз обеспечивает исследование произошедших инцидентов безопасности и влияющих на них факторов, что поможет в проектировании модели ИБ предприятия с учетом вероятности этих рисков.

Факторный анализ угроз информационной безопасности

Факторный анализ угроз информационной безопасности включает в себя выявление и понимание основных и второстепенных первопричин, которые способствуют развитию различных рисков безопасности в организации. Этот метод направлен на предоставление структурированного подхода к анализу и снижению угроз путем их разбивки на более управляемые компоненты.

Этапы проведения факторного анализа угроз информационной безопасности представлены:

-

Сбором данных для аналитики.

Сюда входит сбор отчетов о происшествиях и прошлых инцидентах безопасности, утечках и случаях угроз, проведение опросов и интервью с участниками системы безопасности, включая сотрудников и экспертов безопасности. В рамках этапа сбора данных также можно использовать собранную аналитику из программных систем информационной безопасности типа систем управления информацией и событиями безопасности (SIEM), систем обнаружения вторжений (IDS), DLP-систем мониторинга внутренней информационной безопасности и других инструментов мониторинга для сбора соответствующих данных.

-

Идентификацией потенциальных угроз.

Для идентификации потенциальных угроз безопасности на предприятии применяются различные методики моделирования, которые обеспечат оценку наступления негативного сценария с учетом всех входящих факторов, влияющих на информационную систему предприятия. Примером таких методик могут быть STRIDE (подмена, фальсификация, отказ от ответственности, раскрытие информации, отказ в обслуживании, повышение привилегий) или PASTA (процесс моделирования атак и анализа угроз).

-

Оценкой уязвимостей.

В рамках этого этапа происходит оценка уязвимостей информационной системы предприятия с точки зрения конкретных факторов, которые влияют на безопасность данных.

-

Анализом и интерпретацией.

Этот этап направлен на изучение корреляций между выявленными факторами рисков ИБ для понимания их взаимосвязей, а также на определение первопричин угроз безопасности путем анализа извлеченных факторов.

-

Практической проверкой.

Этот этап направлен на оценку результатов исследований ИБ экспертами по безопасности для обеспечения их соответствия реальным сценариям и практическому опыту компании.

-

Отчетностью и снижением рисков.

Подготовка подробных отчетов о выявленных факторах и их влиянии на информационную безопасность. Разработка и внедрение стратегий для устранения первопричин и снижения выявленных угроз.

Преимущества использования факторного анализа для угроз информационной безопасности

-

Улучшенное представление о потенциальных угрозах.

-

Более качественные управленческие решения в области информационной безопасности.

-

Снижение негативного воздействия и рисков информационной безопасности.

-

Повышение объективности в подходе к методам обеспечения ИБ.

-

Повышение прозрачности бизнес-процессов, выявление скрытых закономерностей и взаимосвязей между различными угрозами безопасности, которые могут быть неочевидны при традиционном анализе.

-

Целостность и комплексность подхода на весь комплект инструментов обеспечения ИБ.

Моделирование информационных потоков

Моделирование информационных потоков — это представление всей логистики движения информации на предприятии. Сюда относятся пути передачи, места хранения и обработки данных как цифровыми, так и физическими способами.

Основная цель моделирования информационных потоков: визуализация операций с данными и фактическое представление всех этапов взаимодействия с ними для дальнейшего исследования и анализа возможных рисков информации на любом из визуализированных этапов. Для этого выделяют такие типы потоков информации:

-

в зависимости от функциональных возможностей и особенностей системы информации;

-

в зависимости от объема передаваемых данных;

-

в зависимости от технических средств обеспечения передачи потока данных;

-

в зависимости от типа обработки информации (машинная или ручная).

Каждый из этих типов определения потоков информации влияет на общий анализ системы, обеспечивает более детальный и разноракурсный подход к управлению потоками, а также используется в моделировании угроз ИБ на предприятии.

Так, определение потока в зависимости от функциональных возможностей и особенностей системы информации обеспечивает проработку системы безопасности с акцентом на детализацию бизнес-процессов и поиск уязвимостей информации в операционной деятельности предприятия.

Распределение моделей информационных потоков в зависимости от объема передаваемых данных помогает в определении нагруженных участков системы информации и усилении внимания на эти участки при составлении системы безопасности, ведь участки с большей нагрузкой могут быть подвержены большему риску.

Технические средства передачи информации также могут являться объектами смоделированных и непреднамеренных рисков информации из-за технических проблем, сбоев, ошибок в настройке, отказов в работе. Поэтому в разрезе анализа угроз информационной безопасности необходимо учитывать и этот фактор.

Существуют два типа моделей информационных потоков, разграниченных по типу обработки информации: машинная и ручная. Машинная — это совокупность всех технических и программных решений по управлению потоком, а ручная — это все факты использования и обработки информации с помощью ручного труда. Машинная обработка информации может стать источником угроз для информации из-за технического или программного несовершенства, сбоев, недостатков в отладке и настройке и других причинах. Ручная обработка может вызвать проблемы с хранением, несанкционированное распространение или утерю данных.

Моделирование угроз

Следующий этап после оценки и полного аудита источников — моделирование. Это процесс практического представления вероятности осуществления угрозы информационной безопасности на основе полученной в результате исследований информации.

Основная цель моделирования — практическое представление вероятности риска информации, пути его осуществления для дальнейшего выстраивания системы защиты от этого риска.

Как правило, моделирование угроз производится по двум параметрам:

-

моделирование внешних угроз;

-

моделирование внутренних угроз.

Внешние угрозы

Это все возможные варианты внедрения в контур информационной безопасности предприятия из-за периметра от не входящих в состав предприятия объектов или процессов. Подробнее возможные угрозы описаны выше в искусственных и природных источниках опасности.

Внутренние угрозы

Это все источники угроз, которые исходят из контура безопасности самого предприятия. К таким угрозам относятся деятельность нелояльных сотрудников, которая может привести к утечке информации (намеренном раскрытии коммерческих сведений компании), репутационному ущербу (из-за раскрытых данных или намеренного негативного воздействия), ущербу инновационной или производственной деятельности (коммерческий шпионаж), попытки нанести угрозу компании после увольнения (присвоение коммерческих данных), кража и присвоение материальных активов компании и т. д.

К внутренним угрозам относятся также технические и программные риски информационной безопасности, которые могут возникнуть из-за сбоев и проблем в эксплуатации, и которые в итоге могут привести к потере, порче, блокировке хранимых данных.

Стоит также упомянуть о привилегированных участниках системы, которые имеют расширенный доступ к информации компании (менеджеры, IT-администраторы) и которые могут нанести больший ущерб информации.

Все эти угрозы в разной степени влияют на информационную безопасность, однако при использовании в моделировании угроз необходимо по-разному оценивать эти риски и соотносить их с мерами защиты от угроз.

Поиск уязвимостей информационной системы

Для исследования деятельности предприятия в разрезе информационной безопасности и существующих уязвимостей этой системы можно использовать такой метод, как SWOT-анализ.

SWOT-анализ — это стратегическая оценка различных аспектов деятельности организации (в конкретном случае информационной безопасности).

В контексте информационной безопасности предприятия SWOT-анализ используется для выявления внутренних и внешних факторов, влияющих на уровень безопасности и поиск уязвимостей всей системы ИБ. Рассмотрим, как можно применять SWOT-анализ для моделирования угроз информационной безопасности:

1. Strengths (Сильные стороны)

Поиск сильных сторон — внутренних факторов, которые укрепляют информационную безопасность. Примеры включают:

-

Использование новейшего оборудования и программного обеспечения для защиты данных.

-

Наличие квалифицированных специалистов в области кибербезопасности.

-

Задокументированные политики и процедуры безопасности. Оформленные и внедренные стандарты и процессы безопасности.

2. Weaknesses (Слабые стороны)

Поиск слабых сторон — внутренних недостатков, снижающих уровень защиты. Примеры:

-

Устаревшие технологии, использование старого, не поддерживаемого оборудования и ПО, недостаточный уровень обновления систем.

-

Недостаток специалистов, дефицит кадров, компетентных в сфере информационной безопасности.

-

Низкая осведомленность сотрудников о киберугрозах и мерах защиты.

3. Opportunities (Возможности)

Поиск возможностей — внешних факторов, которые можно использовать для улучшения безопасности. Примеры:

-

Инновационные решения, поиск и внедрение новых технологий и инструментов для усиления защиты.

-

Обучение и повышение квалификации персонала через программы обучения и сертификации для сотрудников.

-

Внешние консалтинговые услуги, сотрудничество с экспертами и консалтинговыми компаниями для повышения уровня безопасности.

4. Threats (Угрозы)

Поиск угроз — внешних факторов, которые могут негативно повлиять на безопасность предприятия. Примеры:

-

Оценка вероятности возникновения киберпреступления, наличие постоянной угрозы взломов и атак.

-

Изменение нормативных требований в виде новых законов и стандартов, которые требуют адаптации и внедрения в деятельность предприятия.

-

Конкуренты и инсайдеры. Оценка возможных угроз со стороны конкурентов или недобросовестных сотрудников.

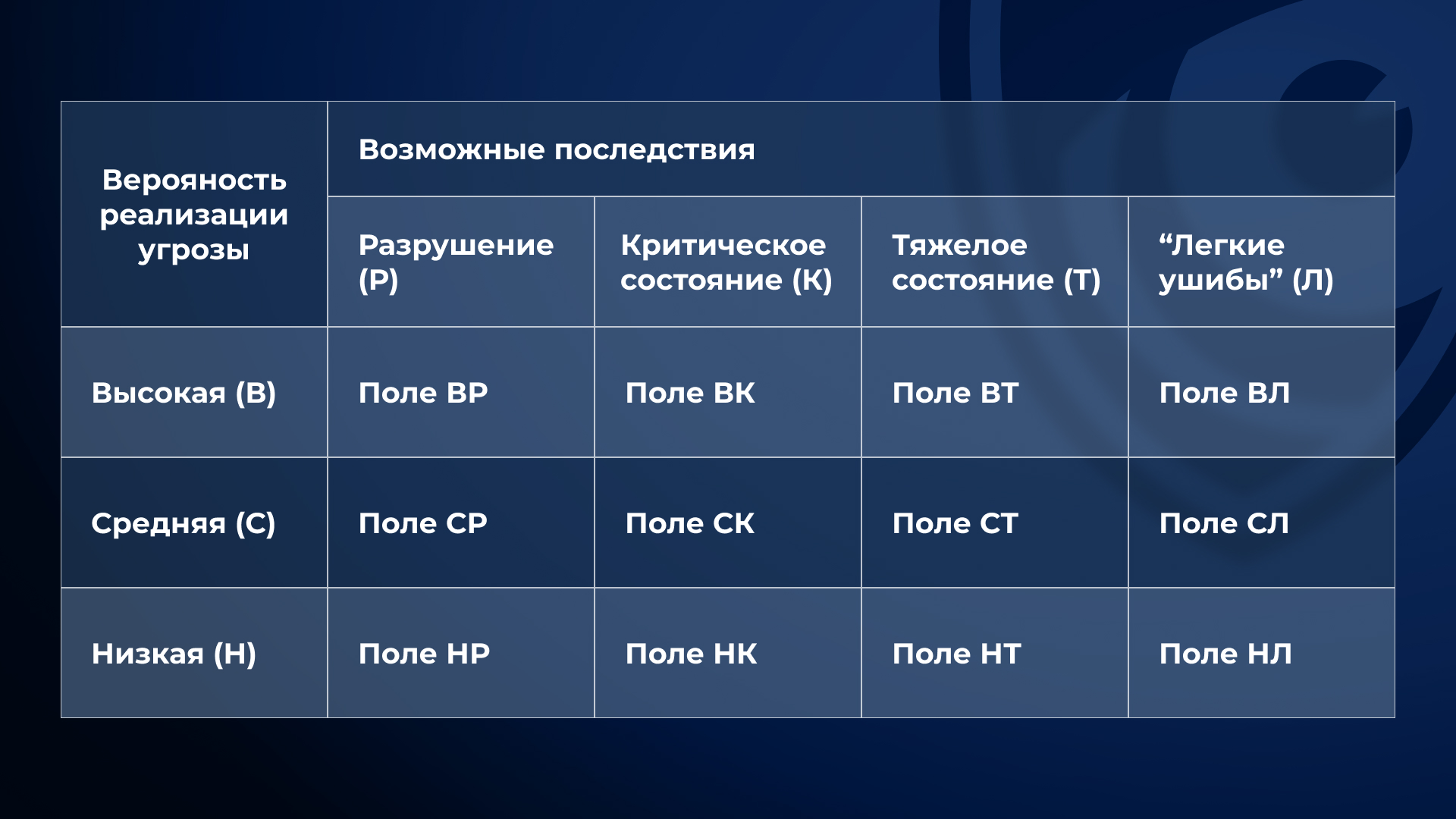

Для оценки возможных угроз можно использовать матрицу угроз. Это шкала, в которой отражается вероятность реализации угрозы и возможные последствия от ее наступления, что позволит распределить меры противодействия и инструменты ИБ предприятия. Так существуют такие угрозы по степени вероятности осуществления:

-

высокой степени вероятности реализации (В);

-

средней степени (С);

-

низкой степени (Н).

Которые приводят к последствиям:

-

разрушениям (Р);

-

критическим состояниям (К);

-

тяжелым состояниям (Т);

-

легким ушибам (Л).

Подробнее матрица представлена в таблице.

Применение SWOT-анализа поможет идентифицировать систему безопасности предприятия, разделить информационные угрозы на более и менее вероятные, составить стратегическое планирование по борьбе с этими угрозами. Использование SWOT-анализа для информационной безопасности также помогает систематически оценивать текущие меры безопасности, выявлять области для улучшения и подготовиться к потенциальным угрозам.

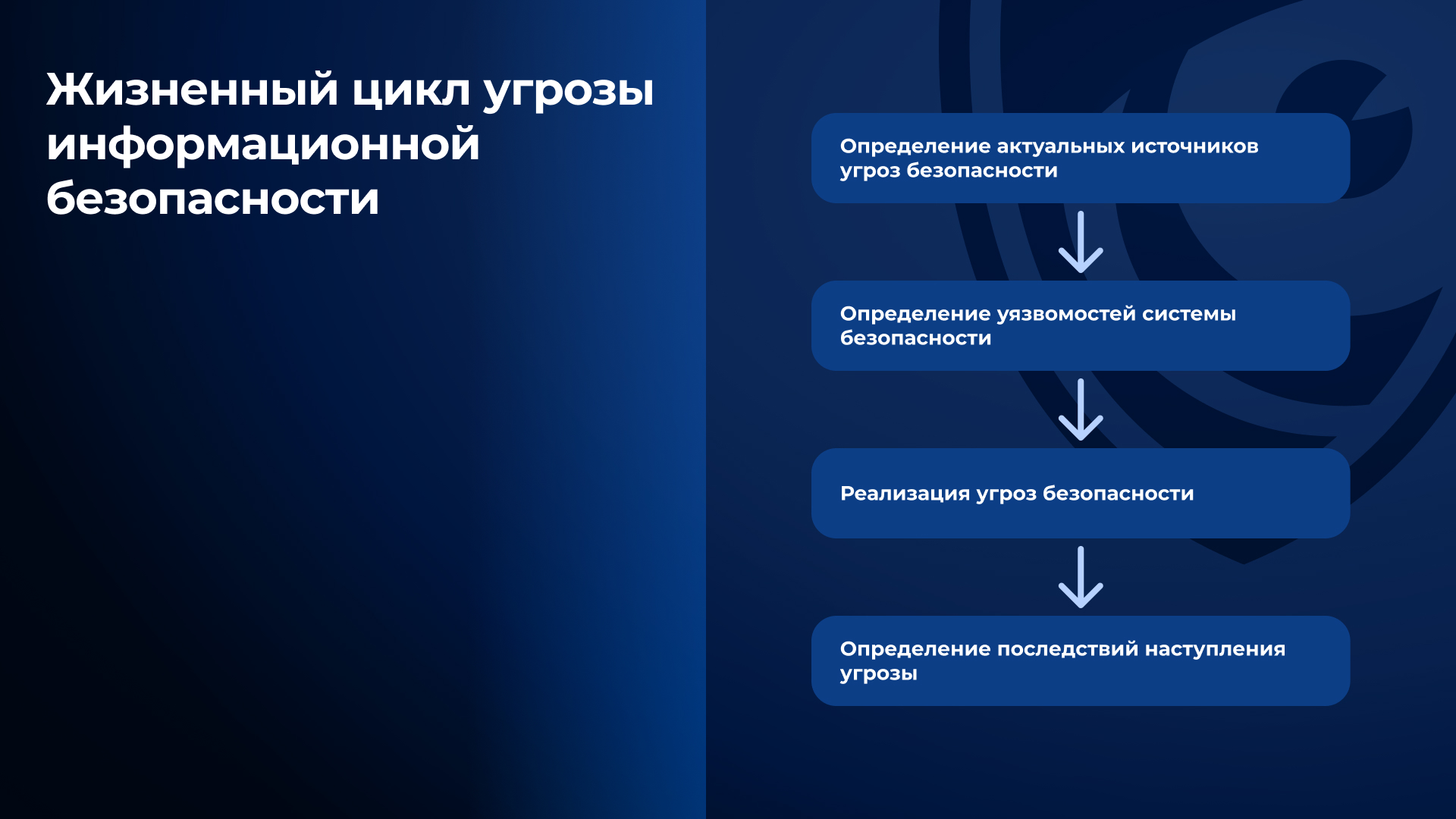

Угрозы информации на предприятии имеют определенную последовательность, которая складывается в жизненный цикл угрозы:

-

определение актуальных источников угроз безопасности (выявление мотивированных потенциальных нарушителей системы ИБ);

-

определение уязвимостей системы безопасности, которые могут повлиять на информационную систему;

-

реализация угроз безопасности;

-

определение последствий наступления угрозы.

Как реализуются угрозы информационной безопасности?

Рассмотрим процесс реализации угрозы информационной безопасности на примере несанкционированного доступа к конфиденциальной информации предприятия.

Можно выделить три способа реализации этой угрозы:

-

Через уязвимость веб-сайта.

-

Через внедрение вредоносного кода.

-

Через инсайдерскую атаку.

Для каждого способа существуют свои особенности реализации, однако поэтапность для всех способов общая:

-

сбор информации;

-

получение первоначального доступа;

-

внедрение и использование вредоносного кода;

-

закрепление в системе и сети;

-

управление вредоносным кодом и компонентом;

-

повышение привилегий;

-

сокрытие действий;

-

сбор и вывод информации;

-

неправомерный доступ или воздействие.

Подробнее особенности рассмотрим в таблице: