Информационная безопасность предприятия: что это такое и зачем нужна компании

02.05.2024

Современное предприятие является обладателем огромного пула информации в разных вариациях. Это профессиональные данные о рецептуре, технологиях продукции и услуг компании, всевозможные виды отчетности и учета (бухгалтерский, оперативный, статистический), это также персональные данные сотрудников и характеристика их работы, информация о поставщиках, конкурентах, партнерах и так до бесконечности. Данные, которые, в свою очередь, являются в разной степени чувствительными и конфиденциальными. Как обеспечить их защиту? В какой форме контур безопасности информации в компании будет обеспечен полностью? И в общем: что такое информационная безопасность предприятия? Об этом в статье.

Что такое информационная безопасность предприятия?

Понятие информационная безопасность предприятия — это обеспечение защиты информации внутри предприятия от любого вида несанкционированного доступа к ней, который может повлечь уничтожение, модификацию, утечку или сокрытие конфиденциальных данных, что нанесет материальный или репутационный ущерб предприятию.

Для предприятия задача создания и поддержания защиты информации является очень актуальной. Во-первых, информация сегодня обрела почти осязаемый характер, с возможностью определить ее реальную стоимость в зависимости от нанесенного ущерба от утечки.

Во-вторых, для многих сфер бизнеса именно информация — тот объект, который они в том или ином виде продают. То есть прямой заработок зависит именно от информации.

В-третьих, даже если компания ранее игнорировала эту сферу, надеясь, что именно в их частном случае негативные последствия от утечки данных не несут прямой угрозы бизнесу, то сегодня существуют регуляторные меры воздействия, следовать которым каждый легальный бизнес просто обязан.

В-четвертых, даже если сама информация предприятия не интересуют третью сторону, то оборудование и персонал могут использоваться мошенниками для негативного воздействия с помощью информации на саму компанию или как источник рассылаемых информационных угроз для самого социума. Поэтому роль информационной безопасности предприятия сегодня очень важна.

Принципы информационной безопасности компании

Основные принципы информационной безопасности предприятия перекликаются с общими принципами ИБ. Это, конечно же, конфиденциальность системы (запрет на доступ неавторизованных лиц, ограничение круга доверия рамками сотрудников предприятия и др. доверенных лиц), целостность мер обеспечения ИБ (отсутствие избирательного принципа в ИБ) и доступность (информация без доступа ограничения, если это не оговорено заранее). Подробнее мы их рассмотрели в статье «Информационная безопасность: определение, требования, модели и этапы».

В разрезе предприятий также надо добавить четвертый принцип: обеспечение комплексной системы информационной безопасности, реализация которого обеспечивает объединение разнородных мер и исполнителей противодействия угрозам и позволяет обеспечить полноту применения данных мер.

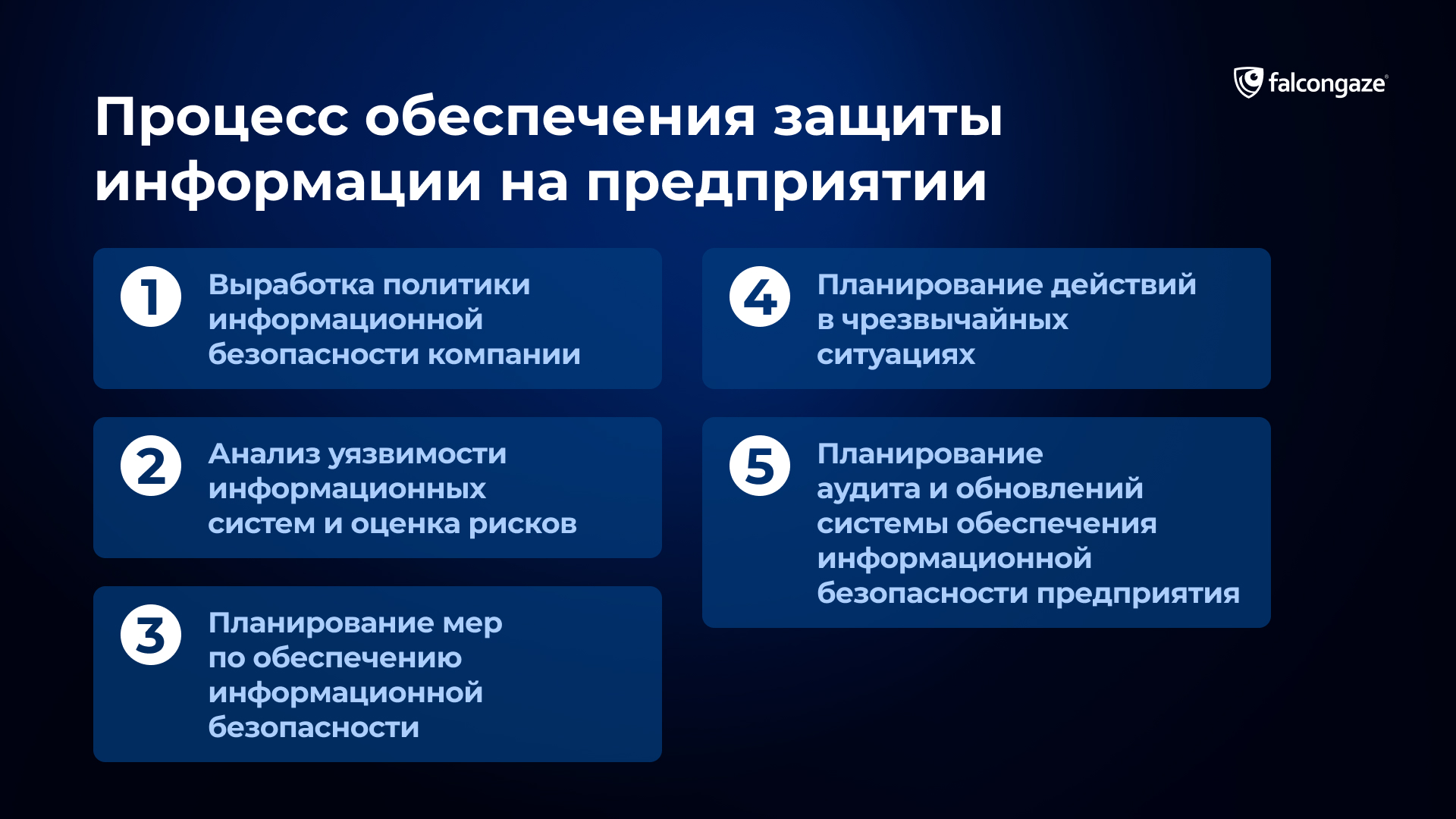

Этапы обеспечения защиты и внедрения системы безопасности информации на предприятии

Весь процесс обеспечения защиты информации на предприятии можно разделить на несколько этапов:

- выработка политики информационной безопасности компании;

- анализ уязвимости информационных систем и оценка рисков (ситуаций, в которых может быть нарушена нормальная работа информационной системы);

- планирование мер по обеспечению информационной безопасности (организационные меры, технические меры, программно-технические средства защиты информации);

- планирование действий в чрезвычайных ситуациях;

- планирование аудита и обновлений системы обеспечения информационной безопасности предприятия.

Поговорим о каждом этапе подробнее.

Политика информационной безопасности компании — что это такое

Это комплекс утвержденных правил, описание применяемых мер, определение зоны ответственности причастных лиц ко всему объему действий по минимизации угроз в адрес информации предприятия. То есть в рамках политики как первого этапа формируется основная концепция процесса защиты информации, определяются пути ее реализации и ответственные сотрудники предприятия. В первую очередь необходимо определить:

- Что и от кого необходимо защищать (какой тип информации и ее угрозы существуют в периметре предприятия).

- Роль информации в повседневной работе предприятия и ее использование (кому и какая информация требуется для выполнения служебных обязанностей и круг лиц, которые ее используют).

- Оценка различных типов информации и определение степени ее защиты.

- Ответственность за информационную безопасность, распределение обязанностей по применению мер между подразделениями предприятия.

- Организационно-практическая часть (какие меры будут применяться для защиты и когда).

В политике информационной безопасности осуществляется письменная оценка всего объема данных, необходимых для защиты, зоны ответственности лиц, находящихся в периметре ИБ, мер осуществления и в принципе всех действий, которые направлены на защиту. Однако это не подробное руководство, скорее общий план, который уточняется в дальнейших этапах.

Важный нюанс оформления политики в том, что при ее составлении необходимо сразу учитывать законодательные требования и требования регулирующих органов и составлять этот план в соответствии с ними. Плюс политика безопасности должна быть такой, чтобы как можно реже требовалась ее модификация. То есть вы заранее определяете методы защиты и ответственность, но конкретные меры выполняются по решению специалистов и в соответствии с техническими и программными возможностями предприятия.

Характеристики угроз информационной безопасности предприятия

Мы определили, что компания обладает большим объемом данных, которые с поправкой на разную степень важности, необходимо охранять. Сейчас ответим на вопрос, какие угрозы информации могут возникнуть внутри предприятия.

В общем их также можно разделить на группы.

- Угрозы от намеренной или непреднамеренной халатности сотрудников;

- Угрозы отказа от своевременного обновления ПО;

- Угрозы механического отказа от оборудования;

- Угрозы из сети Интернет;

- Угрозы физического внедрения в систему;

- Угрозы стихийного характера.

Угрозами намеренного или непреднамеренного халатного отношения сотрудников являются действия принятых в контур безопасности предприятия людей, которые умышленно или по незнанию/невнимательности провоцируют негативное воздействие на информацию. Сюда можно отнести: работу инсайдеров в компании, умышленное внедрение в целостность, конфиденциальность, неизменность конфиденциальной информации, порча имущества, связанного с обеспечением охраны информации; непреднамеренное (по незнанию или неумению) воздействие.

Угрозы отказа от своевременного обновления ПО. Это распространенная ошибка в обеспечении безопасности компании. Сюда можно отнести редкое обновление антивирусных баз, использование сомнительного программного обеспечения, отказ от продления официальных лицензий использования и так далее.

К угрозам механического отказа оборудования можно отнести угрозы остановки работы технических средств (компьютеры, межсетевые экраны, механические носители информации и так далее).

Угрозы из сети Интернет. Это возможность осуществить внедрение вредоносного программного обеспечения через сеть Интернет (вирусы, черви) или передать информацию инсайдерами (через личные аккаунты почты, социальных сетей и мессенджеров).

Угрозы физического внедрения касаются небольших аппаратных средств, которые используются для слежки и считывания информации с аппарата пользователя (экрана, кейлогера), подделка смарт-карт доступа и иных способов аутентификации в системе безопасности.

Угрозы стихийного характера невозможны к прогнозированию (подтопление, ураган и так далее), однако возможно предусмотреть защитные меры заранее.

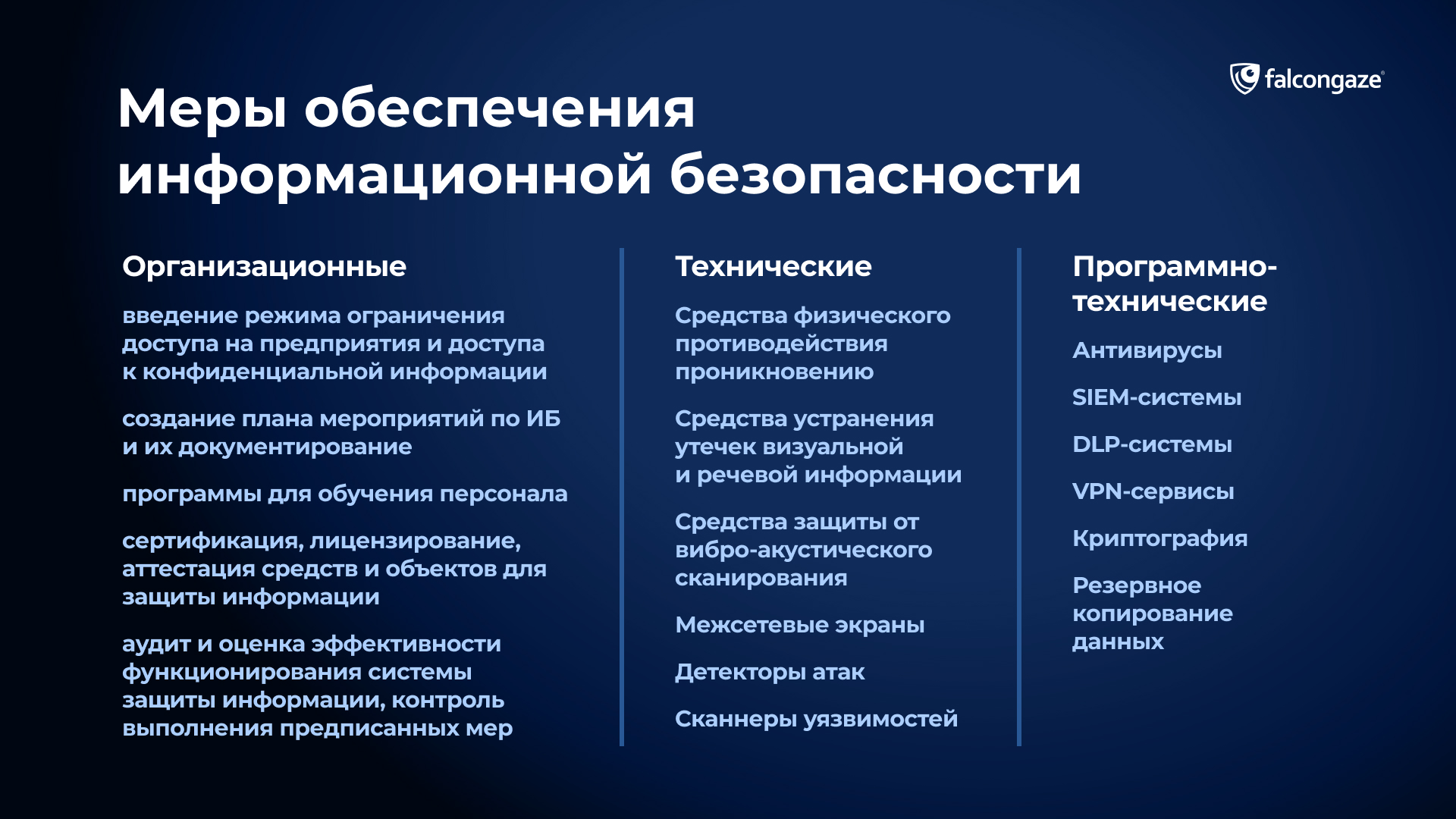

Меры обеспечения информационной безопасности

После определения общего подхода к ИБ предприятия и формирования списка основных угроз необходимо перейти к созданию плана профилактических и практических мер по обеспечению информационной безопасности. К ним относятся организационные меры, технические меры, программно-технические средства защиты информации.

Организационные меры защиты информации

Организационные меры защиты информации связаны в первую очередь с обеспечением информационной безопасности на основе норм права и административных решений по управлению персоналом и осуществлением базовых действий по ИБ. Иным словами, организационные меры защиты информации создают комплекс мер управленческого, ограничительного и технологического характера по защите конфиденциальной информации. Сюда входят:

- введение режима ограничения доступа на предприятия и доступа к конфиденциальной информации;

- создание плана мероприятий по ИБ и их документирование;

- образовательные программы для обучения персонала;

- сертификация, лицензирование, аттестация средств и объектов для защиты информации;

- аудит и оценка эффективности функционирования системы защиты информации;

- контроль выполнения предписанных мер.

На практике организационные меры в первую очередь представлены введением режима конфиденциальности на предприятии и режима коммерческой тайны. Также сюда можно отнести регламентацию действий персонала в рамках плана по ИБ, где фиксируется какая информация относится к конфиденциальной, кто имеет доступ к ней, какими средствами сохраняется конфиденциальность, как хранится информация, кто ответственный на предприятии за соблюдение правил информационной безопасности, действия персонала в экстремальных ситуациях и так далее. Можно сказать, что организационные меры — это скелет всего процесса ИБ.

При формировании организационных мер как базовых предприятиям следует руководствоваться следующими принципами:

- Обеспечить разграничение доступа к информации;

- Обеспечить контроль над всеми операциями без избирательности;

- Минимизировать привилегии, использовать политику нулевого доверия (Zero Trust);

- Сделать понятным порядок действия для каждого сотрудника в стандартных и чрезвычайных ситуациях;

- Минимизировать идентичные процедуры и обеспечить простоту использования мер ИБ.

Технические меры защиты информации

Технические меры защиты информации — это все аппаратные устройства, которые направлены на создание контура информационной безопасности предприятия. В первую очередь определяются каналы возможной утечки информации, а затем подбираются аппаратные решения по их устранению. К техническим каналам утечки конфиденциальной информации относят передачу по:

- Каналам связи (создаются при создании, обработке и передаче информации с помощью электромагнитных, электрических, индукционных колебаний или сигналов электротока). Возможны типы утечки с помощью несанкционированного физического подключения к электромагнитным, электрическим сетям. Примерами таких каналов являются: системы пожарной и охранной сигнализации, электроприборы, громкоговорители, кабельные системы связи и другое. Используется контактное подключение к линии или бесконтактное индукционное (по считыванию электромагнитного поля).

- Речевой информации (через акустические, виброакустические, параметрические источники). Осуществляется как прямо через прослушивание речевой информации с помощью технических средств (контактные микрофоны), так и через считывание вибрации с поверхностей помещения, строительных конструкций или инженерно-технических сооружений.

- Каналам технических средств приема, обработки, хранения и передачи информации (ТСПИ). Сюда относят технические средства, которые участвуют в процессе непосредственной обработки конфиденциальной информации (вычислительная техника, системы оперативно-командной и громкоговорящей связи, системы звукоусиления, звукового сопровождения и звукозаписи и т.д.).

- Визуальным каналам. Возможна утечка информации через сам процесс наблюдения, через съемку объектов или через получение доступа и съемку конфиденциальных документов.

Какие технические меры защиты применяются? В первую очередь это средства физического характера, противодействующие проникновению в периметр безопасности: шлагбаумы, турникеты, системы видеонаблюдения, оборудование для досмотра и сканирования и так далее. Сюда также относят меры по устранению источников утечек видовой и речевой информации, применяемые к зданиям, сооружениям, переговорным, кабинетам и так далее. Это могут быть системы шумоизоляции, системы блокировки экранов, отражающие элементы на окна и так далее. Также сюда относят средства защиты речевой информации и генераторы белого шума, которые обеспечивают защищенность от виброакустического считывания.

Межсетевые экраны также относятся к техническим средствам защиты информации. Это специальное устройство мониторинга веб-трафика, которое осуществляет фильтрацию трафика по параметрам, заданным заранее в базе данных, и разрешают или запрещают доступ в контур безопасности.

Детекторы атак – аппаратные или программно-аппаратные комплексы, которые отслеживают сетевой трафик на предмет обнаружения несанкционированного доступа или активности в сетевой среде. При обнаружении аномального события некоторые системы обнаружения атак/вторжений способны предпринять прописанные действия для предотвращения или ослабления воздействия атак.

Сканеры уязвимостей. Это программные или аппаратные средства мониторинга и диагностики системы безопасности, которые осуществляют сканирование компьютеров, сети или приложений на предмет ошибок или пробоев в безопасности, что позволяет своевременно выявить и устранить потенциальную угрозу.

Программно-технические средства защиты информации

К этому типу средств защиты принято относить все программные решения, которые повышают информационную безопасность предприятия. Это:

- Программы-антивирусы.

- SIEM-системы.

- DLP-системы.

- VPN-сервисы.

- Криптография.

- Резервное копирование данных.

Поговорим о каждом средстве подробнее.

Программы-антивирусы направлены на пресечение воздействия вредоносного ПО. Могут применяться как в рамках комплекса по обеспечению информационной безопасности предприятия, так и в индивидуальной защите персонального компьютера. Антивирус сканирует и обезвреживает появившиеся угрозы, периодически мониторит все файловые данные компьютера на предмет обнаружения вредоносного кода. Это один из самых распространенных типов обеспечения информационной защиты ПК.

Самыми популярными антивирусами в 2024 году являются:

- Bitdefender Antivirus Plus;

- Norton AntiVirus Plus;

- McAfee AntiVirus;

- ESET NOD32 Antivirus;

- Avira и другие.

SIEM-системы (Security information and event management) – это общее название для класса продуктов, которые в реальном времени осуществляют сбор и анализ инцидентов с безопасностью. Сюда входит обнаружение сигналов тревоги, реагирование на них, установка взаимосвязи инцидентов и источников опасности, оповещение и отчетность. SIEM-системы помогают выявить потенциальные риски и обезопасить систему информации еще на ранних стадиях угрозы. К тому же полученная аналитика об инцидентах помогает актуализировать применяемую схему мероприятий по обеспечению информационной безопасности.

Мировой и российский рынок SIEM-систем достаточно развит. Самыми известными представителями на сегодня являются: IBM QRadar SIEM, McAfee Enterprise Security Manager, FortiSIEM (Fortinet), MaxPatrol Security Information and Event, R‑Vision SIEM, Ankey SIEM, KOMRAD Enterprise SIEM и другие.

DLP-системы (Data Loss Prevention). Это программное обеспечение по созданию безопасного контура внутреннего оборота информации на предприятии. Осуществляет мониторинг всего трафика информации в компании, включая передачу, копирование, распечатку, попытку доступа к документам, передачу во вне, мониторинг аудио- и видеосообщений и так далее. DLP-системы остаются эффективным средством борьбы с намеренным и непреднамеренным инсайдерством, неэффективным распределением рабочего времени сотрудниками, демотивацией и психологическими манипуляциями со стороны других сотрудников.

Индустрия DLP-систем активно развивается, поскольку этот инструмент обеспечивает надежную охрану информационной безопасности компании по всем основным угрозам. К тому же такие системы отлично совмещают мониторинг персонала, его эффективности. Самыми известными DLP-системами являются: Falcongaze SecureTower, SearchInform, GTB Technologies, Solar Dozor, Symantec, Zecurion.

VPN-сервисы. Это сервисы анонимизации передачи данных через маскировку личного IP-адреса и шифрование данных для отказа доступа к ним нецелевых пользователей. VPN-сервисы активно используются, особенно при современной политике цензурирования и ранжировки клиентов. Разделяют частные и корпоративные VPN-сервисы. Частные используются для персонального доступа к источникам информации, а корпоративные для создания корпоративной сети на основе удаленных сотрудников. Самыми известными VPN-сервисами 2024 года являются ExpressVPN, CyberGhost VPN, NordVPN, Surfshark, PureVPN и другие.

Криптография используется в том числе в обеспечении безопасности информации. С ее помощью осуществляется симметричное и ассиметричное шифрование данных с использованием ключа шифрования (или без него), которое повышает конфиденциальность данных. Самыми популярными алгоритмами шифрования являются md2/4/5/6, Haval, MMB-шифр, BaseKing, DECIM, MICKEY, SC2000 и другие.

Резервное копирование данных является вспомогательным средством обеспечения информационной безопасности на предприятии. Оно обеспечивает сохранность данных в неизменном виде на другом носителе информации и может понадобится при невозможности подучить доступ к оригиналу: в случае нападения программы-шифровальщика, в случае повреждения данных, утери информации и другое.

Как внедрить систему обеспечения ИБ предприятия?

Обеспечение информационной безопасности предприятия осуществляется постепенно, согласно описанным выше этапам. Важно применять комплексный подход к мероприятиям, не акцентироваться на одном из типов мер, а создавать уникальную именно для конкретного предприятия структуру безопасности. Ведь если программные и организационные меры более или менее подходят для всех, то аппаратные подбираются под потребность определенного рода защиты информации.

Кроме комплексности также необходимо утвердить одно простое правило, понимание которого облегчит реализацию всех мер на любом уровне предприятия: «Все, что не разрешено, то запрещено». В отличии от области права, где действует обратный принцип: «Все, что не запрещено, то разрешено», в информационной безопасности из-за мобильности области, быстро меняющейся инфраструктуры и ситуативности лучше руководствоваться конкретными инструкциями и описанными действиями, чем испытывать систему безопасности на прочность.

Планирование действий в чрезвычайных ситуациях

Организации обязуются составлять план действий в чрезвычайных ситуациях: при возникновении производственных аварий, катастроф и стихийных бедствий. Работодатель назначает ответственных сотрудников, которые занимаются его разработкой. К основным мероприятиям по защите при угрозе чрезвычайной ситуации относятся:

- создание плана оповещения и информирования о действиях населения в ЧС;

- создание плана эвакуации;

- эффективное прогнозирование и планирование обстановки;

- разработка мероприятий инженерной, радиационной, медицинской защиты населения.

Как планирование действий при чрезвычайных ситуациях влияет на информационную безопасность компании? Просто в рамках этих планов заранее можно предусмотреть не только действия по отношению к сотрудникам, но и продумать план сохранения и защиты критичной информации, какие меры для этого понадобятся, что можно предпринять сейчас, какие сотрудники ответственны за это действие, какие поддерживающие мероприятия и аудит необходимы и когда.

Планирование аудита и обновлений системы обеспечения информационной безопасности предприятия

Угрозы, которым подвергается система безопасности информации на предприятии, достаточно мобильны и разнообразны. Сама среда предполагает много изменений и обновлений, динамичную подстройку под обстоятельства. Поэтому заранее необходимо предусмотреть периодичность аудита, этапы проведения, ответственных лиц и так далее.

Основной целью аудита информационной безопасности предприятия является проверка актуальности мер, применяемых к защите информации, и выявление новых угроз, которые не учитываются в предыдущей версии ИБ.

Аудит может быть внутренним и внешним. Внутренний аудит проводится собственными силами предприятия, а внешний – с помощью привлеченных аудиторских компаний. Важные принципы аудита безопасности информации:

- Регулярность процесса (план проведения мероприятий).

- Аудит должен быть комплексным, с полным анализом всех мероприятий.

- Изучение отзывов о работе при использовании внешнего аудита.

- Ограничение доступа к результатам аудита только кругом ответственных лиц, минимизация вероятности утечки информации.

- По результатам проверки осуществление мероприятий по ликвидации выявленных уязвимостей.

Тренды информационной безопасности предприятий в 2024 году

Развитие информационной безопасности на предприятии тесно связано с общей цифровизацией экономики, переносом в онлайн-пространство новых областей жизни человека, использованием технологий и систем. Поэтому потребность создания актуального и современного контура безопасности стоит как никогда остро. Как защитить свой бизнес от утечек? Какие задачи в области ИБ стоят перед современным предприятием? Об этом больше скажут тренды развития ИБ в 2024 году.

- Защита о внедрения с помощью искусственного интеллекта.

Инструменты ИИ сегодня встречаются во многих областях. И естественно, что такая динамичная область, как информационная безопасность, будет использовать популярную технологию.

Использование искусственного интеллекта усилилось в последние пять лет. Так, согласно данным на 2022 год, рынок ИИ в России вырос на 18% и составил более 650 млрд рулей. Прогнозируется, что искусственный интеллект и кибербезопасность станут основными трендами цифровизации экономики страны до 2030 года, что позволит обеспечить рост емкости рынка кибербезопасности в Росси почти на 25% ежегодно.

Представители бизнеса будут интегрировать алгоритмы машинного обучения (machine learning) нейросети в свои системы обеспечения информационной безопасности, использовать приложения ИИ для выявления и предотвращения кибератак на предприятие.

- Защита облачных сервисов.

По мере распространения использования облачных сервисов в бизнесе возникла необходимость усиления контроля и защиты информационного потока в них. Хранение в облаке значительно усложнило процесс обеспечения безопасности информации, ведь данные сейчас находятся не только в периметре компании, но и за ее пределами, что повышает риск мошеннического вторжения. Современные системы безопасности информации понимают эти негативные стороны и предлагают оптимальные решения информационной безопасности.

- Атака на цепочки поставок (Software Supply Chain Attacks, SSC).

Популярный, но достаточно новый тип угроз, которые используют злоумышленники. Осуществляется в два этапа: сначала проводится «восходящая атака» на поставщика программного обеспечения, приложения для того, чтобы разместить там вредоносное ПО. Позже это ПО передается вместе с обновлениями к цели атаки – покупателю приложения. Тем самым происходит не прямое посягательство на безопасность, а передача кода с помощью третьих лиц.

Популярными становятся и другие типы внедрения: программы-шифровальщики, внедрение по идеологическим или политическим соображениям. Информационная безопасность компаний каждый день сталкивается с новыми угрозами, которые заставляют осуществлять постоянный мониторинг и обновление контура ИБ.