Перехват информации

Что такое перехват информации — это означает незаконное извлечение информации с помощью технического устройства, которое способно обнаруживать, принимать и анализировать информационные сигналы

Информация — важный ресурс. Она позволяет избавляться от неопределенности, принимать решения. Для любой компании информация —это конкурентное преимущество. Чем больше в организации знают о рынке, потребителях, продукте, трендах и конкурентах, тем более эффективные решения, ведущие к большей прибыли, будут приниматься.

Особенное место занимает знание конкурентов. Для анализа их деятельности и положения на рынке используются открытые данные — информация, публикуемая самой компанией или СМИ. Косвенная информация, которую разглашают или косвенно демонстрируют, к примеру, через фото в соцсетях, сотрудники. Но некоторые прибегают к незаконным способам добычи сведений, одним из которых является несанкционированный перехват информации.

Перехваченная информация может быть использована для шантажа, получения наживы, получения конкурентного преимущества, проведения вредоносных кампаний.

Несанкционированный перехват информации

Нельзя сказать, что каналы коммуникации непременно являются слабым местом любой компании. Но то, что они представляют интерес для злоумышленников, сомнений не вызывает.

Данные, которыми располагает компания, могут находиться в одном из трех состояний — храниться, обрабатываться или передаваться. Перехват информации осуществляется именно во время ее передачи. Хранящиеся данные, как правило, надежно защищены. Не будем говорить о тех случаях, когда базу данных банально забывают запаролить — это нельзя считать правилом, хоть и происходит такое довольно регулярно. Ответственные организации используют и стандартные, и продвинутые методы защиты. Обойти их если и можно, то действие такое потребует серьезной подготовки и ресурсов и зачастую просто невыгодно.

Данные во время передачи менее защищены, хотя средства защиты есть и совершенствуются. Сам факт, что в процессе передачи участвует как минимум две стороны, есть этапы и различные средства, участвующие в процессе, означает наличие потенциально слабых мест. И этим пользуются злоумышленники (хотя и не всегда они).

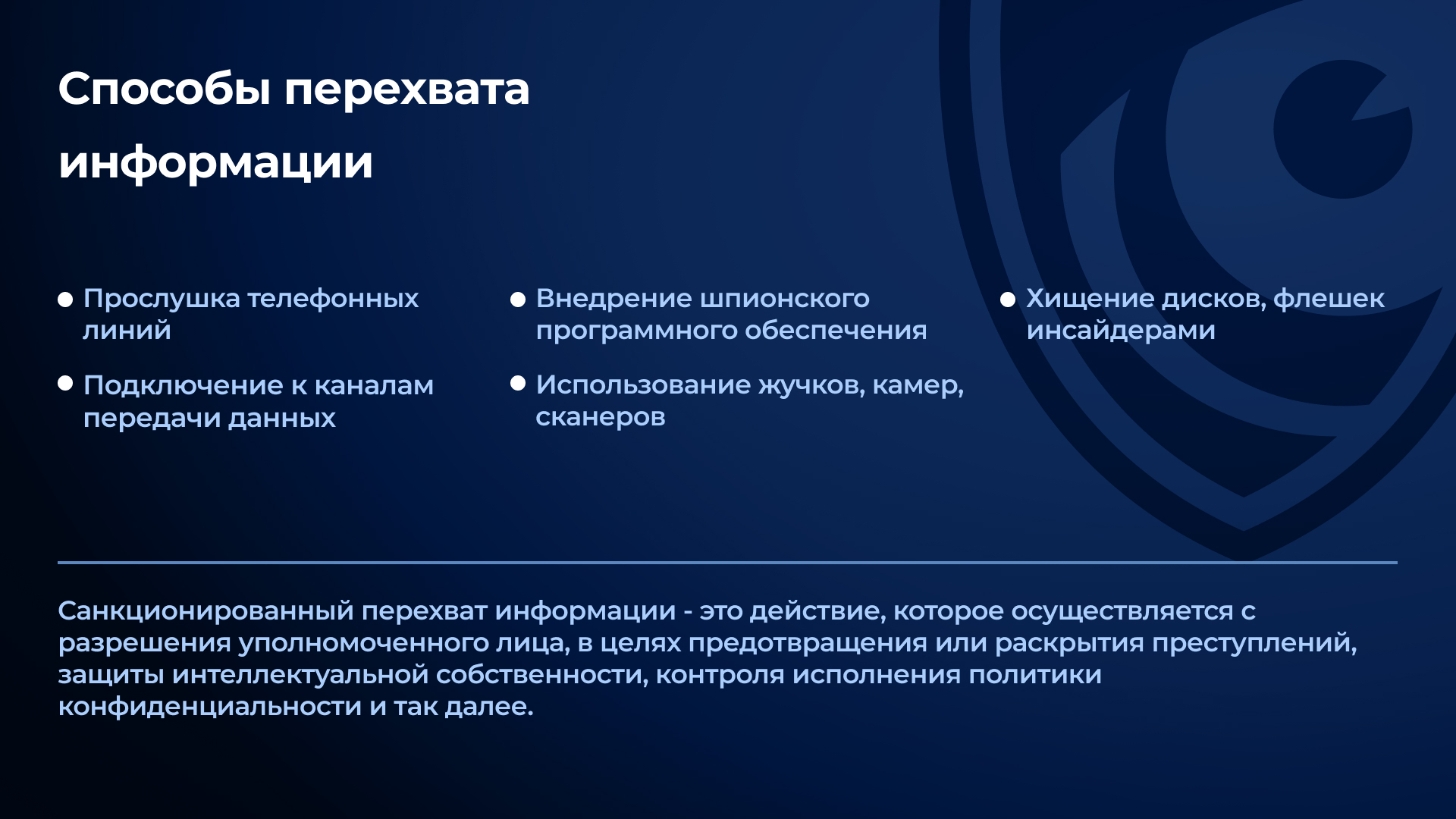

Перехват информации может производиться путем подключения к каналам ее передачи, получения контроля над одним из этапов передачи, внедрения шпионской программы или использования аппаратных средств.

Для перехвата нецифровой информации существует специальное оборудование. «Жучки» для прослушивания, камеры, лазерные устройства, которые могут считывать вибрации с окон и таким образом записывать разговоры, и многие другие. В литературе по соответствующей тематике можно найти описания десятков подобных устройств. К тому же такие средства продолжают изобретаться, а существующие совершенствуются.

Прослушка телефонных линий — это, можно сказать, классический метод перехвата информации. Он используется не только недобросовестными конкурентами, но и, зачастую, спецслужбами, которым для этого нужна санкция суда.

Прослушка телефона может осуществляться разными способами. К существующим добавились новые, когда телефония изменилась с появлением сотовой связи. Для прослушки используются как специальные программы, так и прямое подключение к кабелю, позволяющее перехватывать весь трафик. Однако, если связь использует шифрование, то такое подключение бесполезно.

Перехват данных при их передаче по протоколам передачи файлов или почтовым протоколам может осуществляться с помощью специального ПО, которое внедряется на устройства. Внедрение может быть результатом фишинговых кампаний или происходить из-за небезопасных действий пользователей. К примеру, из-за установки пиратских программ.

Но украсть незащищенную информацию возможно и без современных технологий, а старыми методами при помощи инсайдера – лица, имеющего доступ к тайнам компании по своему служебному положению.

Санкционированный перехват информации

Перехватывать информацию могут не только злоумышленники. Этим может заниматься и сама компания, владеющая конфиденциальными данными. И делать это она будет как раз для того, чтобы их защитить. Для этих целей компании используют DLP-системы. Это класс программ, которые созданы для того, чтобы держать под контролем каналы цифровой коммуникации.

Сотрудники пользуются различными мессенджерами, пересылают сообщения и файлы, используя протоколы передачи данных. DLP-система держит под контролем все каналы и сканирует передаваемые данные. Этот процесс также можно назвать перехватом информации.

Цель такого перехвата — проверка, не используются ли цифровые каналы для передачи секретов компании, и не вредят ли сотрудники интересам работодателя.

Программа решает, какая информация относится к конфиденциальной, сравнивая ее с хранящимися в базе образцами. В DLP-систему можно загружать текстовые или графические файлы, которые будут служить триггерами для выполнения нужных действий. Если сотрудник пересылает по почте файл, образец которого хранится в базе, система может заблокировать передачу или просто сообщит службе безопасности, сохранив всю информацию и метаданные о зарегистрированном случае.

Так же система может срабатывать не только на файлы, но и на отдельные слова и фразы. При настройке политики безопасности можно создать словари, к примеру, с именами руководства, грубыми фразами, словами, которые могут указывать на обсуждение коммерческой тайны. И система будет реагировать так, как будет задано в настройках, когда эти слова будут встречаться в переписках и разговорах. Такие меры позволяют выявлять нелояльных сотрудников и возможные утечки на ранних стадиях.

Таким образом, перехват информации может быть не только угрозой безопасности, но и методом борьбы с угрозами. Многие компании, особенно связанные с финансами, обороной, разработками, энергетикой, хранящие и обрабатывающие персональные или секретные данные, прибегают к фильтрации входящего и исходящего трафика, чтобы гарантировать сохранность этих данных.

Противодействие перехвату информации

Вот несколько советов, которые помогут обеспечить информационную безопасность и конфиденциальность бизнеса:

- Разработка политик конфиденциальности. Эта политика должна включать правила для использования сильных паролей, меры по защите данных, использование VPN при удаленном доступе.

- Обучение сотрудников. Расскажите им о важности безопасности, объясните возможные угрозы и научите, как противостоять социальной инженерии и не стать инсайдером.

- Управление доступом. Внедрите систему контроля доступа, чтобы только авторизованные сотрудники имели доступ к конфиденциальной информации.

- Резервное копирование данных. Регулярно создавайте резервные копии данных компании и храните их в безопасном месте, что позволит восстановить их в случае потери или повреждения.

- Шифрование данных. Используйте шифрование для защиты файлов. Они будут непонятными и бесполезными для несанкционированных лиц, даже если они попадут в их руки.

- Использование DLP. Это комплексный подход к безопасности информации внутри компании, который способен не только перехватывать и блокировать передачу важной информации, но и следить за поведением сотрудника на рабочем месте.

Теперь преступнику не нужно взламывать ваше устройство, либо используемые сервисы, чтобы получить доступ к конфиденциальным файлам. Достаточно найти человека внутри организации, который будет добровольно сливать всю информацию злоумышленнику (инсайдера). Но не спешите паниковать! Справиться с этой и другими возможными угрозами помогут DLP и SIEM системы предотвращения утечки данных. Основная их задача заключается в обнаружении, контроле и предотвращении потенциальных угроз, защите важных данных и мониторинге сотрудников на их рабочем месте. Наилучшим решением в данной сфере является ДЛП-система Falcongaze SecureTower (Фалконгейз).

Ознакомиться с ней можно бесплатно в течение 30 дней. Вся необходима информация доступна по ссылке.

.jpg)