Информационная безопасность промышленного предприятия

24.06.2024

Промышленные предприятия все чаще сталкиваются с угрозами информационной безопасности: от целенаправленных атак хакеров до масштабных утечек конфиденциальных данных по вине сотрудников. Рост числа угроз актуализирует тему ИБ в промышленности, так как последствия инцидентов могут быть трагическими не только для организаций в частности, но и для отрасли, общества и государства в целом. Об особенностях организации информационной безопасности промышленных предприятий читайте в материале.

Информационные технологии привнесли важные преобразования в промышленность: их масштаб можно сравнить с механизацией и электричеством, возникшими во время первой и второй промышленных революций. В настоящее время информационные и коммуникационные технологии интегрированы в большинство промышленных производственных процессов, при этом часто содержат уязвимости безопасности, что делает их привлекательными для злоумышленников.

Некоторые западные источники публикуют данные о том, что за последний год кибератаки затронули каждое четвертое промышленное предприятие.

Углубимся в теорию.

Автоматизированные системы управления технологическим процессом (АСУ ТП) — обеспечивают интеграцию технологий и программных систем для мониторинга, управления и регулирования различных процессов на предприятии без необходимости постоянного вмешательства человека.

Информационная безопасность (ИБ) — сохранение целостности, конфиденциальности и доступности информации.

Информационная безопасность предприятия — это практика построения и поддержания стратегий и политик информационной безопасности в производственных учреждениях: заводах, фабриках и проч.

Операционные технологии (ОТ) — это аппаратное и программное обеспечение для управления промышленным оборудованием, активами, процессами и событиями.

Задачи ИБ в промышленности

ИБ промышленных предприятий обеспечивает защиту данных от несанкционированного доступа, в том числе от ее уничтожения, изменения и разглашения.

Выделяют следующие задачи ИБ для промышленных предприятий.

- Обеспечение доступности данных для разрешенного использования;

- Выявление рисков и организация мер по их снижению;

- Выявление фактов промышленного шпионажа, а также мошенничества, воровства и злоупотребления полномочиями среди сотрудников;

- Выявление фактов неэффективного использования рабочего времени;

- Защита АСУ ТП;

- Защита физических носителей от возможных угроз: кражи, подмены, уничтожения и проч.

При составлении перечня задач необходимо учитывать потенциальные угрозы ИБ. Рассмотрим их подробнее.

Угрозы информационной безопасности в промышленности

По мере роста влияния информационных технологий на промышленные предприятия увеличивается и количество новых угроз.

Для выявления и анализа угроз безопасности можно использовать банк данных ИБ информации ФСТЭК России.

Среди прочих выделяют следующие типы угроз:

- Атаки на АСУ ТП. Это киберугрозы, нацеленные конкретно на критическую инфраструктуру производственных компаний. Эти атаки направлены на нарушение целостности, доступности или конфиденциальности данных ОТ. Атаки на АСУ ТП охватывают и другие киберугрозы, поскольку они могут происходить в том числе посредством фишинга, вредоносного ПО и проч.

- DDoS-атаки. При атаке типа «отказ в обслуживании» киберпреступники пытаются перегрузить и вывести из строя инфраструктуру цели посредством подачи большого количества запросов.

- Атаки нулевого дня. Речь идет об использовании злоумышленниками эксплойта нулевого дня, то есть скрытой уязвимости системы ИБ, ранее неизвестной владельцам предприятия, разработчикам или кому-либо, кто способен ее устранить. Уязвимость нулевого дня ставит IT-руководителей в затруднительное положение, поскольку у них нет времени на развертывание исправления. Устройства, подключенные к Интернету вещей, часто становятся причиной таких атак.

- Фишинг и социальная инженерия. Фишинг — это угроза, при которой киберпреступники выдают себя за третьих лиц, например, за членов правления компании или за коллег, чтобы предпринять вредоносные действия или вынудить пользователей передать охраняемые данные. Обычно это делается с помощью мошеннических электронных писем, сообщений или веб-сайтов, которые кажутся подлинными, но предназначены для обмана получателей.

- Уязвимости цепочек поставок. Промышленные предприятия обычно работают в сложных цепочках поставок ПО. Поставщики при этом могут поверхностно относиться к вопросам информационной безопасности, что подвергает организацию большому количеству угроз. Киберпреступники часто атакуют внешние точки входа, внедряя вредоносное ПО в поставляемые компоненты. Для обеспечения ИБ рекомендуется тщательно проверять поставщиков на предмет уязвимости в системах защиты.

- Программы-вымогатели. Это тип вредоносного ПО, которое шифрует файлы компьютера или сети и требует от жертвы выкуп в обмен на ключ дешифрования. Чаще всего программы-вымогатели проникают в систему через электронную почту или непроверенные веб-сайты, блокируя доступ к данным до тех пор, пока организация не заплатит выкуп, чаще всего в криптовалюте. При этом нет никаких гарантий, что доступ будет восстановлен.

- Неуправляемые и незащищенные устройства Интернета вещей (IoT). Современные промышленные предприятия оснащены специализированными роботами на линиях производства. Роботы позволяют автоматизировать часть процессов, сократить число брака, при этом, как правило, они менее защищены от киберугроз по сравнению с офисными компьютерами. Задача любого предприятия — поддерживать ПО устройств IoT в актуальном состоянии и изолировать от критически важных корпоративных сетей с помощью сегментации сети.

- Инсайдерская угроза. Специалисты с доступом к конфиденциальной информации, такой как исходный код, проектные чертежи и проч., могут случайно стать соучастниками промышленного шпионажа или, что еще хуже, могут вступить в сговор с конкурентами с целью получения финансовой выгоды, из-за политических мотивов или просто из-за злого умысла. При отсутствии состоятельной системы ИБ один демотивированный сотрудник и флеш-накопитель могут стать причиной краха многомиллионной организации.

Несмотря на то, что можно наблюдать рост осведомленности о необходимости организации состоятельной системы ИБ на промышленных предприятиях, количество успешных атак на них только растет: так, некоторые частные коммерческие источники утверждают, что за два года 8–10% всех успешных атак были направлены именно на промышленный сектор. Почему так происходит? Специалисты ИБ в числе прочих выделяют проблемы специфики применения АСУ ТП на промышленных производствах.

Специфика применения автоматизированных систем управления в промышленности

Одним из наиболее заметных преимуществ автоматизированного управления является существенное повышение эффективности производства и снижение количества брака.

При этом АСУ ТП, в отличие от рабочих станций сотрудников, в большей степени подвержены рискам нарушения целостности информационных активов (ИА). Даже незначительное вмешательство в работу автоматизированных систем со стороны злоумышленников способно остановить производство или стать причиной серьезной аварии. При этом интеграция систем защиты должна быть сопоставима с возможностями АСУ, то есть никак не влиять на реализуемые процессы.

Среди прочих выделяют следующие уязвимости АСУ ТП, которые увеличивают влияние угроз ИБ.

- Устаревание АСУ ТП. Срок жизни автоматизированных систем составляет примерно 15–30 лет. Некоторые системы разрабатывались десятилетия назад и имеют неисправленные уязвимости, о которых могут знать киберпреступники.

- Доступность информации об автоматизированных системах. С АСУ ТП работает большое количество людей, от инженеров до специалистов отделов продаж. Соответственно, сегодня найти информацию о работе таких систем совсем не сложно по сравнению с периодом, когда к АСУ подпускали только квалифицированных специалистов, подписавших договоры о неразглашении.

- Удаленный доступ. Некоторое время назад предприятия использовали физическую изоляцию АСУ ТП как метод защиты от действий злоумышленников. Уже сегодня удаленный доступ значительно упростил процессы управления АСУ, при этом стал источником постоянных угроз.

- Человеческий фактор. Например, сотрудники, которые нарушают установленные правила безопасности, в том числе используют непроверенные съемные носители для загрузки данных, установки нового ПО и проч.

- Отсутствие или недостаток контроля физического доступа к АСУ.

Сокращение числа уязвимостей АСУ ТП позволит существенно снизить влияние угроз ИБ, что, в свою очередь, сократит риски для промышленного предприятия.

Риски для промышленных предприятий согласно классификатору рисков ФСТЭК

Федеральная служба по техническому и экспортному контролю Российской Федерации (ФСТЭК России) устанавливает следующие критерии для оценки рисков:

- тип и характер последствий;

- каким образом будут определяться, изменяться и прогнозироваться последствия рисков и их вероятность;

- возможности предприятия по устранению рисков;

- как будут оцениваться комбинации и последовательности из двух и более рисков;

- как будет определяться уровень риска.

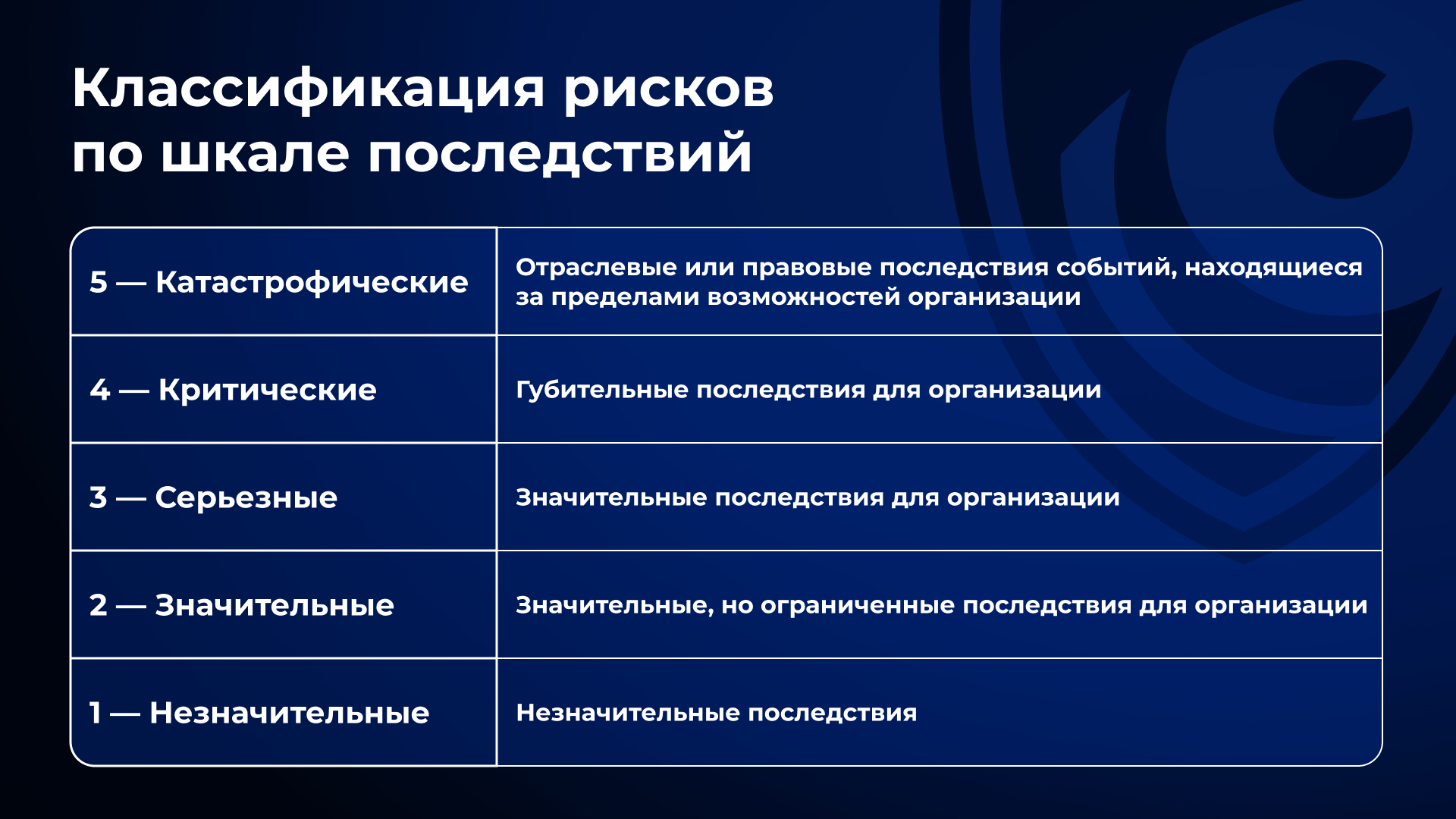

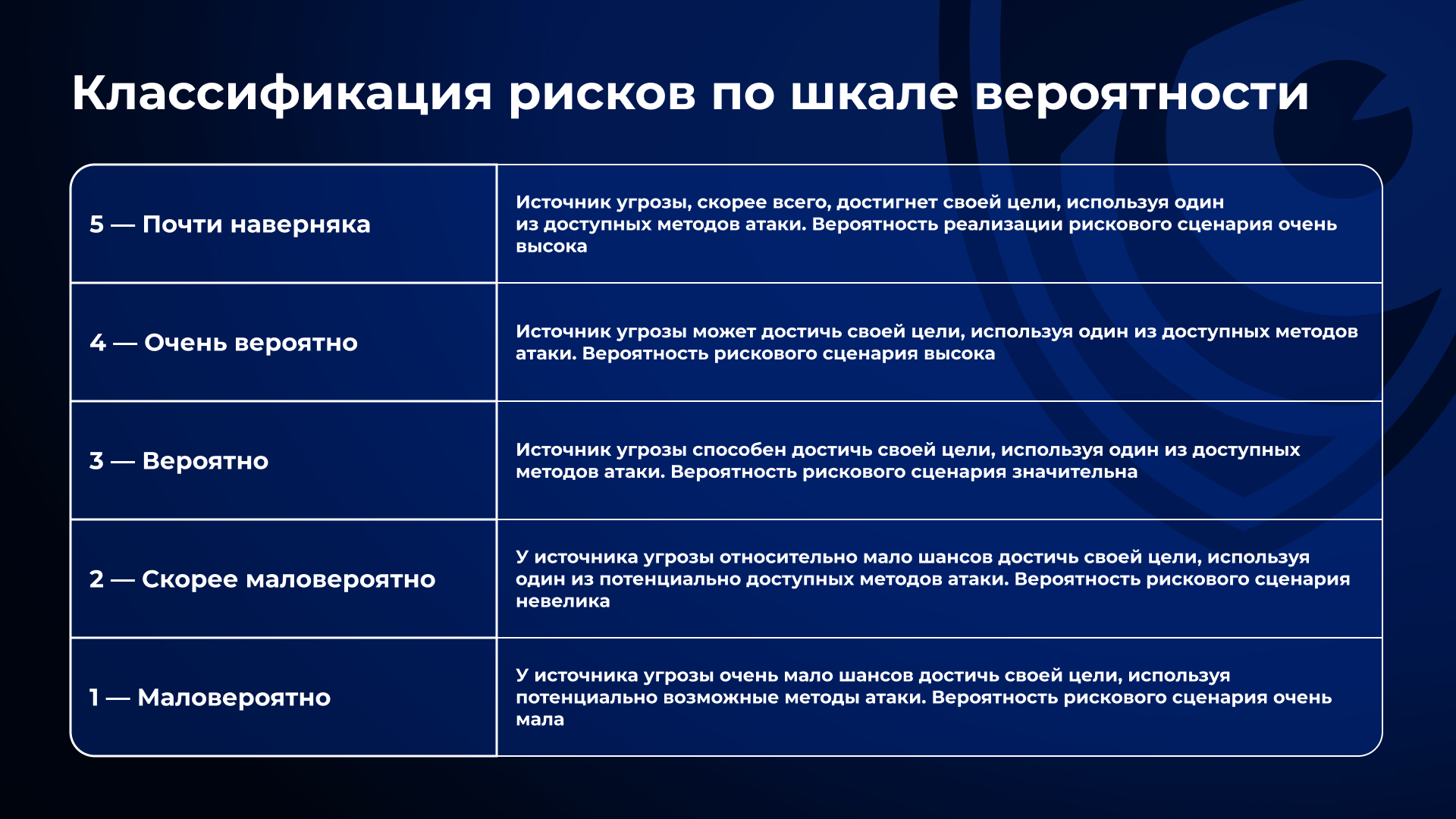

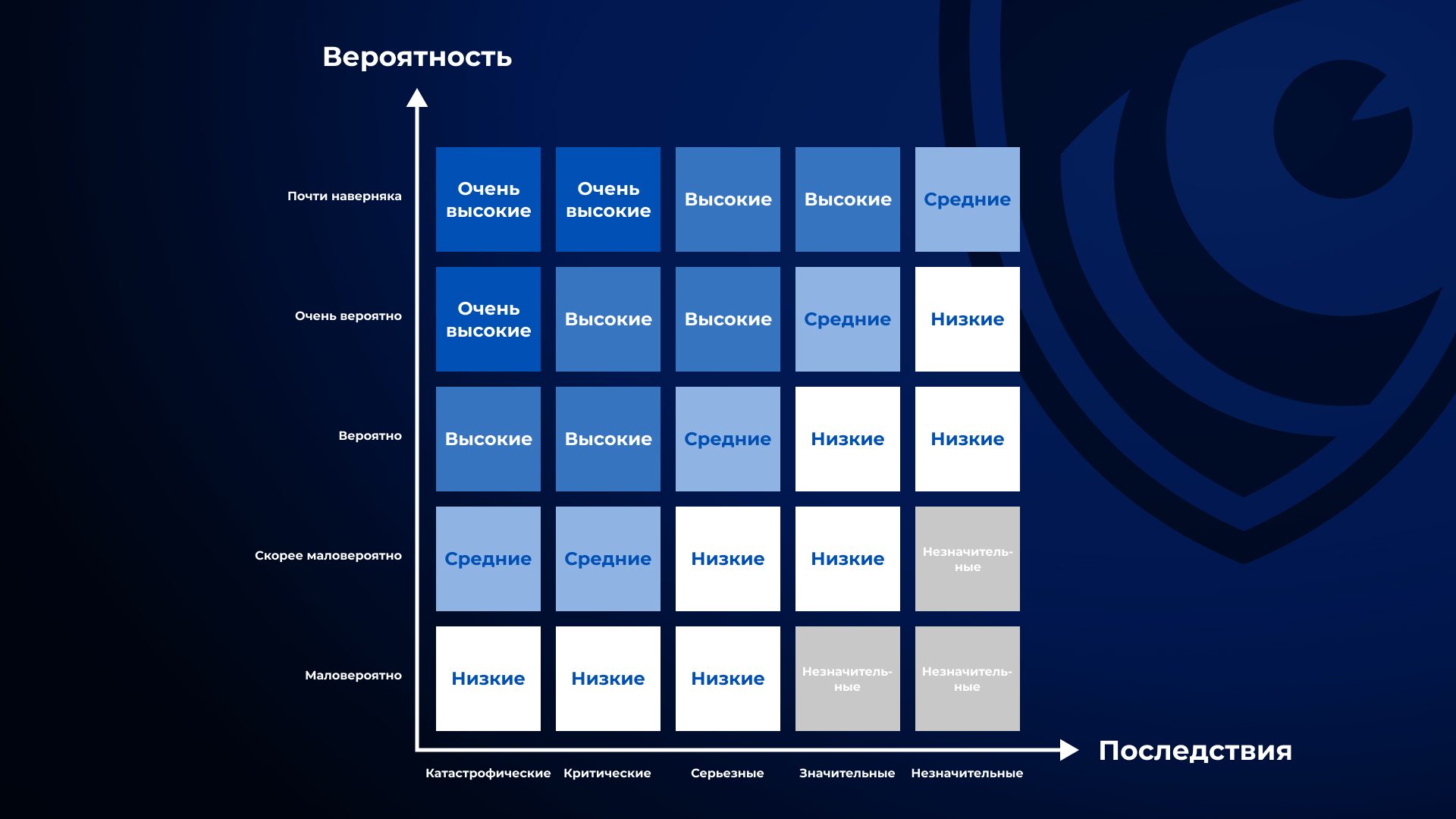

Согласно ГОСТ Р ИСО_МЭК 27005, риски для предприятий можно классифицировать по шкале вероятности и шкале последствий.

Классификация рисков по шкале последствий

Классификация рисков по шкале вероятности

По мере классифицирования рисков по шкалам последствий и вероятности можно назначить каждому степень опасности по следующему примеру.

Все заинтересованные стороны должны быть осведомлены для обеспечения согласованности интерпретаций при возникновении рисков для ИБ.

Внедрение комплекса организационных и технических мер для ИБ промышленного предприятия

Согласно приказу ФСТЭК России № 239 внедрение комплекса организационных и технических мер подразумевает:

- анализ уязвимостей безопасности и разработку модели потенциальных угроз;

- разработку и внедрение системы ИБ;

- формирование документации, в которой будут описаны цели, задачи системы, регламенты и инструкции для персонала.

Кроме того, важно систематически проводить проверки и испытания системы ИБ.

Внедрять комплекс мер следует с аудита текущего состояния системы ИБ предприятия. Аудит позволяет:

- установить цели и задачи перед системой ИБ;

- выявить угрозы ИБ и уязвимости системы;

- выработать план действий по разработке и совершенствованию ИБ.

Изучите тему «Аудит информационной безопасности» в нашем материале.

Для внедрения комплекса организационных и технических мер помимо прочего важно:

- применять концепцию нулевого доверия, т.е. по умолчанию не выдавать полномочия никому, вне зависимости от прав и привилегий;

- осуществлять контроль физического доступа к охраняемым активам и объектам;

- мониторить события ИБ на предмет аномалий и инцидентов;

- использовать межсетевые экраны, в том числе между сетями АСУ ТП;

- внедрить SIEM-систему, адаптированную под работу АСУ ТП, в том числе для мониторинга и анализа событий из SCADA-систем и датчиков технологических процессов;

- внедрить DLP-систему для контроля персонала и защиты данных от утечек по вине сотрудников;

- привлекать профильных специалистов в области обеспечения безопасности ОТ.

Важно: в соответствии с приказом предприятия обязаны проводить предварительное тестирование системы безопасности.

По мере внедрения мер ИБ можно столкнуться с некоторыми типовыми проблемами. Рассмотрим их подробнее.

Типовые проблемы промышленных предприятий в области ИБ

Первая и главная проблема отрасли в контексте ИБ — недооценка имеющихся ИА. Руководители не всегда осознают факт необходимости мероприятий по ИБ, что делает такие организации уязвимыми для внешних и внутренних угроз: утечек конфиденциальных данных, промышленного шпионажа, диверсий, мошенничества, коррупции и кибератак.

Помимо этого, выделяют следующие типовые проблемы предприятий в области ИБ:

- Большая поверхность атаки. Организовать ИБ промышленных предприятий значительно сложнее, чем в IT-компаниях, ввиду обилия устаревших систем и ПО на производственных площадках.

- Кадровый голод. Предприятия все еще сталкиваются с нехваткой квалифицированных специалистов в области безопасности операционных технологий.

- Нехватка инструмента. Практика подключения производственного оборудования к корпоративным сетям и интернету относительно новая. До недавнего времени объектам ОТ не требовались системы информационной защиты, поэтому в этой отрасли они не получили должного развития.

- Недооценка внутренних рисков и фокус на внешних угрозах.

- Отсутствие своевременных проверок работоспособности системы.

- Внедрение системы ИБ без должной настройки. Систему ИБ должен внедрять профильный специалист с опытом в отрасли, в противном случае система будет несостоятельной.

- Определение размеров и выделение финансирования на ИБ. Не все предприятия могут выделить бюджет на наем квалифицированных специалистов и на закупку решений по безопасности АСУ ТП.

- Конфликт ОТ- и IT-подразделений предприятия. Внедрение систем информационной защиты в операционные технологии предприятия часто сопровождается конфликтом ОТ и ИТ подразделений. Требования специалистов по безопасности не всегда понятны сотрудникам, отвечающим за производство, что часто приводит к недопониманиям.

Таким образом, часто вопросы ИБ в усредненном предприятии отодвигаются на второй план, на первом — непрерывная работа производственного оборудования. При этом важно помнить, что угрозы ИБ на промышленных предприятиях необходимо оценивать не только с позиции потенциальных финансовых рисков, но и учетом возможного ущерба для окружающей среды и общества.

Регуляторные требования ФЗ-187 относительно объектов критической информационной инфраструктуры (КИИ)

Федеральный закон от 26 июля 2017 г. N 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» регулирует отношения в области обеспечения информационной безопасности КИИ Российской Федерации.

Согласно ФЗ-187, принципами обеспечения ИБ являются законность, непрерывность и комплексность, а также приоритет предотвращения компьютерных атак.

Категорирование промышленных предприятий как объектов КИИ осуществляется по следующим критериям.

- Социальная значимость в контексте потенциального ущерба жизни и здоровью людей;

- Возможность прекращения или нарушения функционирования объектов обеспечения жизнедеятельности населения, транспорта, связи в случае инцидентов ИБ;

- Политическая, экологическая, оборонная и экономическая значимость для государства.

Установлены три категории значимости объектов КИИ: первая, вторая и третья.

Для соответствия требованиям ФЗ-187, предприятия, относящиеся к КИИ, должны:

- создать систему информационной безопасности и обеспечить ее функционирование;

- информировать о компьютерных инцидентах федеральный орган исполнительной власти, уполномоченный в области обеспечения функционирования государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы (ГосСОПКА);

- оказывать содействие должностным лицам ГосСОПКА;

- обеспечивать сохранность, выполнение порядка, технических условий установки и эксплуатации средств ИБ;

- соблюдать требования и выполнять предписания ГосСОПКА;

- реагировать на инциденты ИБ;

- восстанавливать функционирование объектов КИИ, в том числе за счет создания и хранения резервных копий ИА.

Для обеспечения ИБ объектов КИИ федеральный орган исполнительной власти уполномочен проводить плановый (один раз в три года) и внеплановый государственный контроль.

АСУ ГОСТ 24.701-86 «Единая система стандартов автоматизированных систем управления»

Российский стандарт оценки эффективности АСУ ГОСТ 24.701-86 устанавливает основные положения по надежности АСУ ТП, в том числе требования и порядок оценки, в том числе:

- время, необходимое на восстановление после отказа системы;

- вероятность работы без отказов на протяжении установленного периода времени;

- наличие ресурсов для восстановления в случае отказов.

Для соответствия стандарту предприятия обязаны:

- проводить анализ и оценку надежности для каждой функции АСУ в отдельности;

- разработать перечень возможных аварийных ситуаций и учитывать их при работе с системой;

- вносить собранные данные о надежности АСУ в проектную документацию;

- проводить работу по обеспечению надежности АСУ в соответствии с разработанной документацией.

Системы управления предприятием: ERP, CRM, PM, BPMS, BPM

Помимо АСУ ТП, для организации работы промпредприятий можно внедрять следующие системы управления.

CRM: управление взаимоотношениями с клиентами

Функционал CRM-систем подразумевает сбор и анализ данных и взаимодействий, связанных с клиентами. Это позволяет компаниям предоставлять высокоперсонализированное обслуживание, улучшать показатели удержания клиентов и стимулировать рост продаж.

ERP: управление ресурсами предприятия

ERP — это набор инструментов для управления ресурсами предприятия, включая, среди прочего, материальные активы и кадровые ресурсы. ERP играет решающую роль в принятии стратегических решений, предоставляя информацию в режиме реального времени и автоматизируя ключевые процессы.

BPMS: оптимизация бизнес-процессов

BPMS ориентирована на оптимизацию работы предприятия через внедрение процессного подхода. Систему используют для повышения эффективности за счет автоматизации и осуществления контроля внутренних операций. Такое программное обеспечение позволяет организациям эффективно моделировать, выполнять и оптимизировать процессы и ускорять их согласование.

BPM: управление бизнес-процессами

Система BPM направлена на обеспечение процессного подхода, что помогает стандартизировать операции внутри предприятия и обеспечивать соответствие заранее установленным требованиям. Ее можно использовать как для управления отдельными процессами, так и в качестве комплексного решения для оптимизации процессов внутри компании.

BPM обеспечивает прозрачный контроль оперативной ситуации в предприятии и позволяет эффективно управлять рабочим временем персонала.

PM: система управления проектами

PM-системы — это инструмент для оптимизации работы с проектами организации. Некоторые из наиболее распространенных систем имеют функционал для автоматизации рабочих процессов, планирования, обмена файлами и проч.

Важный недостаток таких систем — проекты могут быть доступны для целых категорий сотрудников, и с точки зрения ИБ предприятий оказываются уязвимыми для удаления, изменения и утечки ИА.

Для минимизации рисков уничтожения и порчи информационных активов рекомендуется установить DLP-систему внутри контура безопасности предприятия.

В заключение

Задача любого руководителя промышленного предприятия (в том числе относящегося к объектам КИИ) — обеспечить бесперебойность работы в соответствии с планом и любой ценой избежать простоев. Для этого необходимо внедрить комплекс задокументированных правил и регламентов, направленных на организацию системы ИБ.

Риски ИБ промышленных предприятий, а особенно относящихся к объектам КИИ, выходят за границы материального и репутационного ущербов и могут затронуть здоровье и жизни граждан. При этом кибератаки на предприятия из промышленного сектора, как это было описано выше, только учащаются, а также усложняются, становятся многоступенчатыми. Непрерывная работа по оптимизации системы информационной безопасности с учетом новых угроз и системный подход к обучению персонала необходимы для минимизации существующих рисков.