Основы информационной безопасности: что такое информационная безопасность?

31.01.2023

Специалисты аналитического центра Falcongaze SecureTower подготовили статью, в которой объясняются основы информационной безопасности. Она будет полезна всем, кто хочет разобраться, с чего начать знакомство с этой сферой деятельности. Прочитав статью, вы узнаете:

- точное определение понятия «информационная безопасность»;

- свойства и способности, которыми должны обладать информация и средства ее обработки;

- пошаговый перечень общих действий, которые позволят обеспечить информационную безопасность в организации.

Что такое информационная безопасность?

В различных документах, а также научной и учебной литературе можно встретить множество отличающихся друг от друга определений термина «информационная безопасность». Для тех, кто только начинает изучать сферу информационной безопасности важно понимать, что опираться на то или иное из них можно только при условии, если оно относится к той области знаний, в рамках которой вы изучаете информационную безопасность. То есть определение информационной безопасности в информатике, юриспруденции, социологии, политологии будут разными.

Подходы к определению термина «информационная безопасность»

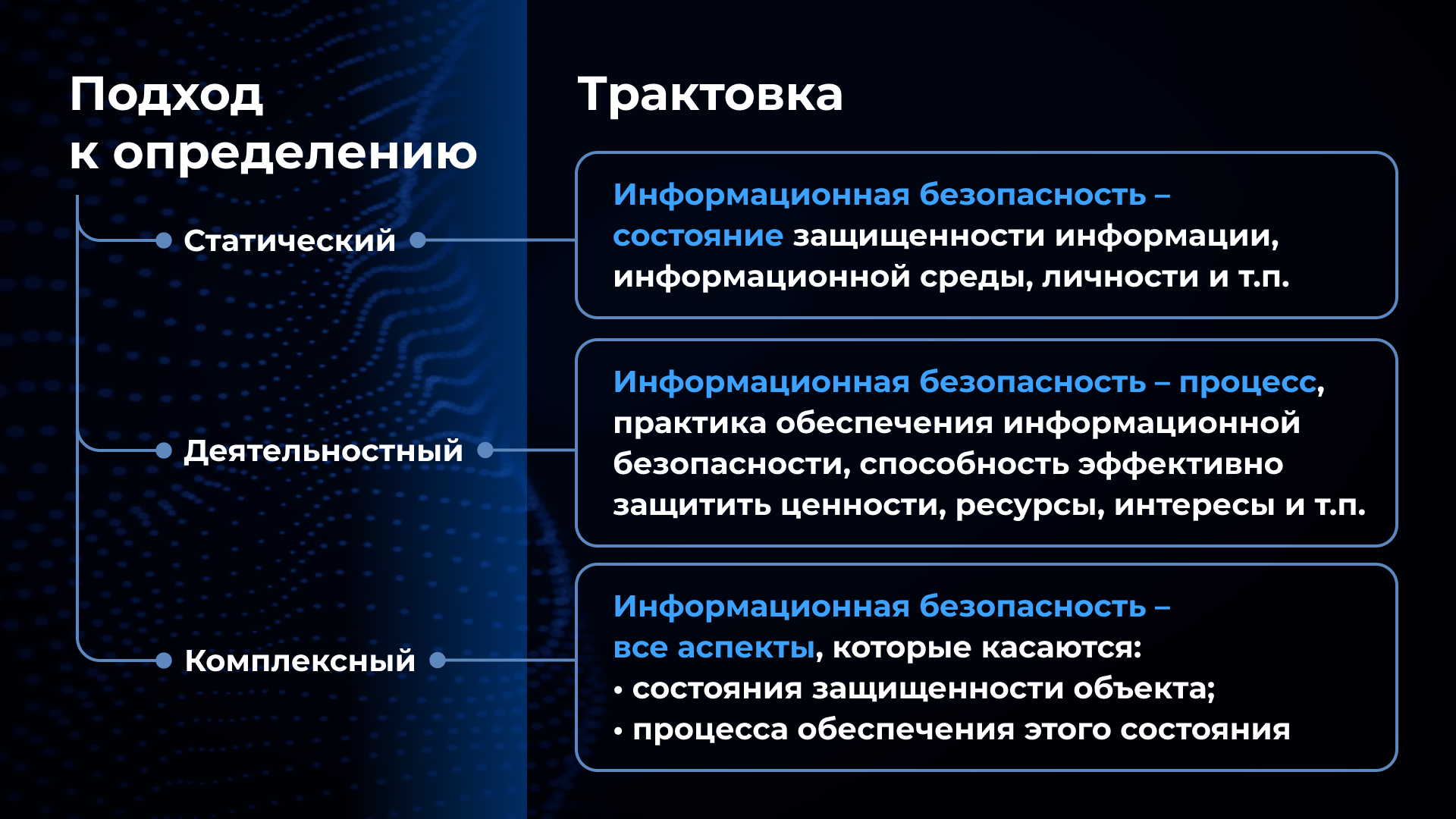

Сравнительный анализ многочисленных определений термина «информационная безопасность», которые встречаются в современных технических и академических работах, выявляет три общих подхода. К ним относятся статический, деятельностный и комплексный подходы. Разницу между ними отобразим в Таблице 1.

Таблица 1

Подходы к определению термина «информационная безопасность»

Также определения термина «информационная безопасность» могут отличаться и в зависимости от объекта или среды, о которых идет речь, рассматриваться в контексте культурных, социальных, политических или экономических проблем. Например, исследователь может рассматривать информационную безопасность в государственной политике, в организации, в компьютерной сети, в обществе и т.д. В связи с этим трактовка понятия может быть сужена, уточнена. Например, в Доктрине информационной̆ безопасности Российской̆ Федерации 2016 г. приведено следующее обозначение информационной безопасности:

Информационная безопасность Российской̆ Федерации — состояние защищенности личности, общества и государства от внутренних и внешних информационных угроз, при котором обеспечиваются реализация конституционных прав и свобод человека и гражданина, достойные качество и уровень жизни граждан, суверенитет, территориальная целостность и устойчивое социально-экономическое развитие Российской̆ Федерации, оборона и безопасность государства.

На основании вышесказанного объектами информационной безопасности могут быть государство, информационно-технические системы, сознание человека и т.д. Субъектами информационной безопасности могут являться лица, структуры или органы, которые действуют в целях ее обеспечения.

Базовые определения термина «информационная безопасность», которые можно соотнести с различными категориями объектов и любыми сферами жизни, встречаются у исследователей, рассматривающих эту область знаний с основ – комплексно и многоаспектно.

Определение информационной безопасности по ГОСТ

Наиболее комплексным и понятным мы считаем определение, изложенное в ГОСТ Р ИСО/МЭК 13335-1-2006 «Информационная технология. Методы и средства обеспечения безопасности. Часть 1. Концепция и модели менеджмента безопасности информационных и телекоммуникационных технологий» (далее – ГОСТ Р ИСО/МЭК 13335-1-2006):

Информационная безопасность – все аспекты, связанные с определением, достижением и поддержанием конфиденциальности, целостности, доступности, неотказуемости, подотчетности, аутентичности и достоверности информации или средств ее обработки.

Напомним, что средством обработки информации является любая система обработки информации, услуга или инфраструктура, или их фактическое месторасположение.

Не отождествляйте термины «информационная безопасность» и «безопасность информации»

Не путайте понятия «информационная безопасность» и «безопасность информации». Отождествлять их не нужно. Так, в ГОСТ Р 50922-2006 «Защита информации. Основные термины и определения» (далее – ГОСТ Р 50922-2006) приведено следующее определение понятия «безопасность информации»:

Безопасность информации [данных] – состояние защищенности информации [данных], при котором обеспечены ее [их] конфиденциальность, доступность и целостность.

Как видим, определение «информационная безопасность» (первое), приведенное в ГОСТ Р ИСО/МЭК 13335-1-2006, шире, чем определение «безопасность информации» (второе), приведенное в ГОСТ Р 50922-2006:

- первое обозначено как «все аспекты, связанные с определением, достижением и поддержанием…», а второе – только как «состояние защищённости»;

- первое относится не только к информации (данным), но и к средствам ее обработки, а второе – только к информации (данным);

- первое базируется на семи свойствах и способностях, а второе – только на трех.

На основании определения информационной безопасности, которое приведено в ГОСТ Р ИСО/МЭК 13335-1-2006, далее в статье мы рассмотрим, какие свойства и способности должна иметь информация и средства ее обработки, а также какие конкретные действия помогут обеспечить информационную безопасность (например, организации).

Свойства и способности информации и средств ее обработки

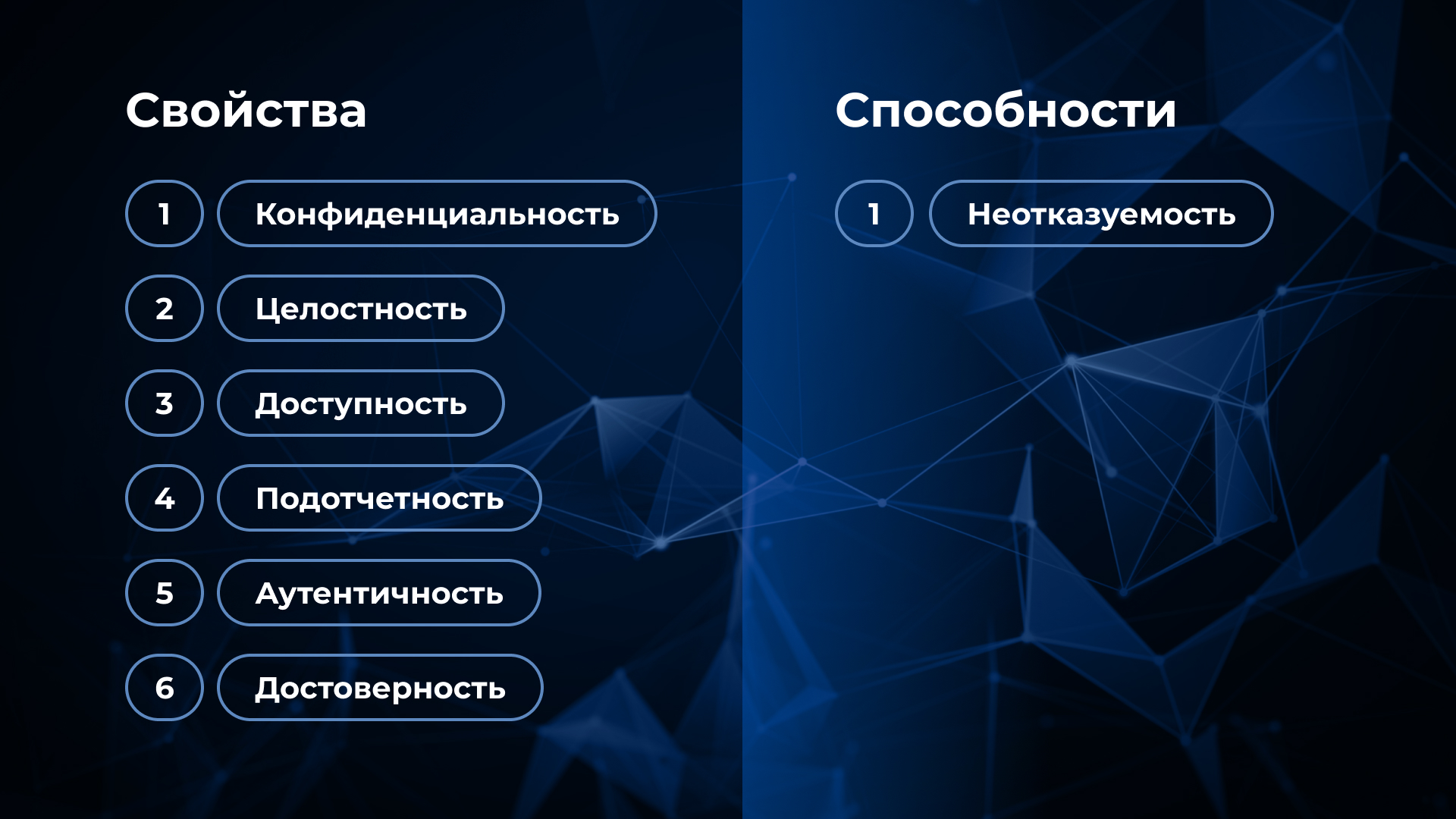

В ГОСТ Р ИСО/МЭК 13335-1-2006 содержатся 6 свойств и 1 способность, которыми должны обладать информация или средства ее обработки (Таблица 2). Изучим каждое из них.

Таблица 2

Свойства и способности информации и средств ее обработки

Что такое конфиденциальность?

Конфиденциальность – это свойство информации (или средств ее обработки) быть недоступной и закрытой (подразумевается отсутствие права на доступ) для неавторизованного индивидуума, неполномочного лица, логического объекта или процесса.

В федеральных законах Российской Федерации установлена обязательность соблюдения конфиденциальности информации, к которой относятся персональные данные, коммерческая, служебная, профессиональная или иные тайны. В законодательстве установлено около 50 видов конфиденциальной информации.

Что такое целостность?

Целостность – это свойство сохранения правильности и полноты информационных активов (то есть всей информации, которая имеет ценность для организации), а также обеспечения их правильной и полной обработки определенными средствами, исключающее модификацию или аннулирование информации в результате несанкционированного доступа.

Простыми словами, информация, обладающая таким свойством, как целостность, остается неизменной независимо от каких-либо факторов, а все ее изменения санкционированы и совершены разрешенными объектами и средствами обработки информации.

Что такое доступность?

Доступность – это свойство, которое позволяет информации (или средствам ее обработки) находиться в состоянии готовности и используемости по запросу авторизованного логического объекта. То есть если информация обладает таким свойством, как доступность, то все субъекты, которые имеют какие-либо права доступа к ней, смогут беспроблемно использовать ее в соответствии с установленным порядком (регламентом, положением или др.).

В зависимости от системы или пространства, в которых существует информация, к правам доступа могут относиться право на ее чтение, изменение, комментирование, копирование/вставку, уничтожение и т.д.

Что такое неотказуемость?

Неотказуемость (или апеллируемость) – это способность информации удостоверять произошедшее действие или событие так, чтобы оно не могло быть впоследствии отвергнуто. Простым языком, это невозможность отказа от авторства и совершения действия. Если информация обладает таким свойством, то она может рассматриваться как доказательство.

Наглядный пример информации со способностью неотказуемости – электронная подпись, в которой используется однонаправленная хеш-функция.

Что такое подотчетность?

Подотчетность – это свойство средства обработки информации, обеспечивающее однозначное прослеживание действий любого логического объекта.

Другими словами, подотчетность обеспечивает регистрацию действий, которые производятся с информацией, а также фиксирует субъектов, которые их совершают. Это может быть возможно благодаря, например, методам идентификации и аутентификации.

Что такое аутентичность?

Аутентичность – это свойство информации (или средств ее обработки), гарантирующее, что субъект (пользователь), процесс, система, сама информация или ресурс идентичны заявленным, то есть являются подлинными, настоящими.

На основании этого свойства некоторые приложения, реализующие вход в свои системы через определенные клиенты, разрешают доступ лишь после подтверждения взаимных запросов.

Что такое достоверность?

Достоверность – это свойство соответствия информации (или средств ее обработки) предусмотренному поведению и результатам. На наличие такого свойства может влиять значительное количество технических и смысловых факторов.

Приведем пример, который пояснит это свойство. Реквизиты получателя онлайн-платежа, куда зачисляются денежные средства, должны быть достоверными, то есть соответствовать реквизитам, которые видит на своем экране плательщик, совершающий операцию.

Схематически все свойства и состояния информации и средств её обработки, необходимые для обеспечения информационной безопасности, изображены в Схеме.

Схема

Все свойства и состояния информации и средств её обработки, необходимые для обеспечения информационной безопасности

Как обеспечить информационную безопасность?

В определении информационной безопасности, которое изложено в ГОСТ Р ИСО/МЭК 13335-1-2006 (мы упоминали его в разделе статьи «Определение информационной безопасности по ГОСТ»), зафиксировано три процесса: определение, достижение и поддержание (свойств и состояний информации и средств ее обработки). Исходя из этого, можно составить общее представление о том, что нужно делать, чтобы обеспечить информационную безопасность, например, в организации.

Перечень действий по обеспечению информационной безопасности в организации

- Определить (выявить, установить) информацию и средства ее обработки, которые должны обладать свойствами и состояниями, перечисленными в понятии об информационной безопасности.

- Достигнуть (добиться) того, чтобы вся информация и средства ее обработки из п. 1 обладала свойствами и состояниями, перечисленными в понятии об информационной безопасности.

- Поддерживать перечисленные в понятии об информационной безопасности свойства и состояния информации и средств ее обработки из п. 1.

Виды информации в разрезе информационной безопасности

Для полноценного обеспечения информационной безопасности необходимо учитывать все разнообразие видов информации. Принято разделять информацию по следующим видам:

- По способу восприятия (через какой орган принимается):

- слуховая;

- обонятельная;

- осязательная;

- зрительная;

- вкусовая.

- По способу передачи (способу воспроизведения):

- текстовая;

- графическая;

- звуковая;

- вибрация;

- видео;

- числовая.

- По целевому назначению (на какой круг лиц рассчитана):

- массовая (СМИ, радио, телевидение и т.д.);

- коммерческая (секреты производства, базы данных клиентов, оригинальные технологические решения);

- персональная (информация о конкретном человеке и его данные);

- специализированная (техническая, научно-просветительская и т.д.);

- государственная (гостайны, специализированные указы, секретные распоряжения).

Для формирования эффективной стратегии защиты информации необходимо понимать, по каким каналам связи она может передаваться, в каком виде она будет, на сколько эти данные конфиденциальны.

Приведем пример: частная компания-разработчик оборудования заинтересована в сохранении своих секретов производства. Отдел безопасности предприятия заранее продумал план обеспечения информационной безопасности и перед официальной встречей с стратегическими клиентами проверил комнату для бизнес-переговоров на предмет наличия специальных устройств прослушки (то есть учел возможность несанкционированного распространения аудио информации). Однако это не все виды информации, которые могли просочиться в моменте переговоров. Отдел безопасности не предусмотрел, что современные методы позволяют отслеживать акустические каналы передачи и расшифровывать аудио с вибрации предметов в комнате. К тому же большие окна кабинета не мешали и визуальной слежке за участниками встречи.

Или другой пример:

Фармацевтическая компания обеспокоена обеспечением должного уровня защиты коммерческой информации. Поэтому руководством было принято решение о внедрении DLP-системы в работу. Отдел безопасности обеспечил настройку правил безопасности системы с учетом производственной необходимости постоянного обмена файлами между отделами и потенциальными клиентами. При этом в компании запрещалось распространение через сеть уже подписанных официальных документов. Недобросовестный сотрудник бухгалтерии решил скомпрометировать своего руководителя перед подчиненными и разослал по отделам подписанный бланк с размерами заработных плат и премий отдела, что создало нездоровую атмосферу в коллективе и привело к нескольким увольнения в команде. Этого можно было бы избежать, в том случае, если отдел безопасности правильно настроит правила (с учетом графической информации), либо сама DLP-система могла быть недостаточно маневренной и не умела распознавать использовать все варианты контентного анализа.

Информационная безопасность и кибербезопасность: почему понятия не взаимозаменяемы

Существуют еще два понятия, которые очень часто путают: информационная безопасность и кибербезопасность. Давайте посмотрим, в чем же разница.

Информационная безопасность иными словами – это недопущение любого вида воздействия на данные, вызванное не одобренными намерениями использования полученной информации. Относится ко всем видам информации и всем видам рисков по потере целостности, доступности, конфиденциальности ее.

Угрозы информационной безопасности могут касаться не только цифрового воздействия и информации в сети, но всех типов информации в принципе. Например, полученное в результате брейнсторминга бизнес-решение, еще не задокументированное официально, или схема поставок, отрисованная от руки. Также можно вспомнить известный исторический случай преднамеренной утечки данных, связанный с созданием первых антибиотиков в мире.

Оксфордские ученые Эрнст Борис Чейн и Говард Уолтер Флори занимались разработкой пенициллина в начале Второй мировой войны. Из-за войны ученые не могли найти действенного производителя в Европе, и им пришлось уехать в США для работы над массовым производством пенициллина. Однако возникли трудности с вывозом самого материала лекарства. Тогда ученые нашли выход – пролив раствор с грибком на свои пиджаки, они смогли незаметно увести необходимый штамм плесени и запустить настоящее производство.

Позже ученые Александр Флеминг, Эрнест Борис Чейн и Говард Уолтер Флори получили Нобелевскую премию «За открытие пенициллина и его терапевтического свойства при различных инфекционных заболеваниях».

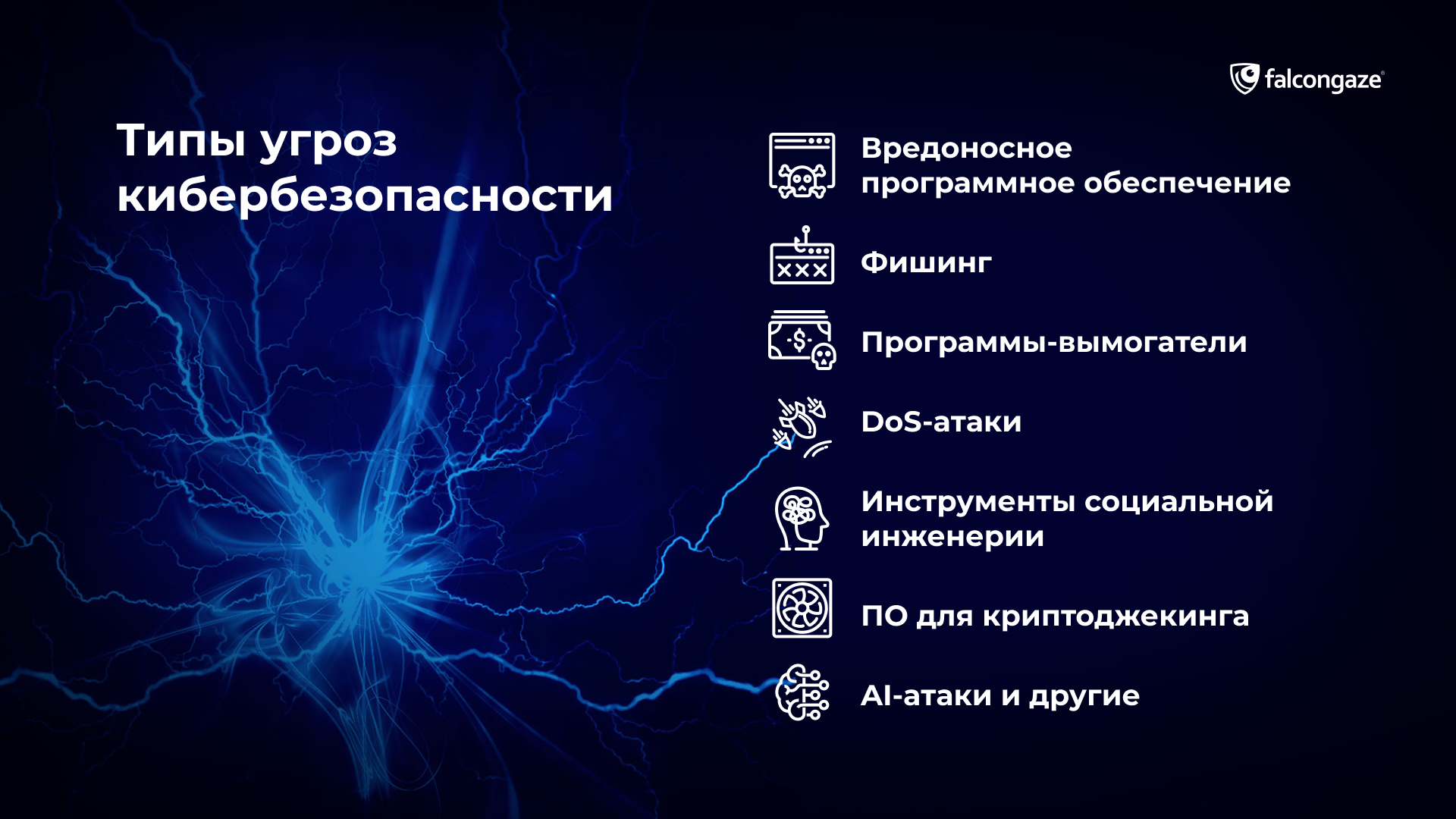

Кибербезопасность в отличии от более общего понятия информационная безопасность покрывает все способы защиты компьютеров, мобильных телефонов, планшетов, ноутбуков, программных решений, внутренних и внешних каналов обмена и хранения информации от внешних угроз. Таким образом кибербезопасность является частью общей системы информационной безопасности. Типы угроз, от которых используются инструменты кибербезопасности, представлены на схеме.

Типы угроз кибербезопасности:

- вредоносное программное обеспечение (нацелено на нанесение ущерба рабочим станциям);

- фишинг (специализированная атака, направленная на получение личных данных);

- программы-вымогатели (ПО, направленное на шифровку или блокировку доступа к данным);

- DoS-атаки (спланированное массовое воздействие на систему безопасности);

- инструменты социальной инженерии (психологическое давление и негативное воздействие на персонал с целью осуществления вредоносного действия);

- ПО для криптоджекинга (использование рабочих станций для неодобренного майнинга криптовалюты на устройстве);

- AI-атаки (с применением инструментов искусственного интеллекта) и другие.

Обеспечьте информационную безопасность организации с помощью Falcongaze SecureTower

Для реализации приведенного выше перечня действий и защиты всех видов информации используются различные методы и средства обеспечения информационной безопасности, а также их комбинации, которые могут быть реализованы в конкретном классе программных продуктов – DLP. Сегодня в России одной из лучших DLP-систем является Falcongaze SecureTower. Она представлена на рынке отечественного ПО уже 18 лет, разрабатывается передовыми специалистами и аналитиками с учетом всей специфики и условий ведения бизнеса на территории СНГ, а также предъявляет минимальные технические требования, необходимые для внедрения.