Как распознать инсайдера в компании и предотвратить его деятельность?

Закон, конечно, защищает ваш бизнес от хищения коммерческой тайны, но делает он это постфактум, когда деньги окончательно потеряны, а репутацию уже не спасти. Эксперты лаборатории кибербезопасности Университета Нью-Мексико разделяют инсайдерские атаки на два типа: ситуативные, то есть единичные утечки информации, произошедшие по неосторожности или вследствие системного сбоя, и спланированные. Иными словами, так или иначе ставшие результатом злого умысла. «Кротом» может оказаться кто угодно: ваша «правая рука» или очередной экономист, чьего имени вы даже не помните.

По декабрьскому отчету компании Secure Automatic Technologies, 99% европейских организаций минимум трижды за всю историю своего существования сталкивались с финансовыми потерями, произошедшими вследствие инсайдерской активности. В отчете американской ассоциации Insider Threat 2023 74% опрошенных организаций отмечают, что инсайдерские атаки стали более частыми. И столько же утверждают, что они как минимум уязвимы к инсайдерским угрозам. За последний год более половины организаций столкнулись с инсайдерской угрозой, а 8% столкнулись с более чем 20 угрозами. Также отмечается, что сегодня 61% банкротств в США происходят по вине инсайдеров, причем угроза становится особенно острой во время заключения крупных контрактов.

В начале ноября специалисты российского аудиторско-консалтингового агентства EY в интервью изданию «Коммерсантъ» заявили, что: «…данные так или иначе ворует чуть ли не каждый четвертый российский служащий». И даже настоящие имена знаменитых «солсберецких туристов» Петрова и Боширова журналисты обнаружили в даркнете, слитыми своими же коллегами из ГРУ, цитата: «…не от хорошей жизни».

«Фантастические твари и места, где они обитают» – типы инсайдеров

.jpg)

«Инсайдер» (от английского – insider) – один из сотрудников организации, имеющий доступ к информации, закрытой для широкой публики. Может использовать имеющиеся сведения как во вред бизнесу, так и для собственного обогащения.

Инсайдером может стать любой (то есть, вообще кто угодно). Однако, поведенческая психология и кадровый профайлинг позволяют вычислить «крота» еще на этапе собеседования или предупредить хищение данных в уже сложившемся коллективе. Кадровые психологи выделяют шесть типов инсайдеров: халатные, манипулируемые, обиженные, нелояльные, подрабатывающие и внедренные сотрудники. Весьма ситуативно, кого можно считать наименее опасным звеном в данной шкале?

«Халатные» сотрудники могут допустить утечку информации по неосторожности (и она может оказаться непоправимой), в то время как деятельность «внедренных» господ направлена непосредственно на подрыв вашего бизнеса.

- «Халатный» инсайдер – самый распространенный тип бизнес-вредителей, еще называют «неосторожный». Как правило, это служащий рядового состава, выполняющий потоковую механическую работу. Нарушения политики безопасности носят немотивированный характер, в основном это незлонамеренный вынос информации из цифрового контура организации и перенос ее на незащищенный USB-носитель. Сам по себе инцидент не так опасен, но угроза возрастет, если конфиденциальные данные попадут в чужие руки. Другой вопрос – неосторожное обращение с электронной почтой или стикер с данными для входа в аккаунт корпоративной сети, заботливо приклеенный к монитору рабочего компьютера.

- «Манипулируемый» инсайдер или «Буратино». Все как в сказке Алексея Толстого, главная проблема такого типа работников – наивность и излишняя доверчивость. Против манипулируемого работника выступает все: начиная с коллег, заканчивая тем, что нынче называется «социальная инженерия» (банальный аферизм). Представим: раздается звонок, голос на другом конце провода представляется директором реально существующего филиала компании, максимально детально описывает сложившуюся проблему и просит (во имя оперативности, конечно) в обход существующей политики коммерческой безопасности выслать ему на личную почту критически важные документы. Даже не задумавшись о возможной угрозе, наш «Буратино», потирая руки от предвкушения солидной премии, высылает файл с «четырьмя золотыми монетами» прямиком на e-mail конкуренту. Готово – слив состоялся.

- «Обиженный» («саботажник»). Этот тип работника не стремится похитить информацию о вашей компании, ему вообще наплевать на ценность интеллектуальной собственности и практическую выгоду несанкционированного использования баз данных. Он стремится нанести вред как только может. Обида, движущая таким служащим, может быть на что угодно: недостаточная сумма жалования, неоцененность в коллективе, неподобающее место в офисной иерархии… Сотрудник не намеревается покинуть компанию, он будет до последнего оставаться «в тени», пока не нанесет максимальный ущерб. Например, он может фальсифицировать или уничтожать важные документы, воровать офисную утварь, бездельничать на рабочем месте. Исходя из собственных представлений о ценности информации, этот сотрудник определяет, какие данные имеет смысл похитить и кому их передать. Зачастую это пресса или теневые структуры.

- «Нелояльные» инсайдеры. Чаще всего совпадают с «обиженным» типом, но твердо решившие сменить место работы или открыть собственный бизнес и стать смелым конкурентом. Почему-то стало привычным, что увольняющийся из коммерческого отдела сотрудник уносит с собой копию клиентской базы, а из экономического – финансовой. Это – советская привычка «оставлять сувениры с рабочего стола», от нее нужно избавляться. Самый распространенный способ хищения – «производственная необходимость». От «обиженных» инсайдеров нелояльные сотрудники отличаются тем, что, похитив информацию, они не скрывают факта хищения, а иногда и используют ее, как гарант комфортного увольнения с компенсацией и положительными рекомендациями.

- «Подрабатывающие» инсайдеры, то есть, тот тип, о котором говорили эксперты агентства EY. Это сотрудники, которые остро нуждаются в деньгах. На самом деле, самый емкий тип инсайдеров. Сюда включаются люди, как решившие подработать на пару тысяч, так и попавших в инсайд поневоле, вследствие шантажа, вымогательства или влияния третьих лиц. В зависимости от условий они могут имитировать производственную необходимость, а в наиболее тяжелых случаях пойти на взлом или подкуп других сотрудников.

- «Внедренные» инсайдеры или шпионы из голливудских триллеров времен Холодной войны. В качестве примера – один из свежих кейсов компании Falcongaze: компания занималась производством штучных изделий с использованием станков ЧПУ (числовое программное управление). Заказчик заподозрил отдел разработки в «сливе» технической документации, а именно чертежей, конкурентам. Сложность была в том, что это были не просто чертежи, а программы, по алгоритмам которых работали станки. Загружалось ПО в оборудование через локальную сеть напрямую из офиса фирмы. В самом станке оно сортировалось по папкам, откуда их уже забирали операторы и загружали в софт обработки. Нюанс состоял в том, что стойки станков были наглухо закрыты и опечатаны, наружу выходили только монитор, мышь и клавиатура. Подключить считывающее устройство напрямую к компьютеру было физически невозможно. Оказалось, что мышь подключается к станку через USB. Сотрудник нашел похожее устройство и вмонтировал внутрь мыши обрезки USB-хаба, в который и воткнули шпионскую флешку. На протяжении месяца шпионское устройство воровало информацию, а после – уходило к конкуренту. SecureTower еще на этапе тестового использования обнаружила причину утечки.

«Никогда не было, и вот опять» – как противостоять инсайдерской угрозе

.jpg)

Если делить нерадивых сотрудников на тех, с кем уже кончено, и кого еще можно спасти, HR-группа компании Falcongaze рекомендует вашему отделу по работе с персоналом обратить пристальное внимание на «халатных» и «манипулируемых» сотрудников. Возможно, им просто не хватает культуры информационной безопасности. Они не осознают вреда, который может нанести вашему бизнесу их необдуманный жест, в то время как от «обиженных», «нелояльных» и «засланных казачков» следует избавляться как можно скорее. В большей степени – от «обиженных», выгоды от их деятельности вы не получите уже никогда.

Установите DLP-систему. Софт создаст мощный защищенный цифровой контур вокруг внутренней сети вашей организации и будет сигнализировать обо всех попытках выноса конфиденциальной информации за периметр предприятия. Системой предусмотрена фильтрация и анализ трафика по статистическому и смысловому значению, что делает поиск нелояльных сотрудников, в действительности засланных инсайдеров и работников, подрывающих экономическую безопасность вашего бизнеса, автоматическим. Действуя в рамках заданной политики безопасности, DLP-система защиты информации уведомит уполномоченный персонал о нарушении установленных протоколов, будь то e-mail сомнительного содержания или отправка на печать конфиденциальных документов. Функция аудита и мониторинга DLP-системы позволит отслеживать активность сотрудника за рабочим местом и выявлять слабые места в системе безопасности.

Следите за неактуальными аккаунтами. Зачастую причиной утечки информации становятся уволившиеся сотрудники с по-прежнему действующими данными для входа в корпоративную сеть. Впрочем, нарушение порою совершают далеко не они – логины и пароли могут попасть в руки действующих сотрудников, совершающих противоправные действия изнутри организации и отводящих от себя подозрения. Для выявления таких лиц используйте приманку и обращайте внимание на «следы» их работы. Осознанные инсайдеры, как правило, удаляют большие объемы файлов в попытке замаскировать свою деятельность. DLP-система сохраняет всю хронологию действий сотрудников и в автономном режиме делает резервные копии всех файлов, находящихся в корпоративной сети.

Распространенный метод выявления инсайдеров – ловля на живца. Злоумышленник постоянно «рыщет» по корпоративной сети в поиске критически важной информации. Вы можете «оставить» в открытом доступе массив чрезвычайно ценных файлов и посмотреть, кто отправит архив на USB, в облако или на печать.

«Обманщик обманувшийся», или Как распознать инсайдера?

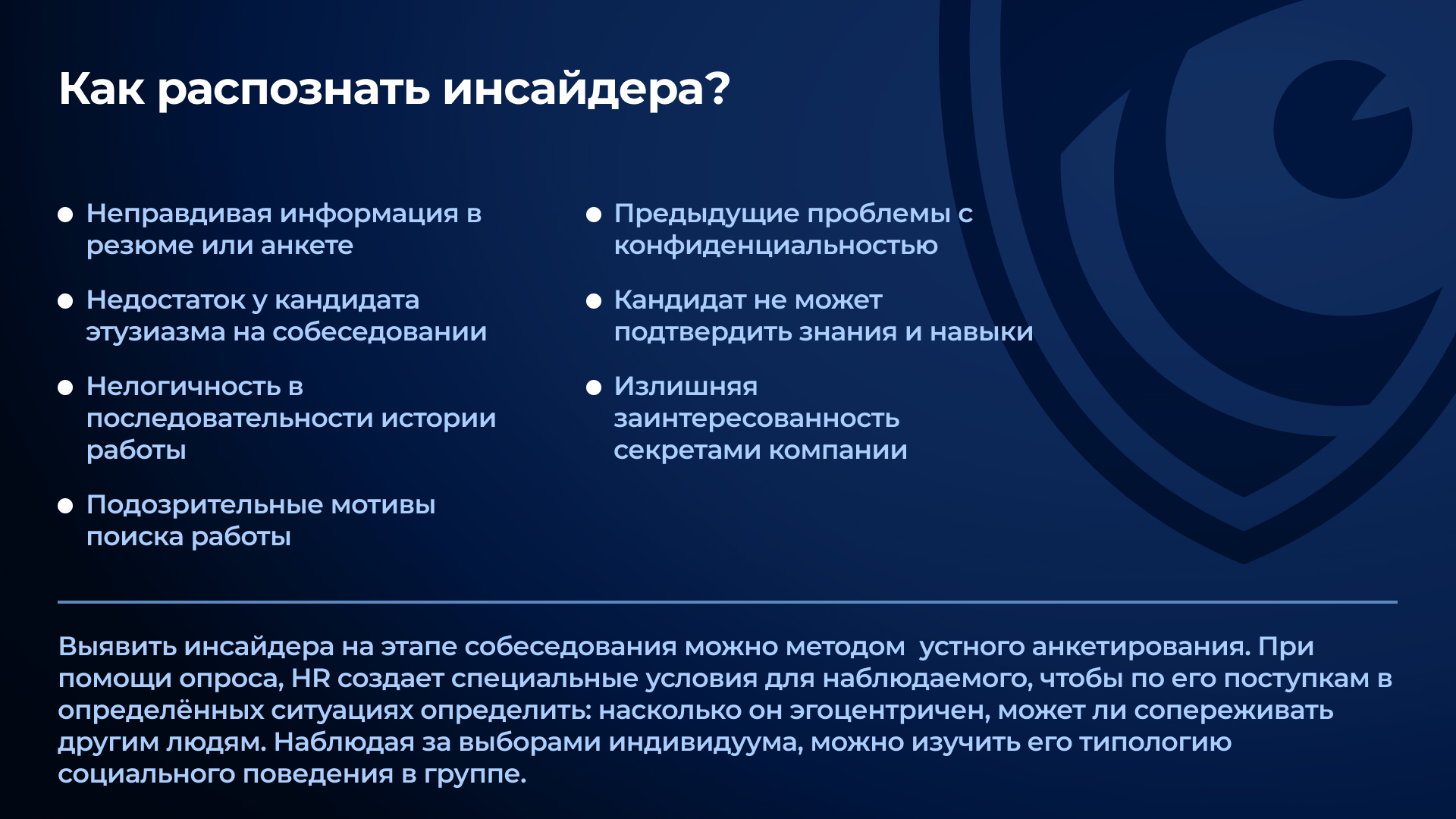

Распознать инсайдера может не только функционал DLP-систем, это можно сделать даже на этапе собеседования. Для этого применимы схожие универсальные инструменты – интервью и эксперимент. Под интервью понимается опрос, обработанный по методике социометрии. Эти же способы можно применить и в уже сложившемся коллективе. HR-служба Samsung анализирует персонал корпорации на предмет риска методом простого устного анкетирования: «Кого Вы бы не взяли в командировку?» или «С кем бы Вы поделились новой творческой идеей?». Для надежности информации можно проводить повторные опросы, но при этом использовать другие вопросы. Наблюдая за выборами индивидуума, можно изучить его типологию социального поведения в группе. Проведение социометрической методики не требует больше 15 минут.

Эксперимент заключается в намеренном создании специальных условий для наблюдаемого, чтобы по его поступкам в определенных ситуациях определить, насколько он эгоцентричен, может ли сопереживать другим людям.

Помните, что конфиденциальные сведения в условиях широкого доступа, как кубик льда – на каждом этапе льда все меньше, а руки в воде. Справиться с этой и другими возможными угрозами помогут системы DLP (предотвращение утечки данных). Основная их задача заключается в обнаружении, контроле и предотвращении потенциальных угроз, защите важных данных и мониторинге сотрудников на их рабочем месте. Доступным решением в данной сфере является DLP-система Falcongaze SecureTower.

Ознакомиться с SecureTower можно бесплатно в течение 30 дней. Вся необходимая информация открыта по ссылке, включая отчет о продуктивности системы.