Политика информационной безопасности

Политика информационной безопасности организации (ИБ) представляет собой совокупность документированных норм, процедур и руководящих мер, которые направляют деятельность организации в области защиты и безопасности информации. Эти правила основываются на ГОСТ Р 50922-2006. Эксперты аналитического центра Falcongaze SecureTower перечислили требования, которые предъявляются к политике конфиденциальности, а также описали этапы её создания и особенности реализации.

Основные требования к политике информационной безопасности

В рамках системы управления информационной безопасностью (СУИБ), термин "политика" относится к официальным намерениям и основным направлениям деятельности организации. Эти принципы должны быть установлены руководством.

Согласно ГОСТ Р ИСО/МЭК 27001-2021, документ, представляющий политику в области безопасности информации, должен быть:

- Соотнесен с целями компании.

- Должны быть определены цели ИБ и предоставлен подход к их достижению, либо создана основа для формирования.

- Содержать обязательство соответствовать требованиям, связанным с конфиденциальностью и мерами безопасности.

- Должно быть отражено обязательство постоянного совершенствования системы управления, мониторинга и аудитов.

Заголовок «политика информационной безопасности» не является обязательным для документа. В зависимости от принятой в компании системы наименований, альтернативами могут быть такие термины как "концепция", "регламент", "стандарт", "инструкция" или "правила" информационной безопасности.

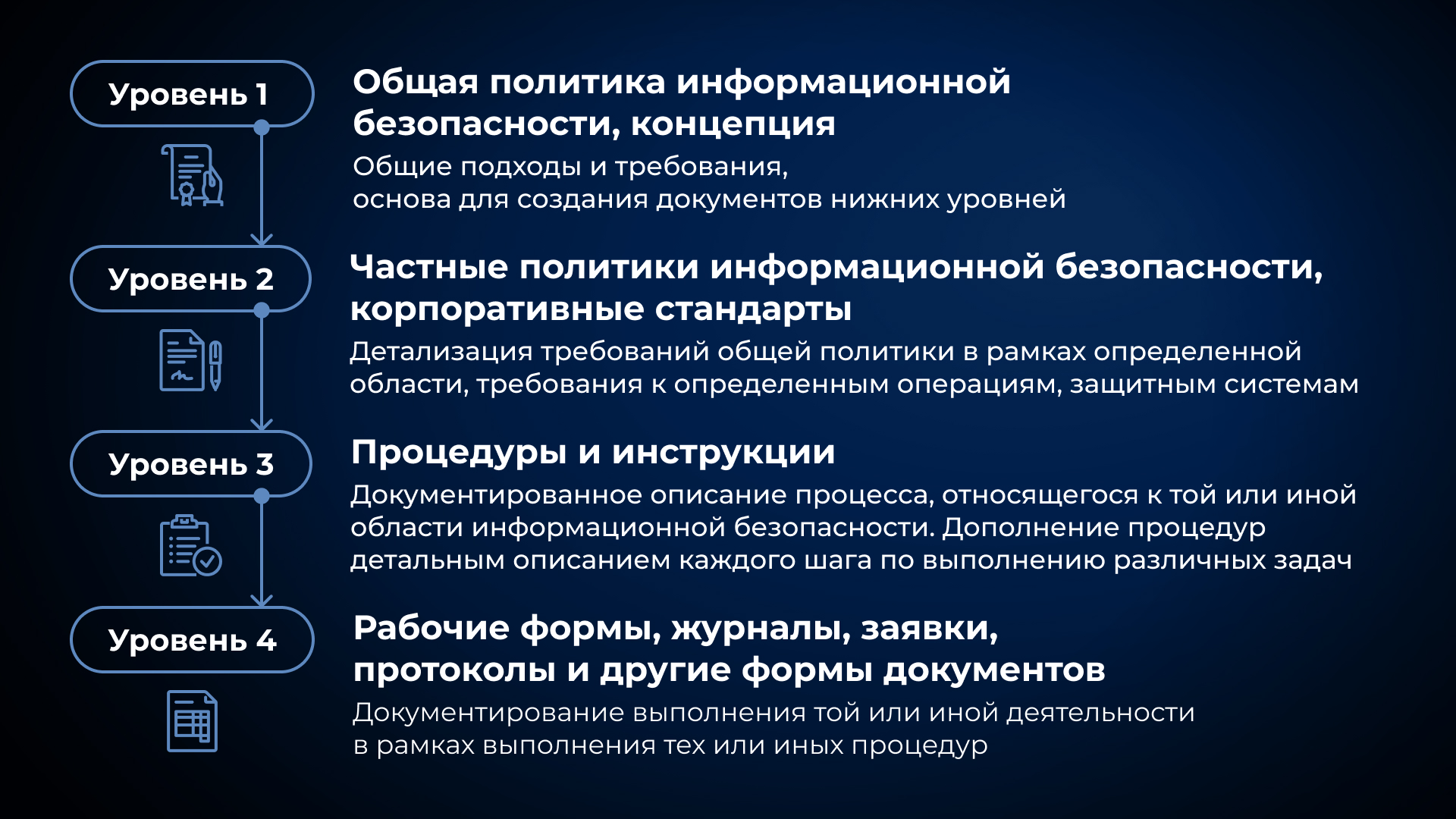

Политики информационной безопасности высокого и низкого уровня

В ГОСТ Р ИСО/МЭК 27002-2021 изложен двухуровневый подход создания стандартов безопасности компании. Он объясняет, что организация может иметь одну политику ИБ на высоком уровне и несколько на низком уровне. Они могут быть представлены в виде одного документа, либо как отдельные, но взаимосвязанные документы.

Уточняем: создание нескольких отдельных документов может оказаться неудобным с практической точки зрения, особенно для малых и средних предприятий (МСП). Однако в крупных и особо крупных организациях или холдингах, где процессы, области и направления обеспечения информационной безопасности детально регламентированы и включают большое количество ответственных лиц и сотрудников, распределение ИБ между несколькими отдельными политиками является распространённой практикой.

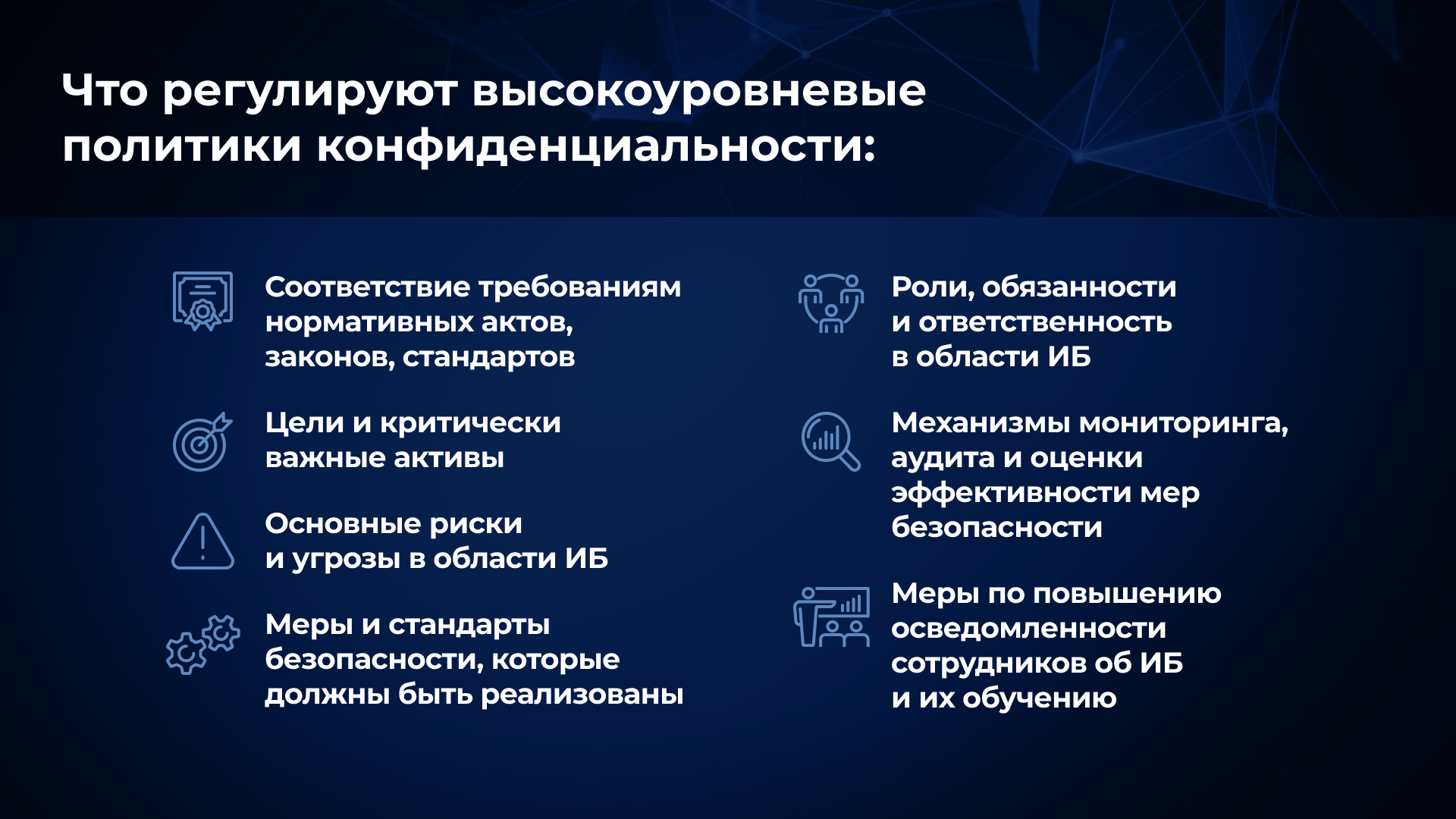

Политика ИБ высокого уровня

Политика конфиденциальности высокого уровня должна включать стратегию формирования и достижения целей информационной безопасности. Ответственность за утверждение такого документа лежит на руководстве компании. Прописанные требования на высоком уровне, должны учитывать следующее:

- Бизнес-стратегию организации.

- Нормативные акты и требования регуляторов.

- Текущую и прогнозируемую среду угроз информационной безопасности.

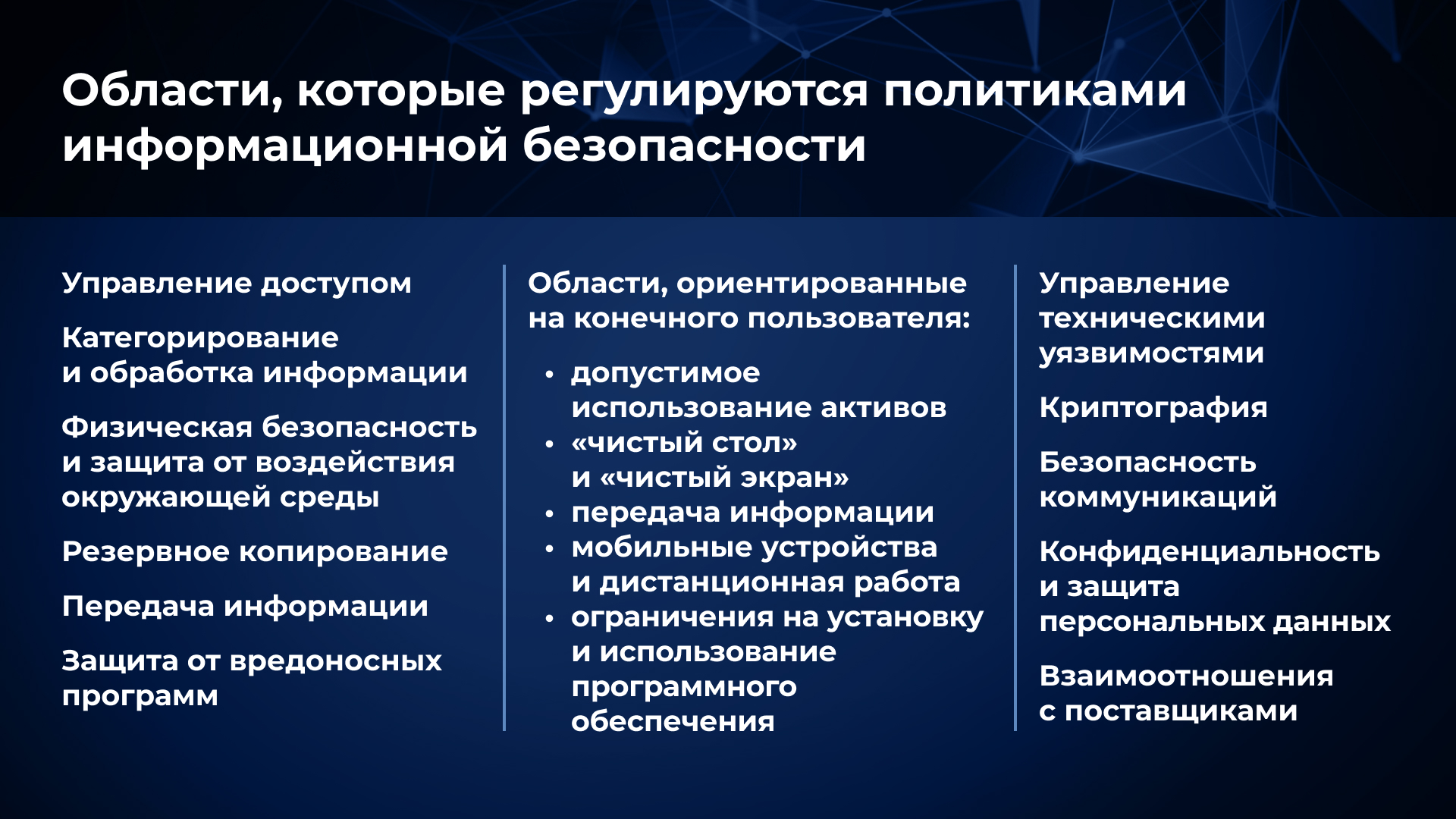

Политика ИБ низкого уровня

Политика конфиденциальности на низком уровне должна поддерживать, конкретизировать и детализировать политики информационной безопасности высокого уровня. Она определяет конкретные меры, процедуры и технические решения, необходимые для обеспечения защищенности в компании. Вот что она регулирует:

Что нужно знать для создания политики информационной безопасности

Политика обеспечения целостности данных основывается на следующих сведениях:

- Перечень информации, которая подлежит защите в компании.

- Сведения об организации хранения такой информации.

- Схема субъектов и объектов доступа к ним.

- Существующие уязвимости.

- Приоритетные угрозы безопасности информации.

- Модели нарушителей безопасности информации.

- Применяемые меры обеспечения защиты конфиденциальности.

- Имеющиеся информационные и технические ресурсы, внедрённые программные средства защиты информации и информационной системы.

- Сведения о системе контроля и оценки защищенности информации в компании.

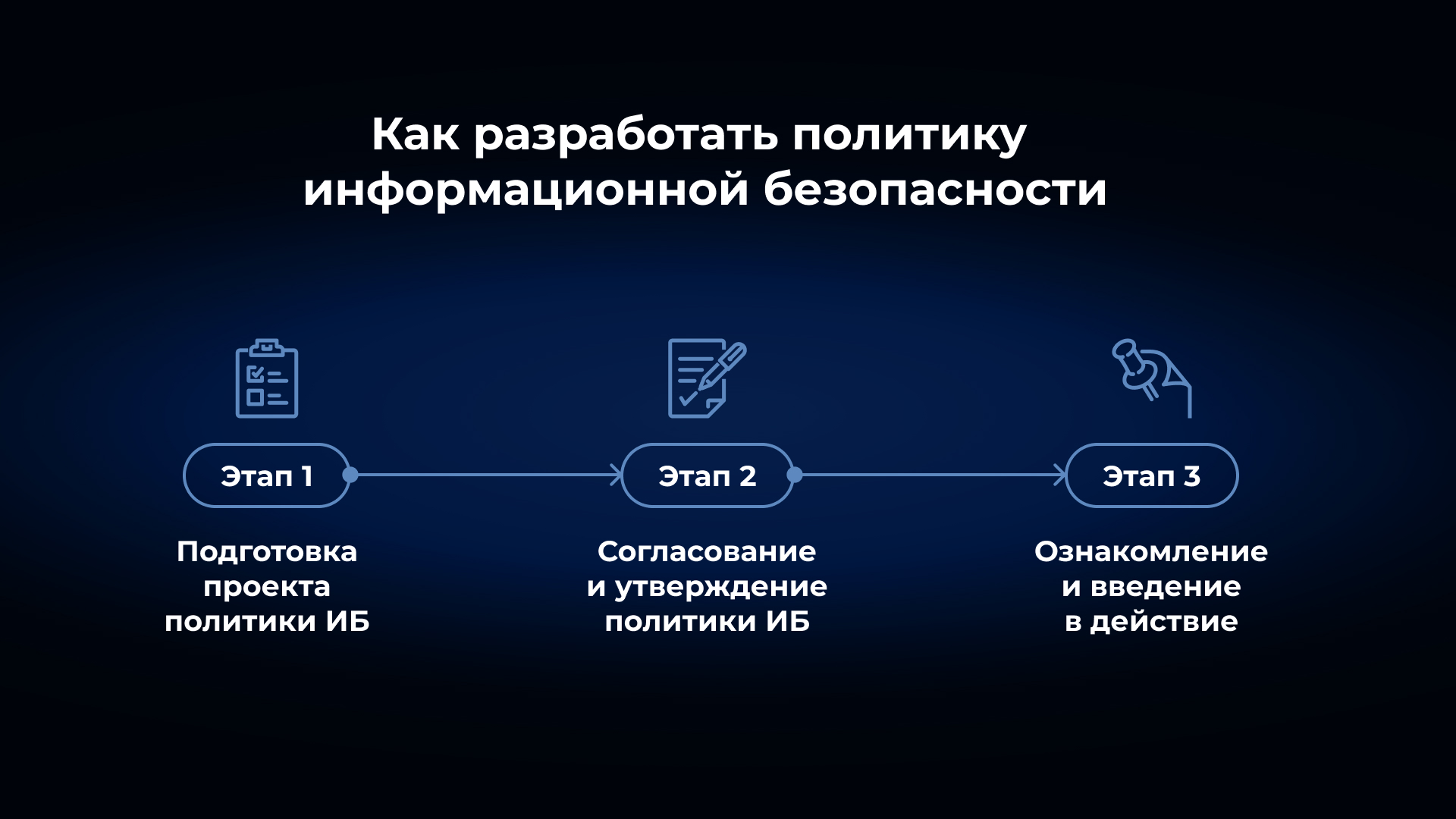

Как разработать политику информационной безопасности

Алгоритм создания политики информационной конфиденциальности состоит из трёх этапов:

Этап 1. Подготовка проекта политики ИБ. Для этого рекомендуется вовлечь ответственных лиц, а в некоторых случаях создать специальную комиссию. В распорядительных документах (например, приказах, распоряжениях) следует четко определить задачи и области, которые должны регулироваться политикой ИБ. Текст проекта должен быть представлен в понятной и доступной форме для предполагаемых читателей.

Этап 2. Согласование и утверждение политики ИБ. На этом этапе финальный вариант политики информационной безопасности согласовывается с руководителями и утверждается высшим правлением организации. Итоговый документ должен быть опубликован и доступен для сотрудников и всех заинтересованных сторон, если таковые имеются.

Этап 3. Ознакомление и введение в действие. На этом этапе необходимо ознакомить всех сотрудников и соответствующие внешние стороны с утвержденным документом "Политика информационной безопасности".

Когда обновлять политику информационной безопасности

В компании должна существовать практика актуализации политики информационной безопасности. Причины могут быть:

- Плановыми. Политику конфиденциальности, как и любой другой руководящий документ, следует проверять на необходимость внесения изменений спустя определённые интервалы времени, установленные в компании.

- Внеплановыми. Может понадобиться, если произошли существенные внутренние или внешние изменения, влияющие на среду организации, а, следовательно, и на корректность текста политики ИБ. Например, внеплановые изменения понадобятся, если в компании изменились рабочие процессы или используемые информационные и программно-технические ресурсы, произошёл пересмотр угроз или переоценка рисков, вступили в силу новые законы, которые касаются информационной безопасности и т.д.

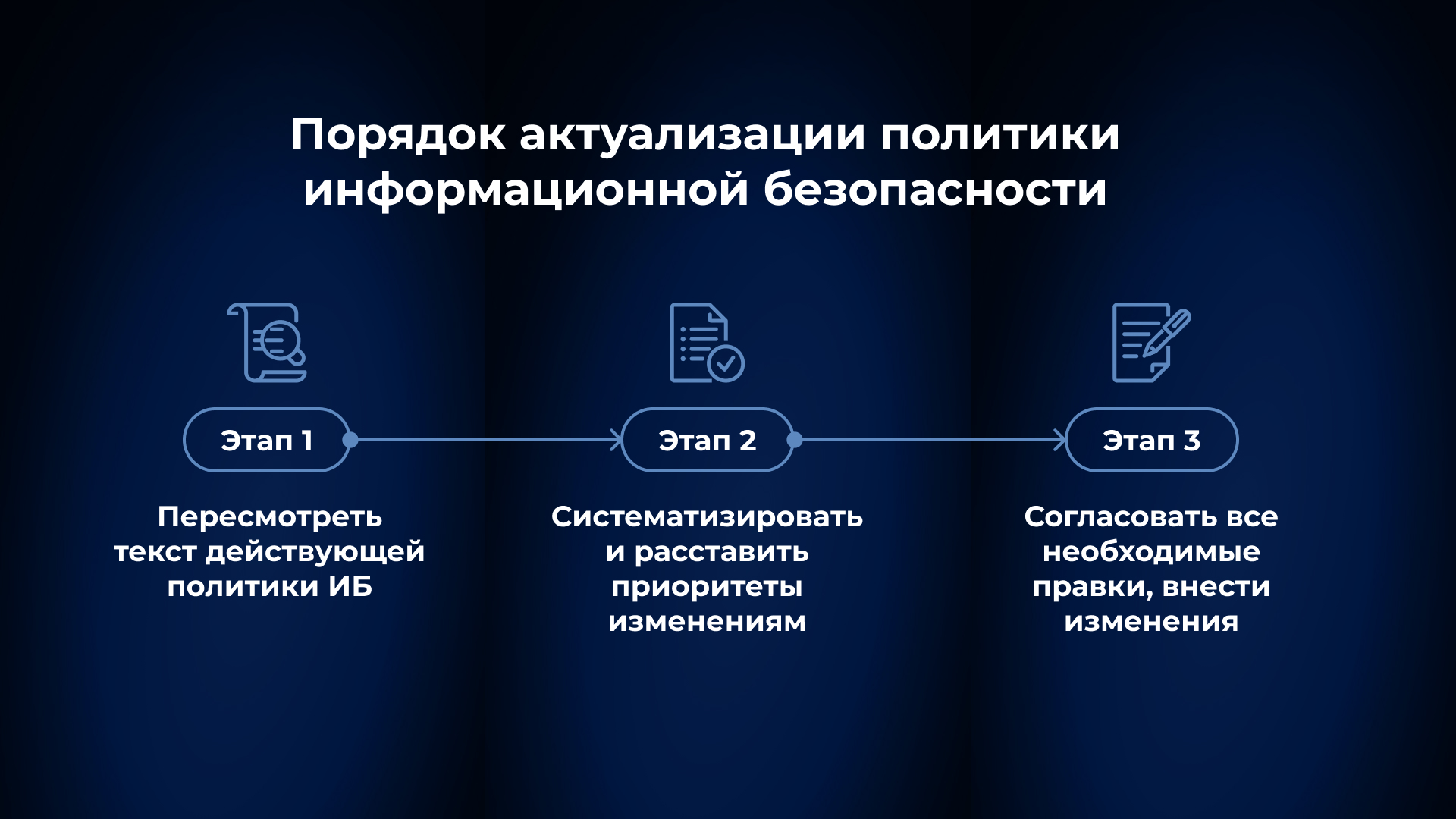

Алгоритм пересмотра и актуализации политики информационной безопасности состоит из трёх этапов:

Этап 1. Пересмотреть текст действующей политики ИБ в установленный срок (для запуска процесса рекомендуется издать распорядительный документ). Делать это должен либо разработчик политики ИБ, либо другое лицо, назначенное ответственным за её актуализацию. Работа, проведённая на этом этапе, может быть включена в документ, который имеет вид отчёта или заключения. В него следует включить конкретные предложения всех необходимых изменений.

Этап 2. Систематизировать и приоритизировать все предложенные изменения. Заниматься этим может как сотрудник, упомянутый в Этапе 1, так и специалисты, ответственные за процессы или области, к которым относятся изменения.

Этап 3. Согласовать все необходимые правки, внести изменения в уже существующий документ, а затем утвердить новую политику информационной безопасности, отменив действие прежнего документа.

Что стоит учитывать при разработке политики безопасности информации

При разработке политики информационной безопасности необходимо учитывать пять основных принципов реализации, соблюдение которых позволит создать документ, который будет служить эффективным и действующим средством обеспечения информационной безопасности.

Принцип 1. Исключение неоднозначности установленных правил, норм, положений. Важно не нарушать этапы создания документа: не сокращать время, необходимое для согласования разделов, не исключать из этого процесса лиц, ответственных за процессы в какой-либо области, которая регулируется политикой ИБ.

Принцип 2. Осведомлённость о самых слабых местах в системе защиты информации. В большинстве случаев проблемы с обеспечением информационной безопасности связаны с тем, как сотрудники компании взаимодействуют с данными. По этой причине важно уделять достаточное внимание регламентации таких действий и порядку их контроля.

Принцип 3. Исключение небезопасного состояния. Не имеет значения, сколько требований, программных средств защиты и мер обеспечения безопасности внедрено в компанию. Главное, чтобы усилия и средства (человеческие, финансовые), которые затрачиваются на снижение угроз, были достаточными. В таком случае они будут способны защитить организацию от установленных рисков в любых, даже нештатных ситуациях. Например, если деятельность организации связана с персональными данными и главной угрозой её информационной безопасности является утечка данных, в первую очередь следует обратить внимание на такой класс программных продуктов, как DLP-системы. Изучить функционал DLP-системы Falcongaze SecureTower можно бесплатно, а после 30 дней тестового использования, информация, собранная за это время, поможет сформировать точное представление о слабых местах в системе, регламентировать действия, связанные с ними и устранить приоритетные угрозы.

Принцип 4. Минимизация привилегий. Для каждой роли сотрудника должен быть установлен определённый уровень доступа к тем объектам информации, с которыми ему требуется взаимодействовать в рамках своих должностных обязанностей. Управление такими параметрами должно быть строго регламентировано. Также обязательно проводить периодический контроль их соблюдения.

Принцип 5. Распределение ответственности. В политике не должны быть установлены требования, в соответствии с которыми ответственность, например, за контроль исполнения процесса возложена лишь на одного человека.